11-IPsec配置

本章節下載: 11-IPsec配置 (221.56 KB)

目 錄

IPsec(IP Security)是IETF製定的三層隧道加密協議,它為Internet上傳輸的數據提供了高質量的、可互操作的、基於密碼學的安全保證,是一種傳統的實現三層VPN(Virtual Private Network,虛擬專用網)的安全技術。特定的通信方之間通過建立IPsec隧道來傳輸用戶的私有數據,並在IP層提供了以下安全服務:

l 數據機密性(Confidentiality):IPsec發送方在通過網絡傳輸包前對包進行加密。

l 數據完整性(Data Integrity):IPsec接收方對發送方發送來的包進行認證,以確保數據在傳輸過程中沒有被篡改。

l 數據來源認證(Data Authentication):IPsec在接收端可以認證發送IPsec報文的發送端是否合法。

l 防重放(Anti-Replay):IPsec接收方可檢測並拒絕接收過時或重複的報文。

IPsec具有以下優點:

l 支持IKE(Internet Key Exchange,因特網密鑰交換),可實現密鑰的自動協商功能,減少了密鑰協商的開銷。可以通過IKE建立和維護SA(Security Association,安全聯盟)的服務,簡化了IPsec的使用和管理。

l 所有使用IP協議進行數據傳輸的應用係統和服務都可以使用IPsec,而不必對這些應用係統和服務本身做任何修改。

l 對數據的加密是以數據包為單位的,而不是以整個數據流為單位,這不僅靈活而且有助於進一步提高IP數據包的安全性,可以有效防範網絡攻擊。

IPsec協議不是一個單獨的協議,它給出了應用於IP層上網絡數據安全的一整套體係結構,包括網絡認證協議AH(Authentication Header,認證頭)、ESP(Encapsulating Security Payload,封裝安全載荷)、IKE(Internet Key Exchange,因特網密鑰交換)和用於網絡認證及加密的一些算法等。其中,AH協議和ESP協議用於提供安全服務,IKE協議用於密鑰交換。

IPsec提供了兩種安全機製:認證和加密。認證機製使IP通信的數據接收方能夠確認數據發送方的真實身份以及數據在傳輸過程中是否遭篡改。加密機製通過對數據進行加密運算來保證數據的機密性,以防數據在傳輸過程中被竊聽。

IPsec協議中AH協議和ESP協議的功能及工作原理如下:

l AH協議(IP協議號為51)定義了認證的應用方法,提供數據源認證、數據完整性校驗和防報文重放功能,它能保護通信免受篡改,但不能防止竊聽,適合用於傳輸非機密數據。AH的工作原理是在每一個數據包上添加一個身份驗證報文頭,此報文頭插在標準IP包頭後麵,對數據提供完整性保護。可選擇的認證算法有MD5(Message Digest)、SHA-1(Secure Hash Algorithm)等。

l ESP協議(IP協議號為50)定義了加密和可選認證的應用方法,提供加密、數據源認證、數據完整性校驗和防報文重放功能。ESP的工作原理是在每一個數據包的標準IP包頭後麵添加一個ESP報文頭,並在數據包後麵追加一個ESP尾。與AH協議不同的是,ESP將需要保護的用戶數據進行加密後再封裝到IP包中,以保證數據的機密性。常見的加密算法有DES、3DES、AES等。同時,作為可選項,用戶可以選擇MD5、SHA-1算法保證報文的完整性和真實性。

在實際進行IP通信時,可以根據實際安全需求同時使用這兩種協議或選擇使用其中的一種。AH和ESP都可以提供認證服務,不過,AH提供的認證服務要強於ESP。同時使用AH和ESP時,設備支持的AH和ESP聯合使用的方式為:先對報文進行ESP封裝,再對報文進行AH封裝,封裝之後的報文從內到外依次是原始IP報文、ESP頭、AH頭和外部IP頭。

IPsec在兩個端點之間提供安全通信,端點被稱為IPsec對等體。

SA是IPsec的基礎,也是IPsec的本質。SA是通信對等體間對某些要素的約定,例如,使用哪種協議(AH、ESP還是兩者結合使用)、協議的封裝模式(傳輸模式和隧道模式)、加密算法(DES、3DES和AES)、特定流中保護數據的共享密鑰以及密鑰的生存周期等。建立SA的方式有手工配置和IKE自動協商兩種。

SA是單向的,在兩個對等體之間的雙向通信,最少需要兩個SA來分別對兩個方向的數據流進行安全保護。同時,如果兩個對等體希望同時使用AH和ESP來進行安全通信,則每個對等體都會針對每一種協議來構建一個獨立的SA。

SA由一個三元組來唯一標識,這個三元組包括SPI(Security Parameter Index,安全參數索引)、目的IP地址、安全協議號(AH或ESP)。

SPI是用於唯一標識SA的一個32比特數值,它在AH和ESP頭中傳輸。在手工配置SA時,需要手工指定SPI的取值。使用IKE協商產生SA時,SPI將隨機生成。

通過IKE協商建立的SA具有生存周期,手工方式建立的SA永不老化。IKE協商建立的SA的生存周期有兩種定義方式:

l 基於時間的生存周期,定義了一個SA從建立到失效的時間;

l 基於流量的生存周期,定義了一個SA允許處理的最大流量。

生存周期到達指定的時間或指定的流量,SA就會失效。SA失效前,IKE將為IPsec協商建立新的SA,這樣,在舊的SA失效前新的SA就已經準備好。在新的SA開始協商而沒有協商好之前,繼續使用舊的SA保護通信。在新的SA協商好之後,則立即采用新的SA保護通信。

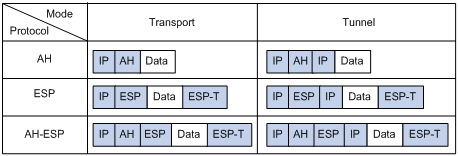

IPsec有如下兩種工作模式:

l 隧道(tunnel)模式:用戶的整個IP數據包被用來計算AH或ESP頭,AH或ESP頭以及ESP加密的用戶數據被封裝在一個新的IP數據包中。通常,隧道模式應用在兩個安全網關之間的通訊。

l 傳輸(transport)模式:隻是傳輸層數據被用來計算AH或ESP頭,AH或ESP頭以及ESP加密的用戶數據被放置在原IP包頭後麵。通常,傳輸模式應用在兩台主機之間的通訊,或一台主機和一個安全網關之間的通訊。

不同的安全協議在tunnel和transport模式下的數據封裝形式如圖1-1所示。

(1) 認證算法

認證算法的實現主要是通過雜湊函數。雜湊函數是一種能夠接受任意長的消息輸入,並產生固定長度輸出的算法,該輸出稱為消息摘要。IPsec對等體計算摘要,如果兩個摘要是相同的,則表示報文是完整未經篡改的。IPsec使用兩種認證算法:

l MD5:MD5通過輸入任意長度的消息,產生128bit的消息摘要。

l SHA-1:SHA-1通過輸入長度小於2的64次方bit的消息,產生160bit的消息摘要。

MD5算法的計算速度比SHA-1算法快,而SHA-1算法的安全強度比MD5算法高。

(2) 加密算法

加密算法實現主要通過對稱密鑰係統,它使用相同的密鑰對數據進行加密和解密。目前設備的IPsec實現三種加密算法:

l DES(Data Encryption Standard):使用56bit的密鑰對一個64bit的明文塊進行加密。

l 3DES(Triple DES):使用三個56bit的DES密鑰(共168bit密鑰)對明文進行加密。

l AES(Advanced Encryption Standard):使用128bit、192bit或256bit密鑰長度的AES算法對明文進行加密。

這三個加密算法的安全性由高到低依次是:AES、3DES、DES,安全性高的加密算法實現機製複雜,運算速度慢。對於普通的安全要求,DES算法就可以滿足需要。

有如下兩種協商方式建立SA:

l 手工方式(manual)配置比較複雜,創建SA所需的全部信息都必須手工配置,而且不支持一些高級特性(例如定時更新密鑰),但優點是可以不依賴IKE而單獨實現IPsec功能。

l IKE自動協商(isakmp)方式相對比較簡單,隻需要配置好IKE協商安全策略的信息,由IKE自動協商來創建和維護SA。

當與之進行通信的對等體設備數量較少時,或是在小型靜態環境中,手工配置SA是可行的。對於中、大型的動態網絡環境中,推薦使用IKE協商建立SA。

安全隧道是建立在本端和對端之間可以互通的一個通道,它由一對或多對SA組成。

使用IPsec保護IPv6路由協議是指,使用AH/ESP協議對IPv6路由協議報文進行加/解封裝處理,並為其提供認證和加密的安全服務,目前支持OSPFv3、IPv6 BGP、RIPng路由協議。

IPsec對IPv6路由協議報文進行保護的處理方式是基於業務的IPsec,即IPsec保護某一業務的所有報文。該方式下,設備產生的所有需要IPsec保護的IPv6路由協議報文都要被進行加封裝處理,而設備接收到的不受IPsec保護的以及解封裝(解密或驗證)失敗的IPv6路由協議報文都要被丟棄。

這種基於業務的IPsec既不需要ACL來限定要保護的流的範圍,也不需要指定IPsec隧道的起點與終點,IPsec安全策略僅與具體的業務綁定,不管業務報文從設備的哪個接口發送出去都會被IPsec保護。

由於IPsec的密鑰設備製僅僅適用於兩點之間的通信保護,在廣播網絡一對多的情形下,IPsec無法實現自動交換密鑰,因此必須使用手工配置密鑰的方式。同樣,由於廣播網絡一對多的特性,要求各設備對於接收、發送的報文均使用相同的SA參數(相同的SPI及密鑰)。因此,目前僅支持手工安全策略生成的SA對IPv6路由協議報文進行保護。

與IPsec相關的協議規範有:

l RFC2401:Security Architecture for the Internet Protocol

l RFC2402:IP Authentication Header

l RFC2406:IP Encapsulating Security Payload

l RFC4552:Authentication/Confidentiality for OSPFv3

使用IPsec安全策略建立IPsec安全隧道保護IPv6路由協議的基本配置思路如下:

(1) 配置安全提議:指定安全協議、認證算法和加密算法、封裝模式等;

(2) 配置手工方式的安全策略:指定SA的SPI和密鑰;

(3) 在路由協議上應用安全策略。

表1-1 IPsec保護IPv6路由協議配置任務簡介

|

配置任務 |

說明 |

詳細配置 |

|

配置安全提議 |

必選 |

|

|

配置手工方式的安全策略 |

必選 |

|

|

在路由協議上應用安全策略 |

必選 |

分別參考“三層技術-IP路由配置指導”中的“IPv6 BGP配置”、“OSPFv3配置”和“RIPng配置” |

安全提議是安全策略或者安全框架的一個組成部分,它用於保存IPsec需要使用的特定安全協議、加密/認證算法以及封裝模式,為IPsec協商SA提供各種安全參數。

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

創建安全提議,並進入安全提議視圖 |

ipsec proposal proposal-name |

必選 缺省情況下,沒有任何安全提議存在 |

|

|

配置安全提議采用的安全協議 |

transform { ah | ah-esp | esp } |

可選 缺省情況下,采用ESP協議 |

|

|

配置安全算法 |

配置ESP協議采用的加密算法 |

esp encryption-algorithm { 3des | aes [ key-length ] | des } |

可選 缺省情況下,ESP協議采用DES加密算法 |

|

配置ESP協議采用的認證算法 |

esp authentication-algorithm { md5 | sha1 } |

可選 缺省情況下,ESP協議采用MD5認證算法 |

|

|

配置AH協議采用的認證算法 |

ah authentication-algorithm { md5 | sha1 } |

可選 缺省情況下,AH協議采用MD5認證算法 |

|

|

配置安全協議對IP報文的封裝形式 |

encapsulation-mode { transport | tunnel } |

可選 缺省情況下,安全協議采用隧道模式對IP報文進行封裝 傳輸模式必須應用於數據流的源地址和目的地址與安全隧道兩端地址相同的情況下 若要配置應用於IPv6路由協議的手工安全策略,則該安全策略引用的安全提議僅支持傳輸模式的封裝模式 |

|

![]()

l 可對安全提議進行修改,但對已協商成功的SA,新修改的安全提議並不起作用,即SA仍然使用原來的安全提議(除非使用reset ipsec sa命令重置),隻有新協商的SA將使用新的安全提議。

l 隻有選擇了相應的安全協議後,該安全協議所需的安全算法才可配置。例如,如果使用transform命令選擇了esp,那麼隻有ESP所需的安全算法才可配置,而AH所需的安全算法則不能配置。ESP協議允許對報文同時進行加密和認證,或隻加密,或隻認證。

安全策略規定了對什麼樣的數據流采用什麼樣的安全提議。一條安全策略由“名字”和“順序號”共同唯一確定。

目前,設備僅支持手工安全策略:需要用戶手工配置密鑰、SPI等參數。

手工配置安全策略時,除完成該安全策略需要引用的訪問控製列表及安全提議的配置之外,為保證SA的協商成功,安全隧道兩端的配置必須符合以下要求:

l 安全策略引用的安全提議應采用相同的安全協議、安全算法和報文封裝形式;

l 同一個範圍內的,所有設備上的安全策略所引用的安全提議采用的安全協議、安全算法和報文封裝形式要相同,而且所有設備上的SA的SPI及密鑰均要保持一致。該範圍與協議相關:對於OSPFv3,它是OSPFv3鄰居之間或一個OSPFv3區域內;對於RIPng,它是RIPng直連鄰居之間或一個RIPng進程內;對於IPv6 BGP,它是IPv6 BGP鄰居之間或一個對等體組內。

l 兩端SA使用的密鑰應當以相同的方式輸入。即,一端以字符串方式輸入密鑰,另一端必須也以字符串方式輸入密鑰。而且,任何一端出入方向的SA使用的密鑰也應當以相同的方式輸入。

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

用手工方式創建一條安全策略,並進入安全策略視圖 |

ipsec policy policy-name seq-number manual |

必選 缺省情況下,沒有任何安全策略存在 |

|

|

配置安全策略所引用的安全提議 |

proposal proposal-name |

必選 缺省情況下,安全策略沒有引用任何安全提議 |

|

|

配置SA的安全參數索引參數 |

sa spi { inbound | outbound } { ah | esp } spi-number |

必選 |

|

|

配置SA使用的密鑰 |

配置AH協議的認證密鑰(以16進製方式輸入) |

sa authentication-hex { inbound | outbound } ah hex-key |

二者必選其一 |

|

配置AH協議的認證密鑰(以字符串方式輸入) |

sa string-key { inbound | outbound } ah string-key |

||

|

配置ESP協議的認證密鑰和加密密鑰(以字符串方式輸入) |

sa string-key { inbound | outbound } esp string-key |

至少選其一 以字符串方式輸入密鑰時,係統會自動地同時生成認證算法的密鑰和加密算法的密鑰 |

|

|

配置ESP協議的認證密鑰(以16進製方式輸入) |

sa authentication-hex { inbound | outbound } esp hex-key |

||

|

配置ESP協議的加密密鑰(以16進製方式輸入) |

sa encryption-hex { inbound | outbound } esp hex-key |

||

![]()

l 通過手工方式建立SA,一條安全策略隻能引用一個安全提議,並且如果已經引用了安全提議,必須先取消原先的安全提議才能引用新的安全提議。

l 如果先後以不同的方式輸入了密鑰,則最後設定的密鑰有效。

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後IPsec的運行情況,通過查看顯示信息認證配置的效果。

在用戶視圖下執行reset命令可以清除IPsec統計信息。

表1-4 IPsec顯示和維護

|

操作 |

命令 |

|

顯示安全策略的信息 |

display ipsec policy [ brief | name policy-name [ seq-number ] ] [ | { begin | exclude | include } regular-expression ] |

|

顯示安全提議的信息 |

display ipsec proposal [ proposal-name ] [ | { begin | exclude | include } regular-expression ] |

|

顯示SA的相關信息 |

display ipsec sa [ brief | policy policy-name [ seq-number ] ] [ | { begin | exclude | include } regular-expression ] |

|

顯示IPsec處理報文的統計信息 |

display ipsec statistics [ | { begin | exclude | include } regular-expression ] |

|

清除已經建立的SA |

reset ipsec sa [ policy policy-name [ seq-number ] ] |

|

清除IPsec的報文統計信息 |

reset ipsec statistics |

![]()

IPsec保護其它IPv6路由協議(如OSPFv3、IPv6 BGP)的具體配置與本例類似,具體內容請參考“三層技術-IP路由配置指導”中的“OSPFv3”和“IPv6 BGP”。

如圖1-2所示,Device A、Device B和Device C相連,並通過RIPng來學習網絡中的IPv6路由信息。具體組網要求如下:

l 在各設備之間建立IPsec安全隧道,對它們收發的RIPng報文進行安全保護;

l 安全協議采用ESP協議,加密算法采用DES,認證算法采用SHA1-HMAC-96。

配置思路:

l 配置RIPng的基本功能

l 配置手工方式的IPsec安全策略

l 在RIPng進程下或接口上應用IPsec安全策略(進程下配置的IPsec安全策略對該進程的所有報文有效,接口下的IPsec安全策略隻對接口下的報文有效)

圖1-2 配置IPsec保護RIPng報文組網圖

![]()

RIPng配置的詳細介紹請參考“三層技術-IP路由配置指導”中的“RIPng”。

(1) 配置Device A

l 配置各接口的IPv6地址(略)

l 配置RIPng的基本功能

<DeviceA> system-view

[DeviceA] ripng 1

[DeviceA-ripng-1] quit

[DeviceA] interface vlan-interface 100

[DeviceA-Vlan-interface100] ripng 1 enable

[DeviceA-Vlan-interface100] quit

l 配置IPsec安全策略

# 創建並配置名為tran1的安全提議(報文封裝形式采用傳輸模式,安全協議采用ESP協議,加密算法采用DES,認證算法采用SHA1-HMAC-96)。

[DeviceA] ipsec proposal tran1

[DeviceA-ipsec-proposal-tran1] encapsulation-mode transport

[DeviceA-ipsec-proposal-tran1] transform esp

[DeviceA-ipsec-proposal-tran1] esp encryption-algorithm des

[DeviceA-ipsec-proposal-tran1] esp authentication-algorithm sha1

[DeviceA-ipsec-proposal-tran1] quit

# 創建並配置名為policy001的安全策略(協商方式為manual,出入方向SA的SPI均為123456,出入方向SA的密鑰均為abcdefg)。

[DeviceA] ipsec policy policy001 10 manual

[DeviceA-ipsec-policy-manual-policy001-10] proposal tran1

[DeviceA-ipsec-policy-manual-policy001-10] sa spi outbound esp 123456

[DeviceA-ipsec-policy-manual-policy001-10] sa spi inbound esp 123456

[DeviceA-ipsec-policy-manual-policy001-10] sa string-key outbound esp abcdefg

[DeviceA-ipsec-policy-manual-policy001-10] sa string-key inbound esp abcdefg

[DeviceA-ipsec-policy-manual-policy001-10] quit

l 在RIPng進程上應用IPsec安全策略

[DeviceA] ripng 1

[DeviceA-ripng-1] enable ipsec-policy policy001

[DeviceA-ripng-1] quit

(2) 配置Device B

l 配置各接口的IPv6地址(略)

l 配置RIPng的基本功能

<DeviceB> system-view

[DeviceB] ripng 1

[DeviceB-ripng-1] quit

[DeviceB] interface vlan-interface 200

[DeviceB-Vlan-interface200] ripng 1 enable

[DeviceB-Vlan-interface200] quit

[DeviceB] interface vlan-interface 100

[DeviceB-Vlan-interface100] ripng 1 enable

[DeviceB-Vlan-interface100] quit

l 配置IPsec安全策略

# 創建並配置名為tran1的安全提議(報文封裝形式采用傳輸模式,安全協議采用ESP協議,加密算法采用DES,認證算法采用SHA1-HMAC-96)。

[DeviceB] ipsec proposal tran1

[DeviceB-ipsec-proposal-tran1] encapsulation-mode transport

[DeviceB-ipsec-proposal-tran1] transform esp

[DeviceB-ipsec-proposal-tran1] esp encryption-algorithm des

[DeviceB-ipsec-proposal-tran1] esp authentication-algorithm sha1

[DeviceB-ipsec-pr oposal-tran1] quit

# 創建並配置名為policy001的安全策略(協商方式為manual,出入方向SA的SPI均為123456,出入方向SA的密鑰均為abcdefg)。

[DeviceB] ipsec policy policy001 10 manual

[DeviceB-ipsec-policy-manual-policy001-10] proposal tran1

[DeviceB-ipsec-policy-manual-policy001-10] sa spi outbound esp 123456

[DeviceB-ipsec-policy-manual-policy001-10] sa spi inbound esp 123456

[DeviceB-ipsec-policy-manual-policy001-10] sa string-key outbound esp abcdefg

[DeviceB-ipsec-policy-manual-policy001-10] sa string-key inbound esp abcdefg

[DeviceB-ipsec-policy-manual-policy001-10] quit

l 在RIPng進程上應用IPsec安全策略

[DeviceB] ripng 1

[DeviceB-ripng-1] enable ipsec-policy policy001

[DeviceB-ripng-1] quit

(3) 配置Device C

l 配置各接口的IPv6地址(略)

l 配置RIPng的基本功能

<DeviceC> system-view

[DeviceC] ripng 1

[DeviceC-ripng-1] quit

[DeviceC] interface vlan-interface 200

[DeviceC-Vlan-interface200] ripng 1 enable

[DeviceC-Vlan-interface200] quit

l 配置IPsec安全策略

# 創建並配置名為tran1的安全提議(報文封裝形式采用傳輸模式,安全協議采用ESP協議,加密算法采用DES,認證算法采用SHA1-HMAC-96)。

[DeviceC] ipsec proposal tran1

[DeviceC-ipsec-proposal-tran1] encapsulation-mode transport

[DeviceC-ipsec-proposal-tran1] transform esp

[DeviceC-ipsec-proposal-tran1] esp encryption-algorithm des

[DeviceC-ipsec-proposal-tran1] esp authentication-algorithm sha1

[DeviceC-ipsec-proposal-tran1] quit

# 創建並配置名為policy001的安全策略(協商方式為manual,出入方向SA的SPI均為123456,出入方向SA的密鑰均為abcdefg)。

[DeviceC] ipsec policy policy001 10 manual

[DeviceC-ipsec-policy-manual-policy001-10] proposal tran1

[DeviceC-ipsec-policy-manual-policy001-10] sa spi outbound esp 123456

[DeviceC-ipsec-policy-manual-policy001-10] sa spi inbound esp 123456

[DeviceC-ipsec-policy-manual-policy001-10] sa string-key outbound esp abcdefg

[DeviceC-ipsec-policy-manual-policy001-10] sa string-key inbound esp abcdefg

[DeviceC-ipsec-policy-manual-policy001-10] quit

l 在RIPng進程上應用IPsec安全策略

[DeviceC] ripng 1

[DeviceC-ripng-1] enable ipsec-policy policy001

[DeviceC-ripng-1] quit

以上配置完成後,Device A、Device B和Device C將通過RIPng協議學習到網絡中的IPv6路由信息,且分別產生用於保護RIPng報文的SA。

可以通過如下display命令查看Device A上RIPng的配置信息。如下顯示信息表示RIPng進程1上已成功應用了IPsec策略,且攜帶了有效的SPI值。

<DeviceA> display ripng 1

RIPng process : 1

Preference : 100

Checkzero : Enabled

Default Cost : 0

Maximum number of balanced paths : 8

Update time : 30 sec(s) Timeout time : 180 sec(s)

Suppress time : 120 sec(s) Garbage-Collect time : 120 sec(s)

Number of periodic updates sent : 186

Number of trigger updates sent : 1

IPsec policy name: policy001, SPI: 123456

可以通過如下display命令查看Device A上生成的SA。

<DeviceA> display ipsec sa

===============================

Protocol: RIPng

===============================

-----------------------------

IPsec policy name: "policy001"

sequence number: 10

mode: manual

-----------------------------

connection id: 1

encapsulation mode: transport

perfect forward secrecy:

tunnel:

flow:

[inbound ESP SAs]

spi: 123456 (0x3039)

proposal: ESP-ENCRYPT-DES ESP-AUTH-SHA1

No duration limit for this sa

[outbound ESP SAs]

spi: 123456 (0x3039)

proposal: ESP-ENCRYPT-DES ESP-AUTH-SHA1

No duration limit for this sa

Device B和Device C上也會生成相應的SA來保護RIPng報文,查看方式與Device A同,此處略。

不同款型規格的資料略有差異, 詳細信息請向具體銷售和400谘詢。H3C保留在沒有任何通知或提示的情況下對資料內容進行修改的權利!