08-VLAN配置

本章節下載: 08-VLAN配置 (678.77 KB)

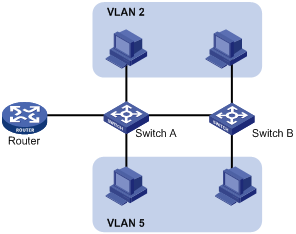

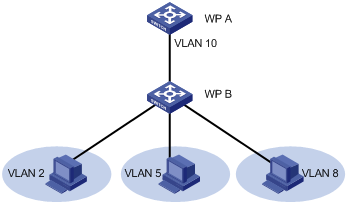

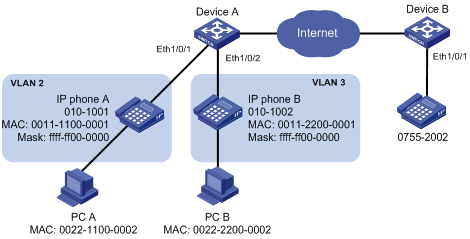

以太網是一種基於CSMA/CD(Carrier Sense Multiple Access/Collision Detect,載波偵聽多路訪問/衝突檢測)的共享通訊介質的數據網絡通訊技術,當主機數目較多時會導致衝突嚴重、廣播泛濫、性能顯著下降甚至使網絡不可用等問題。通過交換機實現LAN互聯雖然可以解決衝突(Collision)嚴重的問題,但仍然不能隔離廣播報文。在這種情況下出現了VLAN(Virtual Local Area Network,虛擬局域網)技術,這種技術可以把一個LAN劃分成多個虛擬的LAN——VLAN,每個VLAN是一個廣播域,VLAN內的主機間通信就和在一個LAN內一樣,而VLAN間則不能直接互通,這樣,廣播報文被限製在一個VLAN內,如圖1-1所示。

圖1-1 VLAN示意圖

VLAN的劃分不受物理位置的限製:不在同一物理位置範圍的主機可以屬於同一個VLAN;一個VLAN包含的用戶可以連接在同一個交換機上,也可以跨越交換機,甚至可以跨越路由器。

VLAN的優點如下:

l 限製廣播域。廣播域被限製在一個VLAN內,節省了帶寬,提高了網絡處理能力。

l 增強局域網的安全性。VLAN間的二層報文是相互隔離的,即一個VLAN內的用戶不能和其它VLAN內的用戶直接通信,如果不同VLAN要進行通信,則需通過路由器或三層交換機等三層設備。

l 靈活構建虛擬工作組。用VLAN可以劃分不同的用戶到不同的工作組,同一工作組的用戶也不必局限於某一固定的物理範圍,網絡構建和維護更方便靈活。

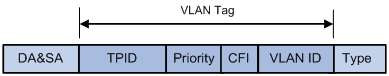

要使網絡設備能夠分辨不同VLAN的報文,需要在報文中添加標識VLAN的字段。由於普通交換機工作在OSI模型的數據鏈路層,隻能對報文的數據鏈路層封裝進行識別。因此,如果添加識別字段,也需要添加到數據鏈路層封裝中。

IEEE(Institute of Electrical and Electronics Engineers,電氣和電子工程師學會)於1999年頒布了用以標準化VLAN實現方案的IEEE 802.1Q協議標準草案,對帶有VLAN標識的報文結構進行了統一規定。

傳統的以太網數據幀在目的MAC地址和源MAC地址之後封裝的是上層協議的類型字段,如圖1-2所示。

![]()

其中DA表示目的MAC地址,SA表示源MAC地址,Type表示報文所屬協議類型。

IEEE 802.1Q協議規定在目的MAC地址和源MAC地址之後封裝4個字節的VLAN Tag,用以標識VLAN的相關信息。

圖1-3 VLAN Tag的組成字段

如圖1-3所示,VLAN Tag包含四個字段,分別是TPID(Tag Protocol Identifier,標簽協議標識符)、Priority、CFI(Canonical Format Indicator,標準格式指示位)和VLAN ID。

l TPID用來判斷本數據幀是否帶有VLAN Tag,長度為16bit,缺省取值為0x8100。

l Priority表示報文的802.1P優先級,長度為3bit。

l CFI字段標識MAC地址在不同的傳輸介質中是否以標準格式進行封裝,長度為1bit,取值為0表示MAC地址以標準格式進行封裝,為1表示以非標準格式封裝,缺省取值為0。

l VLAN ID標識該報文所屬VLAN的編號,長度為12bit,取值範圍為0~4095。由於0和4095為協議保留取值,所以VLAN ID的取值範圍為1~4094。

網絡設備利用VLAN ID來識別報文所屬的VLAN,根據報文是否攜帶VLAN Tag以及攜帶的VLAN Tag值,來對報文進行處理。詳細的處理方式請參見“1.4.1 基於端口的VLAN簡介”。

![]()

l 這裏的幀格式以Ethernet II型封裝為例,以太網還支持802.2 LLC、802.2 SNAP和802.3 raw封裝格式。對於這些封裝格式的報文,也會添加VLAN Tag字段,用來區分不同VLAN的報文。

l 對於多VLAN Tag報文,設備會根據其最外層VLAN Tag進行處理,而內層VLAN Tag會被視為報文的普通數據部分。

VLAN根據劃分方式不同可以分為不同類型,下麵列出了幾種最常見的VLAN類型:

l 基於端口的VLAN

l 基於MAC地址的VLAN

l 基於協議的VLAN

l 基於IP子網的VLAN

l 基於策略的VLAN

l 其它VLAN

WP3000係列無線PoE注入器支持基於端口的VLAN、基於MAC地址的VLAN、基於協議的VLAN和基於IP子網的VLAN。如果某個接口下同時使能以上四種VLAN,則缺省情況下VLAN的匹配將按照MAC VLAN、IP子網VLAN、協議VLAN、端口VLAN的先後順序進行。

與VLAN相關的協議規範有:

l IEEE 802.1Q:IEEE Standards for Local and Metropolitan Area Networks: Virtual Bridged Local Area Networks

表1-1 配置VLAN基本屬性

|

配置 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

創建VLAN |

vlan { vlan-id1 [ to vlan-id2 ] | all } |

可選 該命令主要用於批量創建VLAN |

|

進入VLAN視圖 |

vlan vlan-id |

必選 如果指定的VLAN不存在,則該命令先完成VLAN的創建,然後再進入該VLAN的視圖 缺省情況下,係統隻有一個缺省VLAN(VLAN 1) |

|

指定當前VLAN的名稱 |

name text |

可選 缺省情況下,VLAN的名稱為該VLAN的VLAN ID,如“VLAN 0001” |

|

為VLAN指定一個描述字符串 |

description text |

可選 缺省情況下,VLAN的描述字符串為該VLAN的VLAN ID,如“VLAN 0001” |

![]()

l VLAN 1為係統缺省VLAN,用戶不能手工創建和刪除。

l 保留VLAN是係統為實現特定功能預留的VLAN,用戶也不能手工創建和刪除。

l 對於協議保留的VLAN、Voice VLAN、管理VLAN、動態學習到的VLAN、配置有QoS策略的VLAN、Smart Link的控製VLAN、RRPP的控製VLAN、遠程鏡像VLAN等,都不能使用undo vlan命令直接刪除。隻有將相關配置刪除之後,才能刪除相應的VLAN。

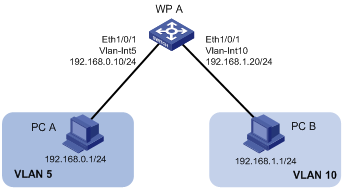

不同VLAN間的主機不能直接通信,需要通過路由器或三層交換機等網絡層設備進行轉發,設備提供VLAN接口實現對報文進行三層轉發的功能。

VLAN接口是一種三層模式下的虛擬接口,主要用於實現VLAN間的三層互通,它不作為物理實體存在於設備上。每個VLAN對應一個VLAN接口,在為VLAN接口配置了IP地址後,該接口即可作為本VLAN內網絡設備的網關,對需要跨網段的報文進行基於IP地址的三層轉發。

表1-2 配置VLAN接口基本屬性

|

配置 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

創建VLAN接口並進入VLAN接口視圖 |

interface vlan-interface vlan-interface-id |

必選 如果該VLAN接口已經存在,則直接進入該VLAN接口視圖 |

|

配置VLAN接口的IP地址 |

ip address ip-address { mask | mask-length } [ sub ] |

可選 缺省情況下,沒有配置VLAN接口的IP地址 |

|

為VLAN接口指定一個描述字符串 |

description text |

可選 缺省情況下,VLAN接口的描述字符串為該VLAN接口的接口名,如“Vlan-interface1 Interface” |

|

配置VLAN接口的MTU值 |

mtu size |

可選 缺省情況下,VLAN接口的MTU值為1500字節 |

|

恢複VLAN接口的缺省配置 |

default |

可選 |

|

關閉VLAN接口 |

shutdown |

可選 缺省情況下,VLAN接口的狀態為打開,此時VLAN接口狀態受VLAN中端口狀態的影響,即:當VLAN中所有以太網端口狀態為down時,VLAN接口為down狀態,即關閉狀態;當VLAN中有一個或一個以上的以太網端口處於up狀態時,則VLAN接口處於up狀態。如果將VLAN接口的狀態通過shutdown命令設置為DOWN(Administratively),則VLAN接口的狀態始終為DOWN(Administratively),不受VLAN中端口狀態的影響 |

![]()

在創建VLAN接口之前,對應的VLAN必須已經存在,否則將不能創建指定的VLAN接口。

如圖1-4所示,PC A、PC B與WP A組網。其中PC A、PC B分別屬於VLAN 5、VLAN 10,且處於不同網段,不能直接通信。通過在WP A上創建並配置VLAN接口,實現不同網段的PC A與PC B跨VLAN三層互通。

圖1-4 通過VLAN接口實現VLAN間互通

(1) 配置WP A

# 創建VLAN 5,並向VLAN 5中添加端口Ethernet1/0/1。

<WPA> system-view

[WPA] vlan 5

[WPA-vlan5] port Ethernet 1/0/1

# 創建VLAN 10,並向VLAN 10中添加端口Ethernet1/0/2。

[WPA-vlan5] vlan 10

[WPA-vlan10] port Ethernet 1/0/2

[WPA-vlan10] quit

# 創建Vlan-interface5,並配置其IP地址為192.168.0.10/24。

[WPA] interface vlan-interface 5

[WPA-Vlan-interface5] ip address 192.168.0.10 24

[WPA-Vlan-interface5] quit

# 創建Vlan-interface10,並配置其IP地址為192.168.1.20/24。

[WPA] interface vlan-interface 10

[WPA-Vlan-interface10] ip address 192.168.1.20 24

[WPA-Vlan-interface10] return

(2) 配置PC A

# 將其默認網關配為192.168.0.10。

(3) 配置PC B

# 將其默認網關配為192.168.1.20。

(1) PC A與PC B可以相互ping通。

(2) 通過查看顯示信息驗證配置是否成功。

# 查看WP A上三層接口的IP基本配置信息,驗證以上配置是否生效。

<WPA> display ip interface brief

*down: administratively down

(s): spoofing

Interface Physical Protocol IP Address Description

Vlan-interface5 up up 192.168.0.10 Vlan-inte...

Vlan-interface10 up up 192.168.1.20 Vlan-inte...

基於端口劃分VLAN是VLAN最簡單、最有效的劃分方法。它按照設備端口來定義VLAN成員,將指定端口加入到指定VLAN中之後,端口就可以轉發指定VLAN的報文。

根據端口在轉發報文時對Tag標簽的不同處理方式,可將端口的鏈路類型分為三種:

l Access連接:端口發出去的報文不帶Tag標簽。一般用於和不能識別VLAN Tag的終端設備相連,或者不需要區分不同VLAN成員時使用。

l Trunk連接:端口發出去的報文,端口缺省VLAN內的報文不帶Tag,其它VLAN內的報文都必須帶Tag。通常用於網絡傳輸設備之間的互連。

l Hybrid連接:端口發出去的報文可根據需要設置某些VLAN內的報文帶Tag,某些VLAN內的報文不帶Tag。Hybrid類型端口既可以用於網絡傳輸設備之間的互連,又可以直接連接終端設備。

除了可以設置端口允許通過的VLAN,還可以設置端口的缺省VLAN。在缺省情況下,所有端口的缺省VLAN均為VLAN 1,但用戶可以根據需要進行配置。

l Access端口的缺省VLAN就是它所在的VLAN,修改端口所在的VLAN即可更改端口的缺省VLAN。

l Trunk端口和Hybrid端口可以允許多個VLAN通過,能夠配置缺省VLAN。

l 當執行undo vlan命令刪除的VLAN是某個端口的缺省VLAN時,對Access端口,端口的缺省VLAN會恢複到VLAN 1;對Trunk或Hybrid端口,端口的缺省VLAN配置不會改變,即它們可以使用已經不存在的VLAN作為缺省VLAN。

![]()

l 當Voice VLAN工作模式為自動模式時,不能將缺省VLAN設置為Voice VLAN。有關Voice VLAN的相關內容,請參見“4 Voice VLAN配置”。

l 建議本端設備端口的缺省VLAN ID和相連的對端設備端口的缺省VLAN ID保持一致。

l 建議保證端口的PVID屬於端口所在的VLAN。如果端口不在某VLAN內,但是端口的PVID仍然為該VLAN,當端口收到該VLAN的報文或者不帶VLAN Tag的報文(包括MSTP等協議報文)都會被過濾。

在配置了端口鏈路類型和缺省VLAN後,端口對報文的接收和發送的處理有幾種不同情況,具體情況請參看表1-3。

|

端口類型 |

對接收報文的處理 |

對發送報文的處理 |

|

|

當接收到的報文不帶Tag時 |

當接收到的報文帶有Tag時 |

||

|

Access端口 |

為報文添加缺省VLAN的Tag |

l 當VLAN ID與缺省VLAN ID相同時,接收該報文 l 當VLAN ID與缺省VLAN ID不同時,丟棄該報文 |

去掉Tag,發送該報文 |

|

Trunk端口 |

l 當缺省VLAN ID在端口允許通過的VLAN ID列表裏時,接收該報文,給報文添加缺省VLAN的Tag l 當缺省VLAN ID不在端口允許通過的VLAN ID列表裏時,丟棄該報文 |

l 當VLAN ID在端口允許通過的VLAN ID列表裏時,接收該報文 l 當VLAN ID不在端口允許通過的VLAN ID列表裏時,丟棄該報文 |

l 當VLAN ID與缺省VLAN ID相同,且是該端口允許通過的VLAN ID時:去掉Tag,發送該報文 l 當VLAN ID與缺省VLAN ID不同,且是該端口允許通過的VLAN ID時:保持原有Tag,發送該報文 |

|

Hybrid端口 |

當報文中攜帶的VLAN ID是該端口允許通過的VLAN ID時,發送該報文,並可以通過port hybrid vlan命令配置端口在發送該VLAN(包括缺省VLAN)的報文時是否攜帶Tag |

||

配置基於Access端口的VLAN有兩種方法:一種是在VLAN視圖下進行配置,另一種是在二層以太網端口視圖/端口組視圖/二層聚合接口視圖下進行配置。

表1-4 配置基於Access端口的VLAN(在VLAN視圖下)

|

配置 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

進入VLAN視圖 |

vlan vlan-id |

必選 如果指定的VLAN不存在,則該命令先完成VLAN的創建,然後再進入該VLAN的視圖 |

|

向當前VLAN中添加一個或一組Access端口 |

port interface-list |

必選 缺省情況下,係統將所有端口都加入到VLAN 1 |

表1-5 配置基於Access端口的VLAN(在二層以太網端口視圖/端口組視圖/二層聚合接口視圖)

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

四者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 l 二層聚合接口視圖下的配置對當前二層聚合接口及其所有成員端口都生效,若配置二層聚合接口時失敗,則不再配置其成員端口,若配置某成員端口時失敗,係統會自動跳過該成員端口繼續配置其它成員端口 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

進入二層聚合接口視圖 |

interface bridge-aggregation interface-number |

||

|

配置端口的鏈路類型為Access類型 |

port link-type access |

可選 缺省情況下,端口的鏈路類型為Access類型 |

|

|

將當前Access端口加入到指定VLAN |

port access vlan vlan-id |

可選 缺省情況下,所有Access端口均屬於且隻屬於VLAN 1 |

|

![]()

l 在將Access端口加入到指定VLAN之前,要加入的VLAN必須已經存在。

l 在VLAN視圖下向VLAN中添加端口時,隻能添加二層以太網端口。

Trunk端口可以允許多個VLAN通過,隻能在二層以太網端口視圖/端口組視圖/二層聚合接口視圖下進行配置。

表1-6 配置基於Trunk端口的VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

四者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 l 二層聚合接口視圖下的配置對當前二層聚合接口及其所有成員端口都生效,若配置二層聚合接口時失敗,則不再配置其成員端口,若配置某成員端口時失敗,係統會自動跳過該成員端口繼續配置其它成員端口 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

進入二層聚合接口視圖 |

interface bridge-aggregation interface-number |

||

|

配置端口的鏈路類型為Trunk類型 |

port link-type trunk |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

|

允許指定的VLAN通過當前Trunk端口 |

port trunk permit vlan { vlan-id-list | all } |

必選 缺省情況下,Trunk端口隻允許VLAN 1的報文通過 |

|

|

設置Trunk端口的缺省VLAN |

port trunk pvid vlan vlan-id |

可選 缺省情況下,Trunk端口的缺省VLAN為VLAN 1 |

|

![]()

l Trunk端口和Hybrid端口之間不能直接切換,隻能先設為Access端口,再設置為其它類型端口。例如:Trunk端口不能直接被設置為Hybrid端口,隻能先設為Access端口,再設置為Hybrid端口。

l 配置缺省VLAN後,必須使用port trunk permit vlan命令配置允許缺省VLAN的報文通過,出接口才能轉發缺省VLAN的報文。

Hybrid端口可以允許多個VLAN通過,隻能在二層以太網端口視圖/端口組視圖/二層聚合接口視圖下進行配置。

表1-7 配置基於Hybrid端口的VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

四者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 l 二層聚合接口視圖下的配置對當前二層聚合接口及其所有成員端口都生效,若配置二層聚合接口時失敗,則不再配置其成員端口,若配置某成員端口時失敗,係統會自動跳過該成員端口繼續配置其它成員端口 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

進入二層聚合接口視圖 |

interface bridge-aggregation interface-number |

||

|

配置端口的鏈路類型為Hybrid類型 |

port link-type hybrid |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

|

允許指定的VLAN通過當前Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

必選 缺省情況下,Hybrid端口隻允許VLAN 1的報文以Untagged方式通過(即VLAN 1的報文從該端口發送出去後不攜帶VLAN Tag) |

|

|

設置Hybrid端口的缺省VLAN |

port hybrid pvid vlan vlan-id |

可選 缺省情況下,Hybrid端口的缺省VLAN為VLAN 1 |

|

![]()

l Trunk端口和Hybrid端口之間不能直接切換,隻能先設為Access端口,再設置為其它類型端口。例如:Trunk端口不能直接被設置為Hybrid端口,隻能先設為Access端口,再設置為Hybrid端口。

l 在設置允許指定的VLAN通過Hybrid端口之前,允許通過的VLAN必須已經存在。

l 配置缺省VLAN後,必須使用port hybrid vlan命令配置允許缺省VLAN的報文通過,出接口才能轉發缺省VLAN的報文。

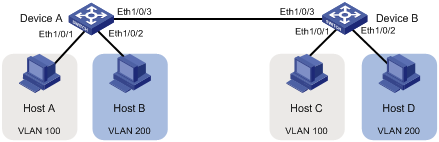

l Host A和Host C屬於部門A,但是通過不同的設備接入公司網絡;Host B和Host D屬於部門B,也通過不同的設備接入公司網絡。

l 為了通信的安全性,也為了避免廣播報文泛濫,公司網絡中使用VLAN技術來隔離部門間的二層流量。其中部門A使用VLAN 100,部門B使用VLAN 200。

l 現要求不管是否使用相同的設備接入公司網絡,同一VLAN內的主機能夠互通。即Host A和Host C能夠互通,Host B和Host D能夠互通。

圖1-5 基於端口的VLAN組網圖

(1) 配置Device A

# 創建VLAN 100,並將Ethernet1/0/1加入VLAN 100。

<DeviceA> system-view

[DeviceA] vlan 100

[DeviceA-vlan100] port ethernet 1/0/1

[DeviceA-vlan100] quit

# 創建VLAN 200,並將Ethernet1/0/2加入VLAN 200。

[DeviceA] vlan 200

[DeviceA-vlan200] port ethernet 1/0/2

[DeviceA-vlan200] quit

# 為了使Device A上VLAN 100和VLAN 200的報文能發送給Device B,將Ethernet1/0/3的鏈路類型配置為Trunk,並允許VLAN 100和VLAN 200的報文通過。

[DeviceA] interface ethernet 1/0/3

[DeviceA-Ethernet1/0/3] port link-type trunk

[DeviceA-Ethernet1/0/3] port trunk permit vlan 100 200

Please wait... Done.

(2) Device B上的配置與Device A上的配置完全一樣,不再贅述。

(3) 將Host A和Host C配置在一個網段,比如192.168.100.0/24;將Host B和Host D配置在一個網段,比如192.168.200.0/24。

(1) Host A和Host C能夠互相ping通,但是均不能ping通Host B。Host B和Host D能夠互相ping通,但是均不能ping通Host A。

(2) 通過查看顯示信息驗證配置是否成功。

# 查看Device A上VLAN 100和VLAN 200的配置信息,驗證以上配置是否生效。

[DeviceA-Ethernet1/0/3] display vlan 100

VLAN ID: 100

VLAN Type: static

Route Interface: not configured

Description: VLAN 0100

Name: VLAN 0100

Tagged Ports:

Ethernet1/0/3

Untagged Ports:

Ethernet1/0/1

[DeviceA-Ethernet1/0/3] display vlan 200

VLAN ID: 200

VLAN Type: static

Route Interface: not configured

Description: VLAN 0200

Name: VLAN 0200

Tagged Ports:

Ethernet1/0/3

Untagged Ports:

Ethernet1/0/2

基於MAC劃分VLAN是VLAN的另一種劃分方法。它按照報文的源MAC地址來定義VLAN成員,將指定報文加入該VLAN的Tag後發送。該功能通常會和安全(比如802.1X)技術聯合使用,以實現終端的安全、靈活接入。

手動配置靜態MAC VLAN常用於VLAN中用戶相對較少的網絡環境。在該方式下,用戶需要手動配置MAC VLAN表項,使能基於MAC地址的VLAN功能,並將端口加入MAC VLAN。其原理為:

l 當端口收到的報文為Untagged報文時,根據報文的源MAC匹配MAC VLAN表項。首先進行模糊匹配,即查詢表中MASK不是全F的表項,將源MAC和MASK相與後與MAC VLAN表項中的MAC地址匹配,如果完全相同,則模糊匹配成功,給報文添加表項中指定的VLAN ID並轉發該報文;如果模糊匹配失敗,則進行精確匹配,即查詢表中MASK為全F的表項,如果報文中的源MAC與MAC VLAN表項中的MAC地址完全相同,則精確匹配成功,給報文添加表項中指定的VLAN ID並轉發該報文;如果沒有找到匹配MAC VLAN表項,則繼續按照其它原則(如IP子網、協議等)進行匹配,如果匹配成功,則轉發報文,如果匹配均失敗,則給報文添加端口的缺省VLAN ID並轉發該報文。

l 當端口收到的報文為Tagged報文時,如果報文的VLAN ID在該端口允許通過的VLAN ID列表裏,則轉發該報文;如果報文的VLAN ID不在端口允許通過的VLAN ID列表裏,則丟棄該報文。

手動配置靜態MAC VLAN時,用戶需要把端口分別加入相應的MAC VLAN,當用戶不能確定從哪些端口收到指定VLAN的報文時,就不能把相應端口加入到MAC VLAN,在這種情況下,手動配置靜態MAC VLAN無法滿足用戶的需求。此時可以動態觸發端口加入靜態MAC VLAN。在該方式下,用戶在配置MAC VLAN表項後,需要在端口上使能基於MAC的VLAN功能和MAC VLAN動態觸發功能。其原理為:

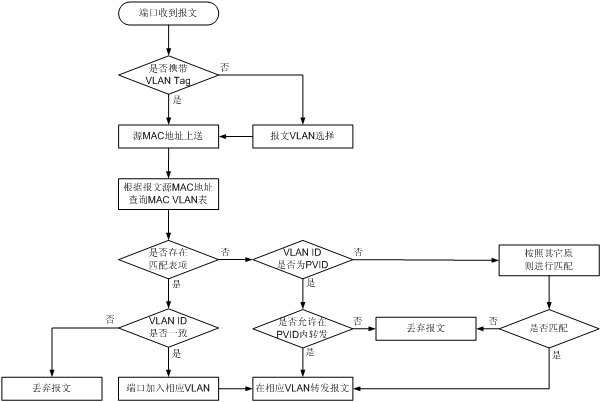

端口在收到報文時,首先判斷報文是否攜帶VLAN Tag,若帶Tag,則直接上送報文源MAC地址;若不帶Tag,則先進行報文VLAN選擇(即為Untagged報文添加值為PVID的Tag,並獲取該Tag),再上送報文的源MAC地址。然後根據報文的源MAC查詢MAC VLAN表項:

l 如果報文源MAC地址與MAC VLAN表項中的MAC地址匹配,檢查報文的VLAN ID是否與對應表項中的VLAN ID一致,若一致,通過此報文動態觸發端口加入相應VLAN,同時轉發報文,否則丟棄該報文。

l 如果報文源MAC地址與MAC VLAN表項的MAC地址不匹配,當報文VLAN ID為端口PVID,判斷端口是否允許報文在PVID內轉發,若允許,則給報文添加PVID並轉發該報文,否則丟棄該報文。當報文VLAN ID不為端口PVID,報文繼續按照其它原則(如IP子網、協議等)進行匹配,若匹配成功,則轉發該報文;若匹配均失敗,則丟棄該報文。處理流程如圖1-6所示:

圖1-6 動態觸發端口加入靜態MAC VLAN時端口收到報文的處理

![]()

l 在端口加入MAC VLAN表項中相應的VLAN時,若端口未配置允許該VLAN通過,則端口自動以Untagged方式加入該VLAN。

l 如果用戶在同一端口上同時使能了手動配置MAC VLAN和動態觸發端口加入MAC VLAN,此時該端口選擇使用後者的功能。

動態MAC VLAN需要和接入認證(比如基於MAC地址的802.1X認證)配合使用,以實現終端的安全、靈活接入。用戶在設備上配置動態MAC VLAN功能以後,還需要在接入認證服務器上配置用戶名和VLAN的綁定關係。

如果用戶發起認證請求,接入認證服務器先對用戶名和密碼進行驗證,如果驗證通過,服務器下發VLAN信息。此時設備根據請求報文的源MAC地址和下發的VLAN信息生成MAC VLAN表項,並將MAC VLAN添加到端口允許通過的VLAN列表中。用戶下線後,設備自動刪除MAC VLAN表項,並將MAC VLAN從端口允許通過的VLAN列表中刪除。

![]()

接入認證的相關內容請參見“安全配置指導”中的“802.1X”、“MAC地址認證”和“Portal”。

![]()

l 基於MAC的VLAN功能隻能在Hybrid端口配置。

l Super VLAN不能作為MAC VLAN表項中的VLAN。

l 基於MAC的VLAN動態觸發使能後,報文會上送CPU處理。由於該處理的優先級最高,會導致MAC地址最大學習數和MAC地址禁止學習功能不生效,因此不建議MAC VLAN動態觸發功能和上述兩個功能同時使用。

l 基於MAC的VLAN動態觸發功能不和802.1X和MAC認證功能同時使用。

l 基於MAC的VLAN動態觸發功能要求源MAC所匹配的VLAN必須是靜態VLAN才能完成觸發功能。

l 基於MAC的VLAN功能主要用於在用戶的接入設備的下行端口上進行配置,因此不和聚合功能同時使用。

l 配置MSTP多實例情況下,如果端口在要加入的VLAN對應的MSTP實例中是阻塞狀態,則端口會丟棄收到的報文,造成MAC地址不能上送,不能完成動態觸發功能。基於MAC的動態VLAN的使用場景為接入側,不建議和多實例MSTP同時使用。

l 配置MAC-VLAN表項時,如果指定了MAC地址對應VLAN的802.1p優先級,則用戶還需要在相應端口視圖下執行qos trust dot1p命令,使該端口信任報文的802.1p優先級,該配置才能生效。關於qos trust dot1p命令的詳細介紹請參見“ACL和QoS命令參考”中的“優先級映射配置命令”。

表1-8 手工配置靜態MAC VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

配置MAC地址與VLAN關聯 |

mac-vlan mac-address mac-address [ mask mac-mask ] vlan vlan-id [ priority priority ] |

必選 |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

二者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置端口的鏈路類型為Hybrid類型 |

port link-type hybrid |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

|

允許基於MAC的VLAN通過當前Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

必選 缺省情況下,所有Hybrid端口隻允許VLAN 1通過 |

|

|

使能基於MAC地址劃分VLAN的功能 |

mac-vlan enable |

必選 缺省情況下,未使能基於MAC地址劃分VLAN的功能 |

|

|

配置VLAN匹配優先級 |

vlan precedence { mac-vlan | ip-subnet-vlan } |

可選 缺省情況下,優先根據單個MAC地址來匹配VLAN |

|

表1-9 動態觸發端口加入靜態MAC VLAN

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置MAC地址與VLAN關聯 |

mac-vlan mac-address mac-address [ mask mac-mask ] vlan vlan-id [ priority priority ] |

必選 |

|

進入二層以太網端口視圖 |

interface interface-type interface-number |

- |

|

配置端口的鏈路類型為Hybrid類型 |

port link-type hybrid |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

使能基於MAC地址劃分VLAN的功能 |

mac-vlan enable |

必選 缺省情況下,未使能基於MAC地址劃分VLAN的功能 |

|

使能MAC VLAN的動態觸發功能 |

mac-vlan trigger enable |

必選 缺省情況下,未使能MAC VLAN的動態觸發功能。 |

|

配置VLAN匹配優先級 |

vlan precedence { mac-vlan | ip-subnet-vlan } |

可選 缺省情況下,優先根據單個MAC地址來匹配VLAN |

|

配置PVID禁止功能 |

port pvid disable |

可選 缺省情況下,對於沒有匹配到MAC VLAN表項的未知源MAC會在PVID內進行轉發通過 |

表1-10 配置動態MAC VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

二者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置端口的鏈路類型為Hybrid類型 |

port link-type hybrid |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

|

允許基於MAC的VLAN通過當前Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

必選 缺省情況下,所有Hybrid端口隻允許VLAN 1通過 |

|

|

使能基於MAC地址劃分VLAN的功能 |

mac-vlan enable |

必選 缺省情況下,未使能基於MAC地址劃分VLAN的功能 |

|

|

配置認證功能 |

配置802.1X |

請參見“安全命令參考”中的“802.1X” |

三者至少選其一 |

|

配置MAC地址認證 |

請參見“安全命令參考”中的“MAC地址認證” |

||

|

配置Portal |

請參見“安全命令參考”中的“Portal” |

||

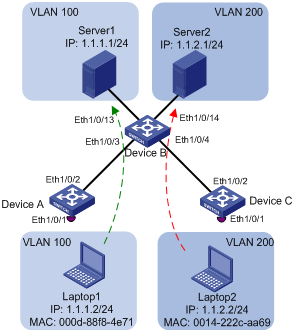

l 如圖1-7所示,Device A和Device C的Ethernet1/0/1端口分別連接到兩個會議室,Laptop1和Laptop2是會議用筆記本電腦,會在兩個會議室間移動使用。

l Laptop1和Laptop2分別屬於兩個部門,兩個部門間使用VLAN 100和VLAN 200進行隔離。現要求這兩台筆記本電腦無論在哪個會議室使用,均隻能訪問自己部門的服務器,即Server1和Server2。

l Laptop1和Laptop2的MAC地址分別為000d-88F8-4E71和0014-222C-AA69。

圖1-7 基於MAC的VLAN組網圖

l 創建VLAN 100、VLAN 200。

l 配置Device A和Device C的上行端口為Trunk端口,並允許VLAN 100和VLAN 200的報文通過。

l 配置 Device B 的下行端口為Trunk端口,並允許VLAN 100和VLAN 200的報文通過;上行端口分別加入VLAN 100、VLAN 200。

l Laptop1和Laptop2的MAC地址分別與VLAN 100、VLAN 200關聯。

(1) Device A的配置

# 創建VLAN 100和VLAN 200。

<DeviceA> system-view

[DeviceA] vlan 100

[DeviceA-vlan100] quit

[DeviceA] vlan 200

[DeviceA-vlan200] quit

# 將Laptop1的MAC地址與VLAN 100關聯,Laptop2的MAC地址與VLAN 200關聯。

[DeviceA] mac-vlan mac-address 000d-88f8-4e71 vlan 100

[DeviceA] mac-vlan mac-address 0014-222c-aa69 vlan 200

# 配置終端的接入端口:Laptop1和Laptop2均可能從Ethernet1/0/1接入,將Ethernet1/0/1的端口類型配置為Hybrid,並使其在發送VLAN 100和VLAN 200的報文時去掉VLAN Tag;開啟Ethernet1/0/1端口的MAC-VLAN功能。

[DeviceA] interface ethernet 1/0/1

[DeviceA-Ethernet1/0/1] port link-type hybrid

[DeviceA-Ethernet1/0/1] port hybrid vlan 100 200 untagged

Please wait... Done.

[DeviceA-Ethernet1/0/1] mac-vlan enable

[DeviceA-Ethernet1/0/1] quit

# 為了終端能夠訪問Server1和Server2,需要將上行端口Ethernet1/0/2的端口類型配置為Trunk,並允許VLAN 100和VLAN 200的報文通過。

[DeviceA] interface ethernet 1/0/2

[DeviceA-Ethernet1/0/2] port link-type trunk

[DeviceA-Ethernet1/0/2] port trunk permit vlan 100 200

[DeviceA-Ethernet1/0/2] quit

(2) Device B的配置

# 創建VLAN 100和VLAN 200,並將Ethernet1/0/13加入VLAN 100,Ethernet 1/0/14加入VLAN 200。

<DeviceB> system-view

[DeviceB] vlan 100

[DeviceB-vlan100] port ethernet 1/0/13

[DeviceB-vlan100] quit

[DeviceB] vlan 200

[DeviceB-vlan200] port ethernet 1/0/14

[DeviceB-vlan200] quit

# 配置Ethernet1/0/3和Ethernet1/0/4端口為Trunk端口,均允許VLAN 100和VLAN 200的報文通過。

[DeviceB] interface ethernet 1/0/3

[DeviceB-Ethernet1/0/3] port link-type trunk

[DeviceB-Ethernet1/0/3] port trunk permit vlan 100 200

[DeviceB-Ethernet1/0/3] quit

[DeviceB] interface ethernet 1/0/4

[DeviceB-Ethernet1/0/4] port link-type trunk

[DeviceB-Ethernet1/0/4] port trunk permit vlan 100 200

[DeviceB-Ethernet1/0/4] quit

(3) Device C的配置

Device C的配置與Device A完全一致,這裏不再贅述。

(1) Laptop1隻能訪問Server1,不能訪問Server2;Laptop2隻能訪問Server2,不能訪問Server1。

(2) 在Device A和Device C上可以查看到Laptop1和VLAN 100、Laptop2和VLAN 200的靜態MAC VLAN地址表項已經生成。

[DeviceA] display mac-vlan all

The following MAC VLAN addresses exist:

S:Static D:Dynamic

MAC ADDR MASK VLAN ID PRIO STATE

--------------------------------------------------------

000d-88f8-4e71 ffff-ffff-ffff 100 0 S

0014-222c-aa69 ffff-ffff-ffff 200 0 S

Total MAC VLAN address count:2

l 基於MAC的VLAN隻能在Hybrid端口上配置。

l 基於MAC的VLAN的配置主要用於在用戶的接入設備的下行端口上進行配置,因此不能與聚合功能同時使用。

![]()

基於協議的VLAN隻對Hybrid端口配置才有效。

基於協議的VLAN是根據端口接收到的報文所屬的協議(族)類型以及封裝格式來給報文分配不同的VLAN ID。可用來劃分VLAN的協議有IP、IPX、AppleTalk(AT),封裝格式有Ethernet II、802.3 raw、802.2 LLC、802.2 SNAP等。

“協議類型 + 封裝格式”又稱為協議模板,一個協議VLAN下可以綁定多個協議模板,不同的協議模板再用協議索引(protocol-index)來區分。因此,一個協議模板可以用“協議vlan-id + protocol-index”來唯一標識。然後通過命令行將“協議vlan-id + protocol-index”和端口綁定。這樣,對於從端口接收到Untagged報文(沒有攜帶VLAN標記的報文)會做如下處理:

l 如果該報文攜帶的協議類型和封裝格式與“協議vlan-id + protocol-index”標識的協議模板相匹配,則為其打上協議vlan-id。

l 如果該報文攜帶的協議類型和封裝格式與“協議vlan-id + protocol-index”標識的協議模板不匹配,則為其打上端口的缺省VLAN ID。

對於端口接收到的Tagged報文(攜帶VLAN標記的報文),處理方式和基於端口的VLAN一樣:如果端口允許攜帶該VLAN標記的報文通過,則正常轉發;如果不允許,則丟棄該報文。

此特性主要應用於將網絡中提供的服務類型與VLAN相綁定,方便管理和維護。

表1-11 配置基於協議的VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入VLAN視圖 |

vlan vlan-id |

必選 如果指定的VLAN不存在,則該命令先完成VLAN的創建,然後再進入該VLAN的視圖 |

|

|

配置基於協議的VLAN,並指定協議模板 |

protocol-vlan [ protocol-index ] { at | ipv4 | ipv6 | ipx { ethernetii | llc | raw | snap } | mode { ethernetii etype etype-id | llc { dsap dsap-id [ ssap ssap-id ] | ssap ssap-id } | snap etype etype-id } } |

必選 缺省情況下,沒有配置任何協議模板 |

|

|

退出VLAN視圖 |

quit |

必選 |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

四者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 l 二層聚合接口視圖下的配置對當前二層聚合接口及其所有成員端口都生效,若配置二層聚合接口時失敗,則不再配置其成員端口,若配置某成員端口時失敗,係統會自動跳過該成員端口繼續配置其它成員端口 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

進入二層聚合接口視圖 |

interface bridge-aggregation interface-number |

||

|

配置端口的鏈路類型為Hybrid類型 |

port link-type hybrid |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

|

允許基於協議的VLAN通過當前Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

必選 缺省情況下,所有Hybrid端口隻允許VLAN 1通過 |

|

|

配置Hybrid端口與基於協議的VLAN關聯 |

port hybrid protocol-vlan vlan vlan-id { protocol-index [ to protocol-end ] | all } |

必選 |

|

![]()

協議VLAN特性要求Hybrid入端口的報文格式為Untagged的,而自動模式下的Voice VLAN隻支持Hybrid端口對Tagged的語音流進行處理(詳情請參見“4 Voice VLAN配置”),因此,不能將某個VLAN同時設置為協議VLAN和Voice VLAN。

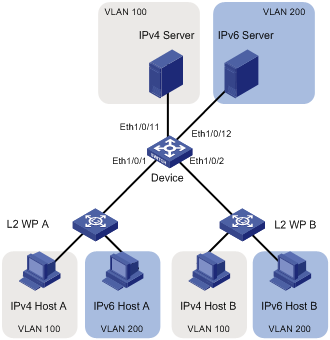

實驗室網絡中大部分主機運行IPv4網絡協議,另外為了教學需要還布置了IPv6實驗局,因此,同時有些主機運行著IPv6網絡協議。為了避免互相幹擾,現要求基於網絡協議將IPv4流量和IPv6流量二層互相隔離。

圖1-8 基於協議的VLAN組網圖

創建VLAN 100及VLAN 200。讓VLAN 100與IPv4協議綁定,VLAN 200與IPv6協議綁定,通過協議VLAN來實現IPv4流量和IPv6流量二層互相隔離。

(1) 配置Device

# 創建VLAN 100,將端口Ethernet1/0/11加入VLAN 100。

<Device> system-view

[Device] vlan 100

[Device-vlan100] description protocol VLAN for IPv4

[Device-vlan100] port ethernet 1/0/11

[Device-vlan100] quit

# 創建VLAN 200,將端口Ethernet1/0/12加入VLAN 200。

[Device] vlan 200

[Device-vlan200] description protocol VLAN for IPv6

[Device-vlan200] port ethernet 1/0/12

# 在VLAN 200和VLAN 100視圖下,分別為IPv4和IPv6協議創建協議模板。

[Device-vlan200] protocol-vlan 1 ipv6

[Device-vlan200] quit

[Device] vlan 100

[Device-vlan100] protocol-vlan 1 ipv4

[Device-vlan100] quit

# 配置端口Ethernet1/0/1為Hybrid端口,並在轉發VLAN 100和VLAN 200的報文時去掉VLAN Tag。

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] port link-type hybrid

[Device-Ethernet1/0/1] port hybrid vlan 100 200 untagged

Please wait... Done.

# 配置端口Ethernet1/0/1與VLAN 100的協議模板1(即IPv4協議模板)、VLAN 200的協議模板1(即IPv6協議模板)進行綁定。

[Device-Ethernet1/0/1] port hybrid protocol-vlan vlan 100 1

[Device-Ethernet1/0/1] port hybrid protocol-vlan vlan 200 1

[Device-Ethernet1/0/1] quit

# 配置端口Ethernet1/0/2為Hybrid端口,在轉發VLAN 100和VLAN 200的報文時去掉VLAN Tag,與VLAN 100的協議模板1(即IPv4協議模板)、VLAN 200的協議模板1(即IPv6協議模板)進行綁定。

[Device] interface ethernet 1/0/2

[Device-Ethernet1/0/2] port link-type hybrid

[Device-Ethernet1/0/2] port hybrid vlan 100 200 untagged

Please wait... Done.

[Device-Ethernet1/0/2] port hybrid protocol-vlan vlan 100 1

[Device-Ethernet1/0/2] port hybrid protocol-vlan vlan 200 1

(2) L2 WP A和L2 WP B采用缺省配置。

(3) 將IPv4 Host A、IPv4 Host B和IPv4 Server配置在一個網段,比如192.168.100.0/24;將IPv6 Host A、IPv6 Host B和IPv6 Server配置在一個網段,比如2001::1/64。

(1) VLAN 100內的主機和服務器能夠互相ping通;VLAN 200內的主機和服務器能夠互相ping通。但VLAN 100內的主機/服務器和VLAN 200內的主機/服務器會ping失敗。

(2) 通過查看Device上的顯示信息,驗證配置是否生效。

# 查看Device上協議VLAN的配置。

[Device-Ethernet1/0/2] display protocol-vlan vlan all

VLAN ID:100

Protocol Index Protocol Type

======================================================

1 ipv4

VLAN ID:200

Protocol Index Protocol Type

======================================================

1 ipv6

# 查看Device端口上已配置的協議VLAN的相關信息。

[Device-Ethernet1/0/2] display protocol-vlan interface all

Interface: Ethernet 1/0/1

VLAN ID Protocol Index Protocol Type

======================================================

100 1 ipv4

200 1 ipv6

Interface: Ethernet 1/0/2

VLAN ID Protocol Index Protocol Type

======================================================

100 1 ipv4

200 1 ipv6

基於協議的VLAN隻對Hybrid端口配置才有效。

基於IP子網的VLAN是根據報文源IP地址及子網掩碼來進行劃分的。設備從端口接收到Untagged報文後,會根據報文的源地址來確定報文所屬的VLAN,然後將報文自動劃分到指定VLAN中傳輸。

此特性主要用於將指定網段或IP地址發出的報文在指定的VLAN中傳送。

![]()

基於IP子網的VLAN隻對Hybrid端口配置有效。

表1-12 配置基於IP子網的VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入VLAN視圖 |

vlan vlan-id |

- |

|

|

配置IP子網與當前VLAN關聯 |

ip-subnet-vlan [ ip-subnet-index ] ip ip-address [ mask ] |

必選 配置的IP網段或IP地址不能是組播網段或組播地址 |

|

|

退回係統視圖 |

quit |

- |

|

|

進入相應視圖 |

進入二層以太網端口視圖 |

interface interface-type interface-number |

四者必選其一 l 二層以太網端口視圖下的配置隻對當前端口生效 l 端口組視圖下的配置對當前端口組中的所有端口生效 l 二層聚合接口視圖下的配置對當前二層聚合接口及其所有成員端口都生效,若配置二層聚合接口時失敗,則不再配置其成員端口,若配置某成員端口時失敗,係統會自動跳過該成員端口繼續配置其它成員端口 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

進入二層聚合接口視圖 |

interface bridge-aggregation interface-number |

||

|

配置端口的鏈路類型為Hybrid類型 |

port link-type hybrid |

必選 缺省情況下,所有端口的鏈路類型均為Access類型 |

|

|

允許基於IP子網的VLAN通過當前Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

必選 缺省情況下,Hybrid端口隻允許VLAN 1的報文以Untagged方式通過,即VLAN 1的報文從該端口發送出去後不攜帶VLAN Tag |

|

|

配置Hybrid端口和基於IP子網的VLAN關聯 |

port hybrid ip-subnet-vlan vlan vlan-id |

必選 缺省情況下,Hybird端口和基於IP子網的VLAN沒有任何關聯關係 |

|

如圖1-9所示,辦公區的主機屬於不同的網段192.168.5.0/24和192.168.50.0/24,Device C在收到來自辦公區主機的報文時,根據報文的源IP地址,使來自不同網段主機的報文分別在指定的VLAN中傳輸。

圖1-9 基於IP子網的VLAN組網圖

創建VLAN100、VLAN200,配置子網與VLAN的關聯關係,並配置端口與VLAN的關聯關係。

<DeviceC> system-view

# 配置子網192.168.5.0/24與VLAN 100關聯。

[DeviceC] vlan 100

[DeviceC-vlan100] ip-subnet-vlan ip 192.168.5.0 255.255.255.0

[DeviceC-vlan100] quit

# 配置子網192.168.50.0/24與VLAN 200關聯。

[DeviceC] vlan 200

[DeviceC-vlan200] ip-subnet-vlan ip 192.168.50.0 255.255.255.0

[DeviceC-vlan200] quit

# 配置端口Ethernet 1/0/11,使其允許通過VLAN 100的報文。

[DeviceC] interface Ethernet 1/0/11

[DeviceC-Ethernet1/0/11] port link-type hybrid

[DeviceC-Ethernet1/0/11] port hybrid vlan 100 tagged

Please wait... Done.

[DeviceC-Ethernet1/0/11] quit

# 配置端口Ethernet 1/0/12,使其允許通過VLAN 200的報文。

[DeviceC] interface Ethernet 1/0/12

[DeviceC-Ethernet1/0/12] port link-type hybrid

[DeviceC-Ethernet1/0/12] port hybrid vlan 200 tagged

Please wait... Done.

[DeviceC-Ethernet1/0/12] quit

# 配置端口Ethernet 1/0/1,使其和基於IP子網的VLAN 100、VLAN 200關聯。

[DeviceC] interface Ethernet 1/0/1

[DeviceC-Ethernet1/0/1] port link-type hybrid

[DeviceC-Ethernet1/0/1] port hybrid vlan 100 200 untagged

Please wait... Done.

[DeviceC-Ethernet1/0/1] port hybrid ip-subnet-vlan vlan 100

[DeviceC-Ethernet1/0/1] port hybrid ip-subnet-vlan vlan 200

[DeviceC-Ethernet1/0/1] return

# 查看所有VLAN的IP子網信息。

<Device C> display ip-subnet-vlan vlan all

VLAN ID: 100

Subnet Index IP Address Subnet Mask

====================================================

0 192.168.5.0 255.255.255.0

VLAN ID: 200

Subnet Index IP Address Subnet Mask

====================================================

0 192.168.50.0 255.255.255.0

# 查看端口Ethernet 1/0/1上所配置的IP子網VLAN信息。

<DeviceC> display ip-subnet-vlan interface Ethernet 1/0/1

Interface: Ethernet1/0/1

VLAN ID Subnet-Index IP ADDRESS NET MASK

=======================================================

100 0 192.168.5.0 255.255.255.0

200 0 192.168.50.0 255.255.255.0

基於IP子網的VLAN隻對Hybrid端口配置才有效。

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後VLAN的運行情況,通過查看顯示信息驗證配置的效果。

在用戶視圖下執行reset命令可以清除接口統計信息。

表1-13 VLAN顯示和維護

|

操作 |

命令 |

|

顯示VLAN相關信息 |

display vlan [ vlan-id1 [ to vlan-id2 ] | all | dynamic | reserved | static ] [ | { begin | exclude | include } regular-expression ] |

|

顯示VLAN接口相關信息 |

display interface [ vlan-interface ] [ brief [ down ] ] [ | { begin | exclude | include } regular-expression ] display interface vlan-interface vlan-interface-id [ brief ] [ | { begin | exclude | include } regular-expression ] |

|

顯示設備上當前存在的Hybrid或Trunk端口 |

display port { hybrid | trunk } [ | { begin | exclude | include } regular-expression ] |

|

顯示MAC-VLAN表項 |

display mac-vlan { all | dynamic | mac-address mac-address [ mask mac-mask ] | static | vlan vlan-id } [ | { begin | exclude | include } regular-expression ] |

|

顯示所有使能了MAC VLAN功能的接口 |

display mac-vlan interface [ | { begin | exclude | include } regular-expression ] |

|

顯示指定VLAN上配置的協議信息及協議的索引 |

display protocol-vlan vlan { vlan-id [ to vlan-id ] | all } [ | { begin | exclude | include } regular-expression ] |

|

顯示指定端口上已配置的協議VLAN的相關信息 |

display protocol-vlan interface { interface-type interface-number [ to interface-type interface-number ] | all } [ | { begin | exclude | include } regular-expression ] |

|

顯示指定VLAN上配置的IP子網VLAN信息及IP子網的索引 |

display ip-subnet-vlan vlan { vlan-id [ to vlan-id ] | all } [ | { begin | exclude | include } regular-expression ] |

|

顯示指定端口上配置的IP子網VLAN信息及IP子網的索引 |

display ip-subnet-vlan interface { interface-list | all } [ | { begin | exclude | include } regular-expression ] |

|

清除接口的統計信息 |

reset counters interface vlan-interface [ vlan-interface-id ] |

隨著網絡的發展,網絡地址資源日趨緊張,為了節省IP地址,Super VLAN的概念被提出來。Super VLAN又稱為VLAN聚合(VLAN Aggregation),其原理是一個Super VLAN和多個Sub VLAN關聯,Super VLAN內不能加入物理端口,但可以創建對應的VLAN接口,VLAN接口下可以配置IP地址;Sub VLAN可以加入物理端口,但不能創建對應的VLAN接口,所有Sub VLAN內的端口共用Super VLAN的VLAN接口IP地址,不同Sub VLAN之間二層相互隔離。當Sub VLAN內的用戶需要進行三層通信時,將使用Super VLAN的IP地址作為網關地址,這樣多個Sub VLAN共享一個網關地址,從而節省了IP地址資源。

為了實現Sub VLAN之間的三層互通,在創建好Super VLAN和VLAN接口之後,用戶需要開啟設備的本地代理功能:

l 對於IPv4網絡環境,用戶需要在Super VLAN的VLAN接口上開啟本地代理ARP功能,Super VLAN利用本地代理ARP可以進行ARP請求和響應報文的轉發與處理,從而實現了Sub VLAN之間的三層互通。

l 對於IPv6網絡環境,用戶需要在Super VLAN的VLAN接口上開啟本地代理ND功能,Super VLAN利用本地代理ND可以進行ND請求和響應報文的轉發與處理,從而實現了Sub VLAN之間的三層互通。

Super VLAN功能的配置包括三個必選步驟:

(1) 配置Sub VLAN,主要是創建Sub VLAN。

(2) 配置Super VLAN,主要是創建Super VLAN,並將Super VLAN和Sub VLAN關聯起來。

(3) 配置Super VLAN對應的VLAN接口,該接口主要用於接入用戶和Sub VLAN之間的通信。

表2-1 配置Sub VLAN

|

配置 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

創建VLAN用作Sub VLAN,並進入VLAN視圖 |

vlan vlan-id |

必選 如果指定的VLAN不存在,則該命令先完成VLAN的創建,然後再進入該VLAN的視圖 |

表2-2 配置Super VLAN

|

配置 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

進入VLAN視圖 |

vlan vlan-id |

必選 如果指定的VLAN不存在,則該命令先完成VLAN的創建,然後再進入該VLAN的視圖 |

|

設置VLAN類型為Super VLAN |

supervlan |

必選 缺省情況下,用戶創建的VLAN不是Super VLAN類型的VLAN |

|

配置Super VLAN和Sub VLAN間的映射關係 |

subvlan vlan-list |

必選 vlan-list必須是當前已創建的準備用作Sub VLAN的VLAN |

![]()

當端口上使能了動態觸發端口加入MAC VLAN功能,此時MAC VLAN表項中的VLAN不能配為Super VLAN。

表2-3 配置Super VLAN對應的VLAN接口

|

配置 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

創建VLAN接口,並進入VLAN接口視圖 |

interface vlan-interface vlan-interface-id |

必選 vlan-interface-id的值必須等於Super VLAN ID |

|

配置VLAN接口的IP地址 |

ip address ip-address { mask | mask-length } [ sub ] |

二者必選其一 缺省情況下,沒有配置VLAN接口的IP地址 |

|

ipv6 address { ipv6-address { prefix-length | link-local } | ipv6-address/prefix-length [ anycast | eui-64 ] | auto [ link-local ] } |

||

|

開啟本地代理ARP功能 |

local-proxy-arp enable |

二者必選其一 缺省情況下,本地代理ARP功能和本地代理ND功能均處於關閉狀態 |

|

開啟本地代理ND功能 |

local-proxy-nd enable |

![]()

l 以上步驟中配置的VLAN接口的IP地址就是對應的Super VLAN的IP地址。

l 本地代理ARP功能的相關介紹請參見“三層技術-IP業務配置指導”中的“ARP”;local-proxy-arp enable命令的相關描述請參見“三層技術-IP業務命令參考”中的“代理ARP”。

l 本地代理ND功能的相關介紹請參見“三層技術-IP業務配置指導”中的“IPv6基礎”;local-proxy-nd enable命令的相關描述請參見“三層技術-IP業務命令參考”中的“IPv6基礎”。

l 如果某個VLAN被指定為Super VLAN,則該VLAN不能被指定為某個端口的Guest VLAN;同樣,如果某個VLAN被指定為某個端口的Guest VLAN,則該VLAN不能被指定為Super VLAN。Guest VLAN的相關內容請參見“安全配置指導”中的“802.1X”。

l 在Super VLAN下可以配置二層組播功能,但是該配置將不會生效。

l 在Super VLAN對應的VLAN接口下可以配置DHCP、三層組播、動態路由等功能,但是隻有DHCP的配置生效,其它配置將不會生效。

l 在Super VLAN對應的VLAN接口下配置VRRP功能後,會對網絡性能造成影響,建議不要這樣配置。VRRP的詳細描述請參見“可靠性配置指導”中的“VRRP”。

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後Super VLAN的運行情況,通過查看顯示信息驗證配置的效果。

表2-4 Super VLAN顯示和維護

|

操作 |

命令 |

|

顯示Super VLAN和Sub VLAN之間的映射關係 |

display supervlan [ supervlan-id ] [ | { begin | exclude | include } regular-expression ] |

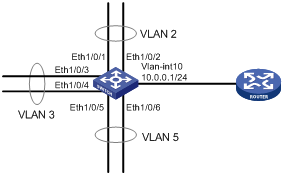

l 創建Super VLAN 10,VLAN接口的IP地址為10.0.0.1/24。

l 創建Sub VLAN:VLAN 2、VLAN 3、VLAN 5。

l 端口Ethernet1/0/1和端口Ethernet1/0/2屬於VLAN 2,端口Ethernet1/0/3和端口Ethernet1/0/4屬於VLAN 3,端口Ethernet1/0/5和端口Ethernet1/0/6屬於VLAN 5。

l 各Sub VLAN的用戶之間能夠滿足二層隔離和三層互通。

圖2-1 配置Super-vlan組網圖

# 創建VLAN 10,配置VLAN接口的IP地址為10.0.0.1/24。

<Sysname> system-view

[Sysname] vlan 10

[Sysname-vlan10] quit

[Sysname] interface vlan-interface 10

[Sysname-Vlan-interface10] ip address 10.0.0.1 255.255.255.0

# 為實現Super VLAN特性,開啟設備的本地代理功能。

[Sysname-Vlan-interface10] local-proxy-arp enable

[Sysname-Vlan-interface10] quit

# 創建VLAN 2,並添加端口Ethernet1/0/1和端口Ethernet1/0/2。

[Sysname] vlan 2

[Sysname-vlan2] port ethernet 1/0/1 ethernet 1/0/2

[Sysname-vlan2] quit

# 創建VLAN 3,並添加端口Ethernet1/0/3和端口Ethernet1/0/4。

[Sysname] vlan 3

[Sysname-vlan3] port ethernet 1/0/3 ethernet 1/0/4

[Sysname-vlan3] quit

# 創建VLAN 5,並添加端口Ethernet1/0/5和端口Ethernet1/0/6。

[Sysname] vlan 5

[Sysname-vlan5] port ethernet 1/0/5 ethernet 1/0/6

[Sysname-vlan5] quit

# 指定VLAN 10為Super VLAN,VLAN 2、VLAN 3和VLAN 5為Sub VLAN。

[Sysname] vlan 10

[Sysname-vlan10] supervlan

[Sysname-vlan10] subvlan 2 3 5

[Sysname-vlan10] quit

[Sysname] quit

# 查看Super VLAN的相關信息,驗證以上配置是否生效。

<Sysname> display supervlan

SuperVLAN ID : 10

SubVLAN ID : 2-3 5

VLAN ID: 10

VLAN Type: static

It is a Super VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0010

Name:VLAN 0010

Tagged Ports: none

Untagged Ports: none

VLAN ID: 2

VLAN Type: static

It is a Sub VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0002

Name:VLAN 0002

Tagged Ports: none

Untagged Ports:

Ethernet1/0/1 Ethernet1/0/2

VLAN ID: 3

VLAN Type: static

It is a Sub VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0003

Name:VLAN 0003

Tagged Ports: none

Untagged Ports:

Ethernet1/0/3 Ethernet1/0/4

VLAN ID: 5

VLAN Type: static

It is a Sub VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0005

Name:VLAN 0005

Tagged Ports: none

Untagged Ports:

Ethernet1/0/5 Ethernet1/0/6

Isolate-user-VLAN采用二層VLAN結構,它在同一台設備上設置Isolate-user-VLAN和Secondary VLAN兩類VLAN。

l Isolate-user-VLAN用於上行,不同的Secondary VLAN關聯到同一個Isolate-user-VLAN。上行連接的設備隻知道Isolate-user-VLAN,而不必關心Secondary VLAN,簡化了網絡配置,節省了VLAN資源。

l Secondary VLAN用於連接用戶,Secondary VLAN之間二層報文互相隔離。

l 一個Isolate-user-VLAN可以和多個Secondary VLAN相關聯。Isolate-user-VLAN下麵的Secondary VLAN對上行設備不可見。

如下圖所示,設備WP B上啟動了Isolate-user-VLAN功能。其中VLAN 10是Isolate-user-VLAN;VLAN 2、VLAN 5、VLAN 8是Secondary VLAN;VLAN 2、VLAN 5、VLAN 8都映射到VLAN 10;VLAN 2、VLAN 5、VLAN 8對WP A不可見。

Isolate-user-VLAN配置主要包括以下幾個步驟:

(1) 配置Isolate-user-VLAN。

l 向Isolate-user-VLAN中添加端口,配置端口類型為上行端口(promiscuous端口,如圖3-1中WP B上與WP A相連的端口),可以實現上行端口同步加入Isolate-user-VLAN對應的Secondary VLAN的功能。

(2) 配置Secondary VLAN。

l 向Secondary VLAN中添加端口,配置端口類型為下行端口(host端口,如圖3-1中WP B上與用戶相連的端口),可以實現下行端口同步加入Secondary VLAN對應的Isolate-user-VLAN的功能。

(3) 配置Isolate-user-VLAN和Secondary VLAN間的映射關係。

(4) 如果Isolate-user-VLAN中的用戶需要與其它網絡進行三層互通,則需要在設備上創建Isolate-user-VLAN接口和Secondary VLAN接口,並在Isolate-user-VLAN接口上配置網關的IP地址,Secondary VLAN接口上不需要配置IP地址。

(5) 如果同一Isolate-user-VLAN下的不同Secondary VLAN用戶之間需要進行三層互通,則需要在上行設備(如圖3-1中的WP A)上開啟本地ARP代理功能。

有關promiscuous/host模式的詳細介紹,請參見“二層技術-以太網交換命令參考”中的“VLAN”的相關命令。

表3-1 配置Isolate-user-VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

創建Isolate-user-VLAN,並進入VLAN視圖 |

vlan vlan-id |

- |

|

|

設置VLAN類型為Isolate-user-VLAN |

isolate-user-vlan enable |

必選 |

|

|

退回係統視圖 |

quit |

- |

|

|

進入二層以太網端口視圖或二層聚合接口視圖 |

interface interface-type interface-number |

- |

|

|

配置端口的鏈路類型 |

port link-type { access | hybrid | trunk } |

- |

|

|

將端口加入到Isolate-user-VLAN中 |

當端口類型為Access端口 |

port access vlan vlan-id |

可選 配置端口工作在promiscuous模式後,端口將自動加入指定的Isolate-user-VLAN中 |

|

當端口類型為Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

||

|

當端口類型為Trunk端口 |

port trunk permit vlan { vlan-id-list | all } |

||

|

配置端口的工作模式為promiscuous模式 |

port isolate-user-vlan vlan-id promiscuous |

必選 配置當前端口的工作模式為promiscuous後,當前端口將自動加入到對應的Secondary VLAN中 |

|

|

退回係統視圖 |

quit |

- |

|

表3-2 配置Secondary VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

創建Secondary VLAN |

vlan { vlan-id1 [ to vlan-id2 ] | all } |

必選 |

|

|

設置同一Secondary VLAN內各端口二層隔離 |

isolated-vlan enable |

可選 缺省情況下,同一Secondary VLAN內的端口能夠二層互通 隻有端口模式配置為host,並且Isolate-user-VLAN和Secondary VLAN建立映射關係後才能生效 |

|

|

退回係統視圖 |

quit |

- |

|

|

進入以太網端口視圖或二層聚合接口視圖 |

interface interface-type interface-number |

- |

|

|

設置端口的鏈路類型 |

port link-type { access | hybrid | trunk } |

- |

|

|

將端口加入到Secondary VLAN中 |

當端口類型為Access時 |

port access vlan vlan-id |

三者必選其一 |

|

當端口類型為Hybrid時 |

port hybrid vlan vlan-id-list { tagged | untagged } |

||

|

當端口類型為Trunk時 |

port trunk permit vlan { vlan-id-list | all } |

||

|

配置端口的工作模式為host模式 |

port isolate-user-vlan host |

必選 配置當前端口的工作模式為host後,當前端口將自動加入到對應的Isolate-user-VLAN中 |

|

|

退回係統視圖 |

quit |

- |

|

![]()

業務環回組成員端口不能配置為isolate-user-vlan上行端口(promiscuous端口)或下行端口(host端口),有關業務環回組的詳細介紹請參見“二層技術-以太網交換配置指導”中的“業務環回組配置”。

表3-3 配置Isolate-user-VLAN和Secondary VLAN間的映射

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置Isolate-user-VLAN和Secondary VLAN間的映射關係 |

isolate-user-vlan isolate-user-vlan-id secondary secondary-vlan-id [ to secondary-vlan-id ] |

必選 |

![]()

在完成上述配置後,建議用戶確保上行端口的缺省VLAN為Isolate-user-VLAN,下行端口的缺省VLAN為Secondary VLAN。當端口的鏈路類型為Hybrid時,建議將原有以Tagged方式加入Isolate-user-VLAN和Secondary VLAN的端口,手動更改為以Untagged方式加入這些VLAN。

在完成上述配置後,在任意視圖下執行display命令可以顯示配置Isolate-user-VLAN後的運行情況,通過查看顯示信息驗證配置的效果。

表3-4 Isolate-user-VLAN顯示和維護

|

操作 |

命令 |

|

顯示Isolate-user-VLAN和Secondary VLAN的映射關係 |

display isolate-user-vlan [ isolate-user-vlan-id ] [ | { begin | exclude | include } regular-expression ] |

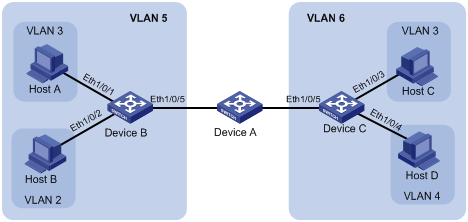

l Device A下接Device B、Device C。

l Device B上的VLAN 5為Isolate-user-VLAN,包含上行端口Ethernet1/0/5和兩個Secondary VLAN(VLAN 2和VLAN 3),VLAN 2包含端口Ethernet1/0/2,VLAN 3包含端口Ethernet1/0/1。

l Device C上的VLAN 6為Isolate-user-VLAN,包含上行端口Ethernet1/0/5和兩個Secondary VLAN(VLAN 3和VLAN 4),VLAN 3包含端口Ethernet1/0/3,VLAN 4包含端口Ethernet1/0/4。

l 從Device A看,下接的Device B隻有一個VLAN(VLAN 5),下接的設備C隻有一個VLAN(VLAN 6)。

圖3-2 配置Isolate-user-VLAN組網圖

下麵隻列出Device B和Device C的配置過程。

(1) 配置Device B

# 將VLAN 5配置為Isolate-user-VLAN。

<DeviceB> system-view

[DeviceB] vlan 5

[DeviceB-vlan5] isolate-user-vlan enable

[DeviceB-vlan5] quit

# 創建Secondary VLAN。

[DeviceB] vlan 2 to 3

# 配置上行端口Ethernet 1/0/5在VLAN 5中工作在promiscuous模式。

[DeviceB] interface ethernet 1/0/5

[DeviceB-Ethernet1/0/5] port isolate-user-vlan 5 promiscuous

[DeviceB-Ethernet1/0/5] quit

# 將下行端口Ethernet 1/0/1、Ethernet 1/0/2分別添加到VLAN 3、VLAN 2,並配置它們工作在host模式。

[DeviceB] interface ethernet 1/0/1

[DeviceB-Ethernet1/0/1] port access vlan 3

[DeviceB-Ethernet1/0/1] port isolate-user-vlan host

[DeviceB-Ethernet1/0/1] quit

[DeviceB] interface ethernet 1/0/2

[DeviceB-Ethernet1/0/2] port access vlan 2

[DeviceB-Ethernet1/0/2] port isolate-user-vlan host

[DeviceB-Ethernet1/0/2] quit

# 配置Isolate-user-VLAN和Secondary VLAN間的映射關係。

[DeviceB] isolate-user-vlan 5 secondary 2 to 3

(2) 配置Device C

# 將VLAN 6配置為Isolate-user-VLAN。

<DeviceC> system-view

[DeviceC] vlan 6

[DeviceC-vlan6] isolate-user-vlan enable

[DeviceC-vlan6] quit

# 創建Secondary VLAN。

[DeviceC] vlan 3 to 4

# 配置上行端口Ethernet 1/0/5在VLAN 6中工作在promiscuous模式。

[DeviceC] interface ethernet 1/0/5

[DeviceC-Ethernet1/0/5] port isolate-user-vlan 6 promiscuous

[DeviceC-Ethernet1/0/5] quit

# 將下行端口Ethernet 1/0/3、Ethernet 1/0/4分別添加到VLAN 3、VLAN 4,並配置它們工作在host模式。

[DeviceC] interface ethernet 1/0/3

[DeviceC-Ethernet1/0/3] port access vlan 3

[DeviceC-Ethernet1/0/3] port isolate-user-vlan host

[DeviceC-Ethernet1/0/3] quit

[DeviceC] interface ethernet 1/0/4

[DeviceC-Ethernet1/0/4] port access vlan 4

[DeviceC-Ethernet1/0/4] port isolate-user-vlan host

[DeviceC-Ethernet1/0/4] quit

# 配置Isolate-user-VLAN和Secondary VLAN間的映射關係。

[DeviceC] isolate-user-vlan 6 secondary 3 to 4

# 顯示Device B上的Isolate-user-VLAN配置情況。

[DeviceB] display isolate-user-vlan

Isolate-user-VLAN VLAN ID : 5

Secondary VLAN ID : 2-3

VLAN ID: 5

VLAN Type: static

Isolate-user-VLAN type : isolate-user-VLAN

Route Interface: not configured

Description: VLAN 0005

Name:VLAN 0005

Tagged Ports: none

Untagged Ports:

Ethernet1/0/1 Ethernet1/0/2 Ethernet1/0/5

VLAN ID: 2

VLAN Type: static

Isolate-user-VLAN type : secondary

Route Interface: not configured

Description: VLAN 0002

Name:VLAN 0002

Tagged Ports: none

Untagged Ports:

Ethernet1/0/2 Ethernet1/0/5

VLAN ID: 3

VLAN Type: static

Isolate-user-VLAN type : secondary

Route Interface: not configured

Description: VLAN 0003

Name:VLAN 0003

Tagged Ports: none

Untagged Ports:

Ethernet1/0/1 Ethernet1/0/5

隨著語音技術的日益發展,語音設備應用越來越廣泛,尤其在寬帶小區,網絡中經常同時存在語音數據和業務數據兩種流量。通常,語音數據在傳輸時需要具有比業務數據更高的優先級,以減少傳輸過程中可能產生的時延和丟包現象。

Voice VLAN是為用戶的語音數據流而專門劃分的VLAN。通過劃分Voice VLAN並將連接語音設備的端口加入Voice VLAN,係統自動為語音報文修改QoS(Quality of Service,服務質量)參數,來提高語音數據報文優先級、保證通話質量。

![]()

常見的語音設備有IP電話、IAD(Integrated Access Device,綜合接入設備)等。本文中以IP電話為例進行說明。

設備可以根據進入端口的數據報文中的源MAC地址字段來判斷該數據流是否為語音數據流。源MAC地址符合係統設置的語音設備OUI(Organizationally Unique Identifier,全球統一標識符)地址的報文被認為是語音數據流。

用戶可以預先設置OUI地址,也可以使用缺省的OUI地址作為判斷標準。設備缺省的OUI地址如表4-1所示。

|

序號 |

OUI地址 |

生產廠商 |

|

1 |

0001-E300-0000 |

Siemens phone |

|

2 |

0003-6B00-0000 |

Cisco phone |

|

3 |

0004-0D00-0000 |

Avaya phone |

|

4 |

00D0-1E00-0000 |

Pingtel phone |

|

5 |

0060-B900-0000 |

Philips/NEC phone |

|

6 |

00E0-7500-0000 |

Polycom phone |

|

7 |

00E0-BB00-0000 |

3Com phone |

![]()

l 通常意義下,OUI地址指的是MAC地址的前24位(二進製),是IEEE為不同設備供應商分配的一個全球唯一的標識符。本文中的OUI地址有別於通常意義的OUI地址,它是設備判斷收到的報文是否為語音報文的依據,是voice vlan mac-address命令中的mac-address和oui-mask參數相與的結果。

l 設備缺省的OUI地址可以手工刪除,刪除之後也可再次手工添加。

Voice VLAN的工作模式包括自動模式和手動模式,這個自動和手動指的是端口加入Voice VLAN的方式。

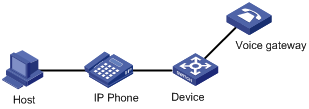

l 自動模式:係統利用IP電話上電時發出的協議報文(Untagged報文),通過識別報文的源MAC,匹配OUI地址。匹配成功後,係統將自動把語音報文的入端口加入Voice VLAN,並下發ACL規則、配置報文的優先級。用戶可以在設備上設置Voice VLAN的老化時間,當在老化時間內,係統沒有從入端口收到任何語音報文時,係統將把該端口從Voice VLAN中刪除。端口的添加/刪除到Voice VLAN的過程由係統自動實現。自動模式適用於PC-IP電話串聯接入(端口同時傳輸語音數據和普通業務數據)的組網方式,如圖4-1所示。(當Voice VLAN正常工作時,如果遇到設備重新啟動的情況,為保證已經建立的語音連接能夠正常工作,係統會在重新啟動完成後,將配置為自動模式的端口重新加入Voice VLAN,而不需要再次通過語音流觸發。)

圖4-1 主機與IP電話串聯接入組網圖

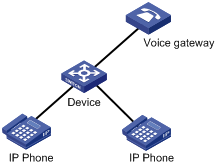

l 手動模式下,需要通過手工把IP電話接入端口加入Voice VLAN中。再通過識別報文的源MAC,匹配OUI地址。匹配成功後,係統將下發ACL規則、配置報文的優先級。端口的添加/刪除到Voice VLAN的過程由管理員手動實現。手動模式適用於IP電話單獨接入(端口僅傳輸語音報文)的組網方式,如圖4-2所示。該組網方式可以使該端口專用於傳輸語音數據,最大限度避免業務數據對語音數據傳輸的影響。

圖4-2 IP電話單獨接入組網圖

對於IP電話發出的攜帶Tag標簽的報文,兩種模式處理方式一致,隻根據標簽進行轉發。

由於IP電話類型較多,因此需要用戶保證端口的鏈路類型與IP電話能夠匹配,詳細配合關係請見下表:

l IP電話發送Tagged語音數據

表4-2 不同類型端口支持Tagged語音數據配置要求

|

端口類型 |

Voice VLAN工作模式 |

是否支持Tagged語音數據 |

配置要求 |

|

Access |

自動模式 |

不支持 |

- |

|

手工模式 |

|||

|

Trunk |

自動模式 |

支持 |

缺省VLAN不能為Voice VLAN |

|

手工模式 |

缺省VLAN不能為Voice VLAN,需要配置端口允許Voice VLAN的報文通過 |

||

|

Hybrid |

自動模式 |

支持 |

缺省VLAN不能為Voice VLAN |

|

手工模式 |

缺省VLAN不能為Voice VLAN,需要配置端口允許Voice VLAN的報文攜帶Tag通過 |

l IP電話發送Untagged語音數據

當IP電話發送Untagged語音數據,則端口的Voice VLAN工作模式隻能為手工模式,不能為自動模式。

表4-3 不同類型端口支持Untagged語音數據配置要求

|

端口類型 |

Voice VLAN工作模式 |

是否支持Untagged語音數據 |

配置要求 |

|

Access |

自動模式 |

不支持 |

- |

|

手工模式 |

支持 |

將缺省VLAN配置為Voice VLAN |

|

|

Trunk |

自動模式 |

不支持 |

- |

|

手工模式 |

支持 |

接入端口的缺省VLAN必須是Voice VLAN,且接入端口允許該VLAN通過 |

|

|

Hybrid |

自動模式 |

不支持 |

- |

|

手工模式 |

支持 |

接入端口的缺省VLAN必須是Voice VLAN,且在接入端口允許通過的Untagged VLAN列表中 |

![]()

l 所有端口的缺省VLAN都是VLAN 1,用戶可以通過命令設置端口的缺省VLAN,也可以通過命令設置允許某個VLAN通過該端口。相關操作請參見“1.4 配置基於端口的VLAN”。

l 可以通過display interface命令來查看端口允許通過的VLAN及缺省VLAN等信息。

根據使能了Voice VLAN功能的端口對接收到的數據包的過濾機製又可以將Voice VLAN的工作模式分為普通模式和安全模式:

l 普通模式下,端口加入Voice VLAN後,設備對於接收的語音報文不再一一進行識別,凡是帶有Voice VLAN Tag的報文,設備將不再檢查其源MAC地址是否為語音設備的OUI地址,均接收並在Voice VLAN中轉發。對於缺省VLAN就是Voice VLAN的手工模式端口,會導致任意的Untagged報文都可以在Voice VLAN中傳輸。這樣的處理方式很容易使Voice VLAN收到惡意用戶的流量攻擊。惡意用戶可以構造大量帶有Voice VLAN Tag的報文,占用Voice VLAN的帶寬,影響正常的語音通信。

l 安全模式下,設備將對每一個要進入Voice VLAN傳輸的報文進行源MAC匹配檢查,對於不能匹配OUI地址的報文,則將其丟棄。

對於比較安全的網絡,用戶可以配置Voice VLAN的普通模式,以減少檢查報文的工作對係統資源的占用。

![]()

建議用戶盡量不要在Voice VLAN中同時傳輸語音和業務數據。如確有此需要,請確認Voice VLAN的安全模式已關閉。

表4-4 Voice VLAN的安全/普通模式對報文的處理

|

Voice VLAN工作模式 |

報文類型 |

處理方式 |

|

安全模式 |

Untagged報文 |

當該報文源MAC地址是可識別的OUI地址時,允許該報文在Voice VLAN內傳輸,否則將該報文丟棄 |

|

帶有Voice VLAN Tag的報文 |

||

|

帶有其他VLAN Tag的報文 |

根據指定端口是否允許該VLAN通過來對報文進行轉發和丟棄的處理,不受Voice VLAN安全/普通模式的影響 |

|

|

普通模式 |

Untagged報文 |

不對報文的源MAC地址進行檢查,所有報文均可以在Voice VLAN內進行傳輸 |

|

帶有Voice VLAN Tag的報文 |

||

|

帶有其他VLAN Tag的報文 |

根據指定端口是否允許該VLAN通過來對報文進行轉發和丟棄的處理,不受Voice VLAN安全/普通模式的影響 |

(1) 創建VLAN

配置Voice VLAN之前,須先創建對應的VLAN。

(2) 確定語音報文的QoS優先級

配置語音報文的QoS優先級,需要關閉接口上的Voice VLAN功能。當Voice VLAN使能時,不允許修改語音報文的QoS優先級。語音報文的QoS優先級的配置請參見4.2.2 配置語音報文的QoS優先級。

(3) 確定將要配置的Voice VLAN的工作模式

l 配置自動模式的Voice VLAN,請參見4.2.3 配置自動模式下的Voice VLAN;

l 配置手動模式的Voice VLAN,請參見4.2.4 配置手動模式下的Voice VLAN。

Voice VLAN在實現中,通過提高語音報文的QoS優先級(CoS和DSCP值)來保證語音通信的質量。語音報文會自帶QoS優先級,通過配置,用戶可以選擇在語音報文通過設備時修改或者不修改報文的QoS優先級。

表4-5 配置語音報文的QoS優先級

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

進入二層以太網端口視圖視圖 |

interface interface-type interface-number |

- |

|

配置接口信任語音報文的優先級,即接口不會修改Voice VLAN內語音報文自帶的CoS和DSCP值 |

voice vlan qos trust |

二者任選其一 缺省情況下,接口會將Voice VLAN內語音報文的CoS值修改為6,DSCP值修改為46 在同一接口多次執行這兩條命令,則最新配置將覆蓋舊配置,最新的配置生效 |

|

將Voice VLAN內語音報文的CoS和DSCP修改為指定值 |

voice vlan qos cos-value dscp-value |

![]()

在Voice VLAN使能的情況下,不允許配置/修改語音報文的QoS優先級。必須禁用Voice VLAN後,才能配置/修改。

表4-6 配置自動模式下的Voice VLAN

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

設置Voice VLAN的老化時間 |

voice vlan aging minutes |

可選 缺省情況下,老化時間為1440分鍾,老化時間隻對自動模式下的端口有效 |

|

使能Voice VLAN的安全模式 |

voice vlan security enable |

可選 缺省情況下,Voice VLAN工作在安全模式 |

|

設置Voice VLAN識別的OUI地址 |

voice vlan mac-address oui mask oui-mask [ description text ] |

可選 Voice VLAN啟動後將有缺省的OUI地址,請參見“表4-1設備缺省的OUI地址” |

|

進入二層以太網端口視圖 |

interface interface-type interface-number |

- |

|

設置端口Voice VLAN的工作模式為自動模式 |

voice vlan mode auto |

可選 缺省情況下,Voice VLAN工作在自動模式 各個端口Voice VLAN的工作模式相互獨立,不同的端口可以設置成不同的模式 |

|

使能端口的Voice VLAN功能 |

voice vlan vlan-id enable |

必選 缺省情況下,端口沒有使能Voice VLAN功能 |

![]()

自動模式下的Voice VLAN隻支持Hybrid端口對Tagged的語音流進行處理,而協議VLAN特性要求Hybrid入端口的報文格式為Untagged的(詳情請參見“1.6.2 配置基於協議的VLAN”),因此,不能將某個VLAN同時設置為Voice VLAN和協議VLAN。

表4-7 配置手動模式下的Voice VLAN

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

使能Voice VLAN的安全模式 |

voice vlan security enable |

可選 缺省情況下,Voice VLAN工作在安全模式 |

|

|

設置Voice VLAN識別的OUI地址 |

voice vlan mac-address oui mask oui-mask [ description text ] |

可選 Voice VLAN啟動後將有缺省的OUI地址,請參見“表4-1設備缺省的OUI地址” |

|

|

進入二層以太網端口視圖 |

interface interface-type interface-number |

- |

|

|

配置端口的Voice VLAN工作模式為手動模式 |

undo voice vlan mode auto |

必選 缺省情況下,端口的Voice VLAN工作在自動模式 |

|

|

將手動模式端口加入Voice VLAN |

Access端口 |

請參見“1.4.2 配置基於Access端口的VLAN” |

三者必選其一 將Access端口加入Voice VLAN後,Voice VLAN會自動成為Access端口的缺省VLAN |

|

Trunk端口 |

請參見“1.4.3 配置基於Trunk端口的VLAN” |

||

|

Hybrid端口 |

請參見“1.4.4 配置基於Hybrid端口的VLAN” |

||

|

設置Voice VLAN為端口的缺省VLAN |

Trunk端口 |

請參見“1.4.3 配置基於Trunk端口的VLAN” |

可選 當輸入的語音流是Untagged語音流時,需要進行該項配置;當輸入的語音流是Tagged語音流時,不能將Voice VLAN設置為端口的缺省VLAN |

|

Hybrid端口 |

請參見“1.4.4 配置基於Hybrid端口的VLAN” |

||

|

使能端口的Voice VLAN功能 |

voice vlan vlan-id enable |

必選 缺省情況下,端口沒有使能Voice VLAN功能 |

|

![]()

l 同一設備同一時刻可以給不同的端口配置不同的Voice VLAN,但一個端口隻能配置一個Voice VLAN,而且這些VLAN必須是已經存在的靜態VLAN。

l 不允許在聚合組的成員端口上使能Voice VLAN功能。有關聚合組的成員端口的詳細介紹,請參見“二層技術-以太網交換配置指導”中的“以太網鏈路聚合”。

l 當端口使能了Voice VLAN並工作在手工模式時,必須手工將端口加入Voice VLAN,才能保證Voice VLAN功能生效。

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後Voice VLAN的運行情況,通過查看顯示信息驗證配置的效果。

表4-8 Voice VLAN顯示和維護

|

操作 |

命令 |

|

顯示Voice VLAN的狀態 |

display voice vlan state [ | { begin | exclude | include } regular-expression ] |

|

顯示係統當前支持的OUI地址 |

display voice vlan oui [ | { begin | exclude | include } regular-expression ] |

l IP phone A的MAC地址為0011-1100-0001,下行連接PC A(MAC地址為0022-1100-0002),上行連接到Device A的Ethernet1/0/1端口。

l IP phone B的MAC地址為0011-2200-0001,下行連接PC B(MAC地址為0022-2200-0002),上行連接到Device A的Ethernet1/0/2端口。

l Device A使用Voice VLAN 2傳輸IP phone A產生的語音報文;使用Voice VLAN 3傳輸IP phone B產生的語音報文。

l Ethernet1/0/1和Ethernet1/0/2工作在自動模式,如果它們在30分鍾內沒有收到語音流,就將相應的Voice VLAN老化。

圖4-3 配置自動模式下Voice VLAN組網圖

# 創建VLAN 2和VLAN 3。

<DeviceA> system-view

[DeviceA] vlan 2 to 3

Please wait... Done.

# 設置Voice VLAN的老化時間為30分鍾。

[DeviceA] voice vlan aging 30

# 由於Ethernet1/0/1端口可能會同時收到語音和數據兩種流量,為了保證語音報文的質量以及帶寬的高效利用,設置Voice VLAN工作在安全模式,即Voice VLAN隻用於傳輸語音報文。(此步驟可省略,缺省情況下,Voice VLAN工作在安全模式)

[DeviceA] voice vlan security enable

# 設置允許通過的OUI地址為MAC地址前綴為0011-1100-0000和0011-2200-0000,即當報文的前綴為0011-1100-0000或0011-2200-0000時,Device A會把它當成語音報文來處理。

[DeviceA] voice vlan mac-address 0011-1100-0001 mask ffff-ff00-0000 description IP phone A

[DeviceA] voice vlan mac-address 0011-2200-0001 mask ffff-ff00-0000 description IP phone B

# 將端口Ethernet1/0/1設定為Hybrid端口。

[DeviceA] interface ethernet 1/0/1

[DeviceA-Ethernet1/0/1] port link-type hybrid

# 將端口Ethernet1/0/1上Voice VLAN的工作模式設置為自動模式。(可選,缺省情況下,端口的Voice VLAN工作在自動模式。)

[DeviceA-Ethernet1/0/1] voice vlan mode auto

# 使能端口Voice VLAN功能。

[DeviceA-Ethernet1/0/1] voice vlan 2 enable

[DeviceA-Ethernet1/0/1] quit

# 在Ethernet1/0/2上進行相應的配置。

[DeviceA] interface ethernet 1/0/2

[DeviceA-Ethernet1/0/2] port link-type hybrid

[DeviceA-Ethernet1/0/2] voice vlan mode auto

[DeviceA-Ethernet1/0/2] voice vlan 3 enable

# 顯示當前係統支持的OUI地址、OUI地址掩碼和描述信息。

<DeviceA> display voice vlan oui

Oui Address Mask Description

0001-e300-0000 ffff-ff00-0000 Siemens phone

0003-6b00-0000 ffff-ff00-0000 Cisco phone

0004-0d00-0000 ffff-ff00-0000 Avaya phone

0011-1100-0000 ffff-ff00-0000 IP phone A

0011-2200-0000 ffff-ff00-0000 IP phone B

0060-b900-0000 ffff-ff00-0000 Philips/NEC phone

00d0-1e00-0000 ffff-ff00-0000 Pingtel phone

00e0-7500-0000 ffff-ff00-0000 Polycom phone

00e0-bb00-0000 ffff-ff00-0000 3com phone

# 顯示當前Voice VLAN的狀態。

<DeviceA> display voice vlan state

Maximum of Voice VLANs: 128

Current Voice VLANs: 2

Voice VLAN security mode: Security

Voice VLAN aging time: 30 minutes

Voice VLAN enabled port and its mode:

PORT VLAN MODE COS DSCP

--------------------------------------------------------------------

Ethernet1/0/1 2 AUTO 6 46

Ethernet1/0/2 3 AUTO 6 46

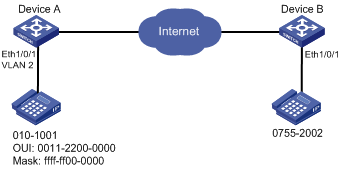

l 創建VLAN 2為Voice VLAN,隻允許語音報文通過。

l IP Phone類型為Untagged,接入端口是Hybrid類型端口Ethernet1/0/1。

l 端口Ethernet1/0/1工作在手動模式,且允許OUI地址是0011-2200-0000、掩碼是ffff-ff00-0000的語音報文通過,描述字符為test。

圖4-4 配置手動模式下Voice VLAN組網圖

# 設置Voice VLAN為安全模式,使得Voice VLAN端口隻允許合法的語音報文通過。(可選,係統缺省為安全模式)

<DeviceA> system-view

[DeviceA] voice vlan security enable

# 設置OUI地址0011-2200-0000是Voice VLAN的合法地址。

[DeviceA] voice vlan mac-address 0011-2200-0000 mask ffff-ff00-0000 description test

# 創建VLAN 2。

[DeviceA] vlan 2

[DeviceA-vlan2] quit

# 設置端口Ethernet1/0/1工作在手動模式。

[DeviceA] interface ethernet 1/0/1

[DeviceA-Ethernet1/0/1] undo voice vlan mode auto

# 設置端口Ethernet1/0/1為Hybrid類型。

[DeviceA-Ethernet1/0/1] port link-type hybrid

# 設置Voice VLAN是端口Ethernet1/0/1的缺省VLAN,且在該端口允許通過的Untagged VLAN列表中。

[DeviceA-Ethernet1/0/1] port hybrid pvid vlan 2

[DeviceA-Ethernet1/0/1] port hybrid vlan 2 untagged

# 使能端口Ethernet1/0/1的Voice VLAN功能。

[DeviceA-Ethernet1/0/1] voice vlan 2 enable

# 顯示當前係統支持的OUI地址、OUI地址掩碼和描述信息。

<DeviceA> display voice vlan oui

Oui Address Mask Description

0001-e300-0000 ffff-ff00-0000 Siemens phone

0003-6b00-0000 ffff-ff00-0000 Cisco phone

0004-0d00-0000 ffff-ff00-0000 Avaya phone

0011-2200-0000 ffff-ff00-0000 test

00d0-1e00-0000 ffff-ff00-0000 Pingtel phone

0060-b900-0000 ffff-ff00-0000 Philips/NEC phone

00e0-7500-0000 ffff-ff00-0000 Polycom phone

00e0-bb00-0000 ffff-ff00-0000 3com phone

# 顯示當前Voice VLAN的狀態。

<DeviceA> display voice vlan state

Maximum of Voice VLANs: 128

Current Voice VLANs: 1

Voice VLAN security mode: Security

Voice VLAN aging time: 1440 minutes

Voice VLAN enabled port and its mode:

PORT VLAN MODE COS DSCP

--------------------------------------------------------------------

Ethernet1/0/1 2 MANUAL 6 46

不同款型規格的資料略有差異, 詳細信息請向具體銷售和400谘詢。H3C保留在沒有任何通知或提示的情況下對資料內容進行修改的權利!