02-QoS配置

本章節下載: 02-QoS配置 (883.91 KB)

目 錄

QoS(Quality of Service)即服務質量。對於網絡業務,服務質量包括傳輸的帶寬、傳送的時延、數據的丟包率等。在網絡中可以通過保證傳輸的帶寬、降低傳送的時延、降低數據的丟包率以及時延抖動等措施來提高服務質量。

網絡資源總是有限的,隻要存在搶奪網絡資源的情況,就會出現服務質量的要求。服務質量是相對網絡業務而言的,在保證某類業務的服務質量的同時,可能就是在損害其它業務的服務質量。例如,在網絡總帶寬固定的情況下,如果某類業務占用的帶寬越多,那麼其他業務能使用的帶寬就越少,可能會影響其他業務的使用。因此,網絡管理者需要根據各種業務的特點來對網絡資源進行合理的規劃和分配,從而使網絡資源得到高效利用。

下麵從QoS服務模型出發,對目前使用最多、最成熟的一些QoS技術逐一進行描述。在特定的環境下合理地使用這些技術,可以有效地提高服務質量。

通常QoS提供以下三種服務模型:

l Best-Effort service(盡力而為服務模型)

l Integrated service(綜合服務模型,簡稱Int-Serv)

l Differentiated service(區分服務模型,簡稱Diff-Serv)

Best-Effort是一個單一的服務模型,也是最簡單的服務模型。對Best-Effort服務模型,網絡盡最大的可能性來發送報文。但對時延、可靠性等性能不提供任何保證。

Best-Effort服務模型是網絡的缺省服務模型,通過FIFO隊列來實現。它適用於絕大多數網絡應用,如FTP、E-Mail等。

Int-Serv是一個綜合服務模型,它可以滿足多種QoS需求。該模型使用資源預留協議(RSVP),RSVP運行在從源端到目的端的每個設備上,可以監視每個流,以防止其消耗資源過多。這種體係能夠明確區分並保證每一個業務流的服務質量,為網絡提供最細粒度化的服務質量區分。

但是,Inter-Serv模型對設備的要求很高,當網絡中的數據流數量很大時,設備的存儲和處理能力會遇到很大的壓力。Inter-Serv模型可擴展性很差,難以在Internet核心網絡實施。

Diff-Serv是一個多服務模型,它可以滿足不同的QoS需求。與Int-Serv不同,它不需要通知網絡為每個業務預留資源。區分服務實現簡單,擴展性較好。

本文提到的技術都是基於Diff-Serv服務模型。

QoS技術包括流分類、流量監管、流量整形、接口限速、擁塞管理、擁塞避免等。下麵對常用的技術簡單進行一下介紹。

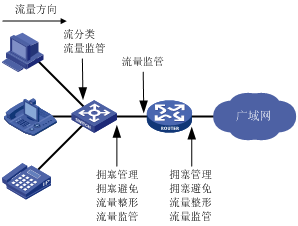

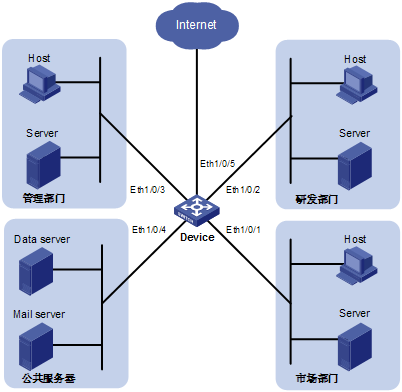

圖1-1 常用QoS技術在網絡中的位置

如圖1-1所示,流分類、流量監管、流量整形、擁塞管理和擁塞避免主要完成如下功能:

l 流分類:采用一定的規則識別符合某類特征的報文,它是對網絡業務進行區分服務的前提和基礎。

l 流量監管:對進入或流出設備的特定流量進行監管。當流量超出設定值時,可以采取限製或懲罰措施,以保護網絡資源不受損害。可以作用在接口入方向和出方向。

l 流量整形:一種主動調整流的輸出速率的流量控製措施,用來使流量適配下遊設備可供給的網絡資源,避免不必要的報文丟棄,通常作用在接口出方向。

l 擁塞管理:就是當擁塞發生時如何製定一個資源的調度策略,以決定報文轉發的處理次序,通常作用在接口出方向。

l 擁塞避免:監督網絡資源的使用情況,當發現擁塞有加劇的趨勢時采取主動丟棄報文的策略,通過調整隊列長度來解除網絡的過載,通常作用在接口出方向。

QoS的配置方式分為QoS策略配置方式和非QoS策略配置方式兩種。

有些QoS功能隻能使用其中一種方式來配置,有些使用兩種方式都可以進行配置。在實際應用中,兩種配置方式也可以結合起來使用。

非QoS策略配置方式是指不通過QoS策略來進行配置。例如,端口限速功能可以通過直接在接口上配置來實現。

QoS策略配置方式是指通過配置QoS策略來實現QoS功能。

QoS策略包含了三個要素:類、流行為、策略。用戶可以通過QoS策略將指定的類和流行為綁定起來,靈活地進行QoS配置。

類的要素包括:類的名稱和類的規則。

用戶可以通過命令定義一係列的規則來對報文進行分類。

流行為用來定義針對報文所做的QoS動作。

流行為的要素包括:流行為的名稱和流行為中定義的動作。

用戶可以通過命令在一個流行為中定義多個動作。

策略用來將指定的類和流行為綁定起來,對分類後的報文執行流行為中定義的動作。

策略的要素包括:策略名稱、綁定在一起的類和流行為的名稱。

用戶可以在一個策略中定義多個類與流行為的綁定關係。

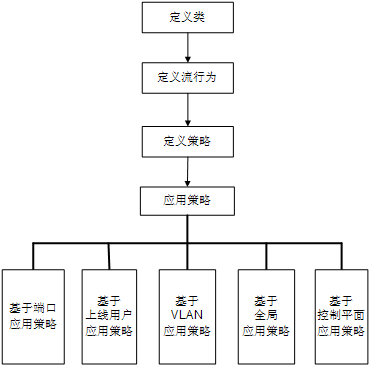

如圖2-1所示:

圖2-1 QoS策略配置方式的步驟

定義類首先要創建一個類名稱,然後在此類視圖下配置其匹配規則。

表2-1 定義類

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

定義類並進入類視圖 |

traffic classifier tcl-name [ operator { and | or } ] |

必選 缺省為and,即類視圖下各匹配規則之間的關係為邏輯與 l and:報文隻有匹配了所有的規則,設備才認為報文屬於這個類 l or:報文隻要匹配了類中的任何一個規則,設備就認為報文屬於這個類 |

|

定義匹配數據包的規則 |

if-match match-criteria |

必選 |

match-criteria:匹配規則,取值如表2-2所示。

|

取值 |

描述 |

|

acl [ ipv6 ] { acl-number | name acl-name } |

定義匹配ACL的規則 acl-number是ACL的序號,IPv4 ACL序號的取值範圍是2000~3999,二層ACL序號的取值範圍是4000~4999,IPv6 ACL序號的取值範圍是2000~3999 acl-name是ACL的名稱,為1~32個字符的字符串,不區分大小寫,必須以英文字母a~z或A~Z開頭,為避免混淆,ACL的名稱不可以使用英文單詞all |

|

any |

定義匹配所有報文的規則 |

|

customer-dot1p 8021p-list |

定義匹配用戶網絡802.1p優先級的規則,8021p-list為CoS取值的列表,最多可以輸入8個CoS取值,用空格隔開,CoS的取值範圍為0~7 |

|

customer-vlan-id vlan-id-list |

定義匹配用戶網絡VLAN ID的規則,vlan-id-list為VLAN ID的列表,形式可以為vlan-id to vlan-id,也可以輸入多個不連續的VLAN ID,用空格隔開,設備最多允許用戶同時指定8個VLAN ID;VLAN ID的取值範圍為1~4094 |

|

destination-mac mac-address |

定義匹配目的MAC地址的規則 |

|

dscp dscp-list |

定義匹配DSCP的規則,dscp-list為DSCP取值的列表,最多可以輸入8個DSCP取值,用空格隔開,DSCP的取值範圍為0~63或表13-4中的關鍵字 |

|

ip-precedence ip-precedence-list |

定義匹配IP優先級的規則,ip-precedence-list為IP優先級取值的列表,最多可以輸入8個IP優先級取值,用空格隔開,IP優先級的取值範圍為0~7 |

|

protocol protocol-name |

定義匹配協議的規則,protocol-name取值為IP或IPv6 |

|

qos-local-id local-id-value |

定義匹配qos-local-id的規則,local-id-value為QoS本地ID,取值範圍為1~4095 在本係列無線PoE注入器上,能夠支持的local-id-value值為1~3999 |

|

service-dot1p 8021p-list |

定義匹配運營商網絡802.1p優先級的規則,8021p-list為CoS取值的列表,最多可以輸入8個CoS取值,用空格隔開,CoS的取值範圍為0~7 |

|

service-vlan-id vlan-id-list |

定義匹配運營商網絡VLAN ID的規則,vlan-id-list為VLAN ID的列表,形式可以為vlan-id to vlan-id,也可以輸入多個不連續的VLAN ID,用空格隔開,設備最多允許用戶同時指定8個VLAN ID;VLAN ID的取值範圍為1~4094 |

|

source-mac mac-address |

定義匹配源MAC地址的規則 |

|

system-index index-value-list |

定義規則來匹配預定義的上送控製平麵報文類型,index-value-list為係統預定義匹配字段索引號(system-index)的列表,最多可以輸入8個system-index值,system-index值的取值範圍為1~128 |

![]()

如果指定類的邏輯關係為and,使用if-match命令定義匹配規則時,有如下注意事項:

l 匹配規則含有acl或acl ipv6時,如果在類中配置了多條這樣的匹配規則,在應用策略時,匹配acl或acl ipv6的規則之間的邏輯關係實際為or。

l 匹配規則含有customer-vlan-id或service-vlan-id時,如果在類中配置了多條這樣的匹配規則,在應用策略時,匹配customer-vlan-id或service-vlan-id的規則之間的邏輯關係實際為or。

![]()

當流分類中各規則之間的邏輯關係為and時,對於以下匹配條件,用戶雖然可以通過重複執行if-match命令來配置多條匹配不同取值的規則,或在一條規則中使用list形式輸入多個匹配值,但在應用使用該類的QoS策略時,對應該類的流行為將會無法正常執行:

l customer-dot1p 8021p-list

l destination-mac mac-address(不支持list形式)

l dscp dscp-list

l ip-precedence ip-precedence-list

l service-dot1p 8021p-list

l source-mac mac-address(不支持list形式)

l system-index index-value-list

如果用戶需要創建匹配以上某一字段多個取值的規則,需要在創建流分類時指定各規則之間的邏輯關係為or,然後再通過多次執行if-match命令的方式來配置匹配多個值的規則。

定義流行為首先需要創建一個流行為名稱,然後可以在此流行為視圖下根據需要配置相應的流行為。每個流行為由一組QoS動作組成。

表2-3 定義流行為

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

定義一個流行為並進入流行為視圖 |

traffic behavior behavior-name |

必選 |

|

配置流行為 |

流行為就是對應符合流分類的報文做出相應的QoS動作,例如流量監管、流量過濾、流量重定向、重標記、流量統計等,具體情況請參見本文相關章節 |

|

在策略視圖下為使用的類指定對應的流行為。以某種匹配規則將流區分為不同的類,再結合不同的流行為就能很靈活的實現各種QoS功能。

表2-4 在策略中為類指定流行為

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

定義策略並進入策略視圖 |

qos policy policy-name |

必選 |

|

在策略中為類指定采用的流行為 |

classifier tcl-name behavior behavior-name [ mode dot1q-tag-manipulation ] |

必選 mode dot1q-tag-manipulation用來設置VLAN映射功能中的類和流行為對應關係。有關VLAN映射功能的介紹,請參見“二層技術-以太網交換配置指導”中的“VLAN映射” |

![]()

l 如果QoS策略在定義流分類規則時引用了ACL,則忽略ACL規則的動作,以流行為中定義的動作為準,報文匹配隻使用ACL中的分類域。

l 當用戶在策略下配置了多組類和流行為的對應關係時,如果某個流行為中配置了nest、remark customer-vlan-id或remark service-vlan-id動作,建議用戶不要在此流行為中配置其他動作,以保證應用策略後實際的運行結果與用戶的配置意圖一致。有關nest、remark customer-vlan-id或remark service-vlan-id動作的介紹,請參見“二層技術-以太網交換配置指導”中的“VLAN映射配置”。

QoS策略支持以下應用方式:

l 基於端口應用QoS策略:QoS策略對通過端口接收或發送的流量生效。

l 基於上線用戶應用QoS策略:QoS策略對通過上線用戶接收或發送的流量生效。

l 基於VLAN應用QoS策略:QoS策略對通過同一個VLAN內所有接口接收或發送的流量生效。

l 基於全局應用QoS策略:QoS策略對所有流量生效。

l 基於控製平麵應用QoS策略:QoS策略對通過控製平麵接收的流量生效。

![]()

l 當QoS策略應用到端口、VLAN、全局或未激活的User Profile後,用戶仍然可以修改QoS策略中的流分類規則和流行為,以及二者的對應關係。當流分類規則中匹配的是ACL時,允許刪除或修改該ACL(包括向該ACL中添加、刪除和修改規則)。

l 如果User Profile處於激活狀態,既不能修改策略的內容(包括流分類引用的ACL規則),也不能刪除已經應用到此User Profile的策略。

l 在基於端口、基於VLAN和基於全局三種應用QoS策略的方式中,基於端口的方式優先級高於基於VLAN的方式,基於全局的方式優先級最低。即設備對於接收/發送的流量,首先匹配端口上應用的QoS策略中的流分類條件,如果匹配則直接執行端口的QoS策略而不再執行VLAN和全局的策略。

![]()

本節中的端口指的是二層以太網端口、三層以太網端口。三層以太網端口是指工作模式被配置成三層模式的以太網端口,有關以太網端口工作模式切換的操作,請參見“二層技術-以太網交換配置指導”中的“以太網端口配置”部分。

一個策略可以應用於多個端口。端口的每個方向(出和入兩個方向)隻能應用一個策略。

表2-5 在端口上應用策略

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

在端口上應用關聯的策略 |

qos apply policy policy-name { inbound | outbound } |

必選 |

|

![]()

如果QoS策略應用在端口的出方向,則QoS策略對本地協議報文不起作用。本地協議報文是指端口所在設備自身發出的某些報文,主要是維持設備正常運行的重要協議報文。為了確保這些報文能夠被不受影響的發送出去,即便在端口的出方向應用了QoS策略,由本設備發出的協議報文也不會受到QoS策略的限製,從而降低了因配置QoS而誤將這些報文丟棄或進行其他處理的風險。一些常見的本地協議報文如下:鏈路維護報文、STP、LDP、RSVP等。

一個策略可以應用於多個上線用戶。上線用戶的每個方向(發送和接收兩個方向)隻能應用一個策略,如果用戶想修改某方向上應用的策略,必須先取消原先的配置,然後再配置新的策略。

表2-6 基於上線用戶應用QoS策略

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

進入user-profile視圖 |

user-profile profile-name |

必選 進入user-profile視圖後,下麵進行的配置隻在User Profile處於激活狀態,且用戶成功上線後才生效 關於User Profile的相關介紹以及配置,請參見“安全配置指導”中的“User Profile” |

|

應用關聯的策略 |

qos apply policy policy-name { inbound | outbound } |

必選 inbound是對設備接收的上線用戶流量(即上線用戶發送的流量)應用策略;outbound是對設備發送的上線用戶流量(即上線用戶接收的流量)應用策略 |

|

退回係統視圖 |

quit |

- |

|

激活User Profile |

user-profile profile-name enable |

必選 缺省情況下,User Profile處於未激活狀態 |

![]()

l user-profile視圖下應用的策略中的流行為隻支持remark、car、filter三種動作。

l user-profile視圖下應用的策略不能為空策略,因為應用空策略的User Profile不能被激活。

l 上線用戶目前支持802.1X和Portal兩種接入認證方式。

基於VLAN應用QoS策略可以方便對某個VLAN上的所有流量進行管理。

表2-7 基於VLAN應用的QoS策略

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

應用QoS策略到指定的VLAN |

qos vlan-policy policy-name vlan vlan-id-list { inbound | outbound } |

必選 |

![]()

基於VLAN應用的QoS策略不能應用在動態VLAN上。例如,在運行GVRP協議的情況下,設備可能會動態創建VLAN,QoS策略不能應用在該動態VLAN上。

基於全局應用QoS策略可以方便對設備上的所有流量進行管理。

表2-8 基於全局應用QoS策略

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

基於全局應用QoS策略 |

qos apply policy policy-name global { inbound | outbound } |

必選 |

設備支持數據平麵和控製平麵:

l 數據平麵(DP,Data Plane):是指對報文進行收發、交換的處理單元,它的主要工作是轉發報文。在設備上,與之相對應的核心物理實體就是各種專用轉發芯片,它們有極高的處理速度和很強的數據吞吐能力。

l 控製平麵(CP,Control Plane):是指運行大部分路由交換協議進程的處理單元,它的主要工作是進行協議報文的解析和協議的計算。在設備上,與之相對應的核心物理實體就是CPU,它具備靈活的報文處理能力,但數據吞吐能力有限。

數據平麵接收到無法識別或處理的報文會送到控製平麵進行進一步處理。如果上送控製平麵的報文速率超過了控製平麵的處理能力,那麼上送控製平麵的正常報文會得不到正確轉發或及時處理,從而影響協議的正常運行,例如設備受到DoS(Denial of Service,拒絕服務)攻擊。

為了解決此問題,用戶可以把QoS策略應用在控製平麵上,通過對上送控製平麵的報文進行過濾、限速等QoS處理,達到保護控製平麵正常報文的收發、維護控製平麵正常處理狀態的目的。

表2-9 應用控製平麵策略

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

進入控製平麵視圖 |

control-plane slot slot-number |

必選 |

|

應用QoS策略 |

qos apply policy policy-name inbound |

必選 |

![]()

l 缺省情況下,設備會在控製平麵上應用預定義的QoS策略,並默認生效。預定義的QoS策略中通過system-index來標識各種上送控製平麵的報文類型,用戶也可以在流分類視圖下通過if-match命令引用這些system-index來進行報文分類,然後根據需要為這些報文重新配置流行為。係統預定義的QoS策略信息可以通過display qos policy control-plane pre-defined命令查看。

l 在控製平麵應用QoS策略時,如果流分類的匹配條件是system-index,則流行為的動作隻能為car,或者car和accounting packet動作的組合,且隻有cir參數的取值可以被正常應用。

l 在控製平麵上應用QoS策略時,如果流分類的匹配條件不是system-index,則流行為中的動作將對該控製平麵所在設備上的數據流量也將生效。

在任意視圖下執行display命令可以顯示QoS策略的運行情況,通過查看顯示信息驗證配置的效果。

表2-10 QoS策略顯示和維護

|

操作 |

命令 |

|

顯示配置的類信息 |

display traffic classifier user-defined [ tcl-name ] [ | { begin | exclude | include } regular-expression ] |

|

顯示配置的流行為信息 |

display traffic behavior user-defined [ behavior-name ] [ | { begin | exclude | include } regular-expression ] |

|

顯示用戶定義策略的配置信息 |

display qos policy user-defined [ policy-name [ classifier tcl-name ] ] [ | { begin | exclude | include } regular-expression ] |

|

顯示指定端口或所有端口上策略的配置信息和運行情況 |

display qos policy interface [ interface-type interface-number ] [ inbound | outbound ] [ | { begin | exclude | include } regular-expression ] |

|

顯示VLAN應用QoS策略的信息 |

display qos vlan-policy { name policy-name | vlan vlan-id } [ slot slot-number ] [ inbound | outbound ] [ | { begin | exclude | include } regular-expression ] |

|

顯示全局應用QoS策略的信息 |

display qos policy global [ slot slot-number ] [ inbound | outbound ] [ | { begin | exclude | include } regular-expression ] |

|

顯示控製平麵應用QoS策略的信息 |

display qos policy control-plane slot slot-number [ inbound ] [ | { begin | exclude | include } regular-expression ] |

|

顯示預定義控製平麵應用QoS策略的信息 |

display qos policy control-plane pre-defined [ slot slot-number ] [ | { begin | exclude | include } regular-expression ] |

|

清除VLAN應用QoS策略的統計信息 |

reset qos vlan-policy [ vlan vlan-id ] [ inbound | outbound ] |

|

清除全局應用QoS策略的統計信息 |

reset qos policy global [ inbound | outbound ] |

|

清空控製平麵應用QoS策略的統計信息 |

reset qos policy control-plane slot slot-number [ inbound ] |

![]()

優先級映射功能中的“端口”包含了二層以太網端口和三層以太網端口,三層以太網端口是指被配置為三層模式以太網端口,的有關以太網端口模式切換的操作,請參見“二層技術-以太網交換配置指導”中的“以太網端口”

報文在進入設備以後,設備會根據自身情況和相應規則分配或修改報文的各種優先級的值,為隊列調度和擁塞控製服務。

優先級映射功能通過報文所攜帶的優先級字段來映射其他優先級字段值,就可以獲得各種用以決定報文調度能力的各種優先級字段,從而可以全麵有效的控製報文的轉發調度能力。

優先級用於標識報文傳輸的優先程度,可以分為兩類:報文攜帶優先級和設備調度優先級。

報文攜帶優先級包括:802.1p優先級、DSCP優先級、IP優先級等。這些優先級都是根據公認的標準和協議生成,體現了報文自身的優先等級。相關介紹請參見13.2 附錄 B 各種優先級介紹。

設備調度優先級是指報文在設備內轉發時所使用的優先級,隻對當前設備自身有效。設備調度優先級包括以下幾種:

l 本地優先級(LP):設備為報文分配的一種具有本地意義的優先級,每個本地優先級對應一個隊列,本地優先級值越大的報文,進入的隊列優先級越高,從而能夠獲得優先的調度。

l 丟棄優先級(DP):在進行報文丟棄時參考的參數,丟棄優先級值越大的報文越被優先丟棄。

優先級映射功能通過優先級映射表來進行,設備提供了多張優先級映射表,分別對應相應的優先級映射關係:

l dot1p-dp:802.1p優先級到丟棄優先級映射表;

l dot1p-lp:802.1p優先級到本地優先級映射表;

l dscp-dot1p:DSCP到802.1p優先級映射表,僅對IP報文生效;

l dscp-dp:DSCP到丟棄優先級映射表,僅對IP報文生效;

l dscp-dscp:DSCP到DSCP映射表,僅對IP報文生效;

通常情況下,可以通過查找缺省優先級映射表(13.1 附錄 A 缺省優先級映射表)來為報文分配相應的優先級。如果缺省優先級映射表無法滿足用戶需求,可以根據實際情況對映射表進行修改。

通常情況下,報文可能會攜帶有多種優先級,設備在進行優先級映射時,需要首先確定采用哪種優先級作為參考,再通過優先級映射表映射出調度優先級。優先級信任模式就是用來指定設備進行優先級映射時作為參考的報文攜帶優先級,本係列無線PoE注入器支持以下幾種優先級信任模式:

l 信任DSCP優先級:設備將根據報文攜帶的DSCP優先級查找映射表進行優先級映射。

l 信任802.1p優先級:設備將根據報文攜帶的802.1p優先級查找映射表進行優先級映射。

l 不信任報文優先級:設備將使用接收報文的端口的端口優先級作為報文的802.1p優先級,並通過映射表進行優先級映射。

另外,當端口信任802.1p優先級,而接收到的報文又沒有攜帶802.1Q標簽時,設備將使用接收端口的端口優先級作為報文的802.1p優先級,並依此進行優先級映射。

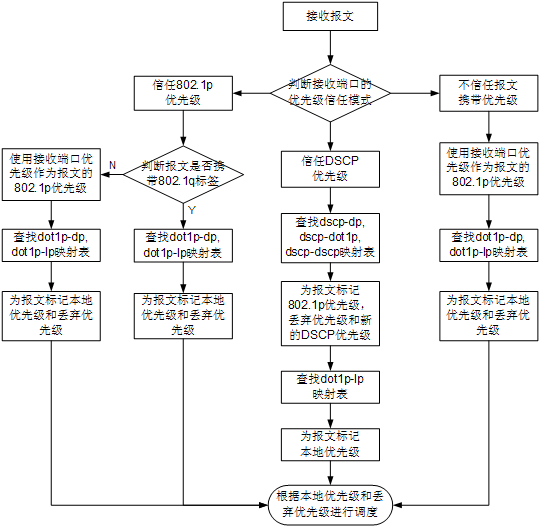

對於接收到的以太網報文,無線PoE注入器根據優先級信任模式和報文的802.1q標簽狀態,將采用不同的方式為其標記調度優先級。如圖3-1所示:

![]()

上麵介紹的過程適用於沒有配置重標記功能的情況,如果已經配置了重標記功能,設備將根據重標記後的報文攜帶優先級查找映射表,為報文分配調度優先級,或者直接采用重標記後的調度優先級進行調度。此時端口的信任模式和端口優先級的配置均不生效。

修改優先級映射關係的方式有三種:配置優先級映射表、配置優先級信任模式和配置端口優先級。

建議進行各項配置的時候先整體規劃網絡QoS。

表3-1 優先級映射配置任務簡介

|

配置任務 |

說明 |

詳細配置 |

|

配置優先級映射表 |

可選 |

|

|

配置優先級信任模式 |

可選 |

|

|

配置端口優先級 |

可選 |

表3-2 配置優先級映射表

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

進入指定的優先級映射表視圖 |

qos map-table { dot1p-dp | dot1p-lp | dscp-dot1p | dscp-dp | dscp-dscp } |

必選 用戶根據需要進入相應的優先級映射表視圖 |

|

配置指定優先級映射表參數,定義優先級映射關係 |

import import-value-list export export-value |

必選 新配置的映射項將覆蓋原有映射項 |

根據報文自身的優先級,查找優先級映射表,為報文分配優先級參數,可以通過配置優先級信任模式的方式來實現。

在配置接口/端口組上的優先級模式時,用戶可以選擇下列信任模式:

l 信任報文自帶的802.1p優先級,以此優先級進行優先級映射。

l 信任IP報文自帶的DSCP優先級,以此優先級進行優先級映射。

l 不信任報文優先級,使用端口優先級作為報文的802.1p優先級進行優先級映射。

表3-3 配置優先級信任模式

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置端口信任報文的DSCP優先級 |

qos trust dscp |

三者選其一 缺省情況下,設備不信任報文攜帶的優先級 |

|

|

配置信任報文的802.1p優先級 |

qos trust dot1p |

||

|

配置不信任報文攜帶的優先級 |

undo qos trust |

||

按照接收端口的端口優先級,通過一一映射為報文分配相應的優先級。

表3-4 配置端口優先級

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置端口優先級 |

qos priority priority-value |

必選 端口優先級的缺省值為0 |

|

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後優先級映射的運行情況,通過查看顯示信息驗證配置的效果。

表3-5 優先級映射顯示和維護

|

操作 |

命令 |

|

顯示指定優先級映射表配置情況 |

display qos map-table [ dot1p-dp | dot1p-lp | dscp-dot1p | dscp-dp | dscp-dscp ] [ | { begin | exclude | include } regular-expression ] |

|

顯示端口優先級信任模式信息 |

display qos trust interface [ interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

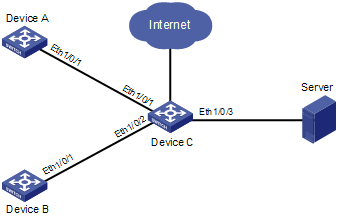

Device A和Device B通過Device C實現互連。網絡環境描述如下:

l Device A通過端口Ethernet1/0/1接入Device C;

l Device B通過端口Ethernet1/0/2接入Device C。

l Device A和Device B向Device C發送的報文都不攜帶VLAN Tag。

要求通過配置實現如下需求:如果Device C在出口發生擁塞,則優先處理Device A發出的報文(優先讓Device A訪問Server)。

圖3-2 優先級信任模式和端口優先級配置舉例組網圖

# 在Ethernet1/0/1和Ethernet1/0/2端口上分別配置端口優先級,Ethernet1/0/1上配置的端口優先級值要高於Ethernet1/0/2上配置的端口優先級值。

<DeviceC> system-view

[DeviceC] interface ethernet 1/0/1

[DeviceC-Ethernet1/0/1] qos priority 3

[DeviceC-Ethernet1/0/1] quit

[DeviceC] interface ethernet 1/0/2

[DeviceC-Ethernet1/0/2] qos priority 1

[DeviceC-Ethernet1/0/2] quit

公司企業網通過Device實現各部門之間的互連。網絡環境描述如下:

l 市場部門通過端口Ethernet1/0/1接入Device,標記市場部門發出的報文的802.1p優先級為3;

l 研發部門通過端口Ethernet1/0/2接入Device,標記研發部門發出的報文的802.1p優先級為4;

l 管理部門通過端口Ethernet1/0/3接入Device,標記管理部門發出的報文的802.1p優先級為5。

實現如下需求:

訪問公共服務器的時候,研發部門 > 管理部門 > 市場部門。

l 通過優先級映射將研發部門發出的報文放入出隊列6中,優先進行處理;

l 通過優先級映射將管理部門發出的報文放入出隊列4中,次優先進行處理;

l 通過優先級映射將市場部門發出的報文放入出隊列2中,最後進行處理。

通過HTTP方式訪問Internet的時候,管理部門 > 市場部門 > 研發部門。

l 重標記管理部門發出的報文本地優先級為6,優先進行處理;

l 重標記市場部門發出的報文的本地優先級為4,次優先進行處理;

l 重標記研發部門發出的報文的本地優先級為2,最後進行處理。

圖3-3 優先級映射表和重標記配置舉例組網圖

(1) 配置端口的端口優先級

# 配置端口Ethernet1/0/1的端口優先級為3。

<Device> system-view

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] qos priority 3

[Device-Ethernet1/0/1] quit

# 配置端口Ethernet1/0/2的端口優先級為4。

[Device] interface ethernet 1/0/2

[Device-Ethernet1/0/2] qos priority 4

[Device-Ethernet1/0/2] quit

# 配置端口Ethernet1/0/3的端口優先級為5。

[Device] interface ethernet 1/0/3

[Device-Ethernet1/0/3] qos priority 5

[Device-Ethernet1/0/3] quit

(2) 配置優先級映射表

# 配置802.1p優先級到本地優先級映射表,將802.1p優先級3、4、5對應的本地優先級配置為2、6、4。保證訪問服務器的優先級為研發部門(6)>管理部門(4)>市場部門(2)。

[Device] qos map-table dot1p-lp

[Device-maptbl-dot1p-lp] import 3 export 2

[Device-maptbl-dot1p-lp] import 4 export 6

[Device-maptbl-dot1p-lp] import 5 export 4

[Device-maptbl-dot1p-lp] quit

(3) 配置重標記

將管理、市場、研發部門發出的HTTP報文的802.1p優先級分別重標記為4、5、3,使其能根據前麵配置的映射表分別映射到本地優先級6、4、2。

# 創建ACL 3000,用來匹配HTTP報文。

[Device] acl number 3000

[Device-acl-adv-3000] rule permit tcp destination-port eq 80

[Device-acl-adv-3000] quit

# 創建流分類,匹配ACL 3000。

[Device] traffic classifier http

[Device-classifier-http] if-match acl 3000

[Device-classifier-http] quit

# 配置管理部門的重標記策略並應用到Ethernet1/0/3端口的入方向。

[Device] traffic behavior admin

[Device-behavior-admin] remark dot1p 4

[Device-behavior-admin] quit

[Device] qos policy admin

[Device-qospolicy-admin] classifier http behavior admin

[Device-qospolicy-admin] quit

[Device] interface ethernet 1/0/3

[Device-Ethernet1/0/3] qos apply policy admin inbound

# 配置市場部門的重標記策略並應用到Ethernet1/0/1端口的入方向。

[Device] traffic behavior market

[Device-behavior-market] remark dot1p 5

[Device-behavior-market] quit

[Device] qos policy market

[Device-qospolicy-market] classifier http behavior market

[Device-qospolicy-market] quit

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] qos apply policy market inbound

# 配置研發部門的重標記策略並應用到Ethernet1/0/2端口的入方向。

[Device] traffic behavior rd

[Device-behavior-rd] remark dot1p 3

[Device-behavior-rd] quit

[Device] qos policy rd

[Device-qospolicy-rd] classifier http behavior rd

[Device-qospolicy-rd] quit

[Device] interface ethernet 1/0/2

[Device-Ethernet1/0/2] qos apply policy rd inbound

![]()

流量整形和端口限速功能中的“端口”包含了二層以太網端口和三層以太網端口,三層以太網端口是指被配置為三層模式以太網端口,的有關以太網端口模式切換的操作,請參見“二層技術-以太網交換配置指導”中的“以太網端口”

如果不限製用戶發送的流量,那麼大量用戶不斷突發的數據隻會使網絡更擁擠。為了使有限的網絡資源能夠更好地發揮效用,更好地為更多的用戶服務,必須對用戶的流量加以限製。比如限製每個時間間隔某個流隻能得到承諾分配給它的那部分資源,防止由於過分突發所引發的網絡擁塞。

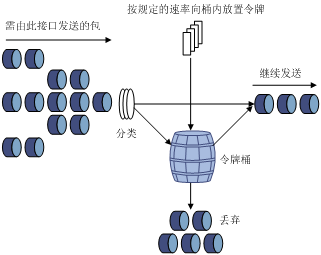

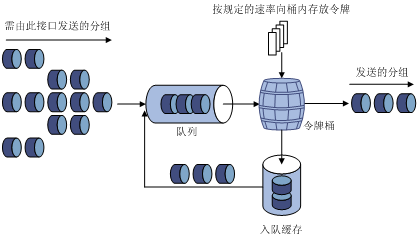

流量監管、流量整形和端口限速都可以通過對流量規格的監督來限製流量及其資源的使用,它們有一個前提條件,就是要知道流量是否超出了規格,然後才能根據評估結果實施調控。一般采用令牌桶(Token Bucket)對流量的規格進行評估。

令牌桶可以看作是一個存放一定數量令牌的容器。係統按設定的速度向桶中放置令牌,當桶中令牌滿時,多出的令牌溢出,桶中令牌不再增加。

在用令牌桶評估流量規格時,是以令牌桶中的令牌數量是否足夠滿足報文的轉發為依據的。如果桶中存在足夠的令牌可以用來轉發報文,稱流量遵守或符合這個規格,否則稱為不符合或超標。

評估流量時令牌桶的參數包括:

l 平均速率:向桶中放置令牌的速率,即允許的流的平均速度。通常配置為CIR。

l 突發尺寸:令牌桶的容量,即每次突發所允許的最大的流量尺寸。通常配置為CBS,突發尺寸必須大於最大報文長度。

每到達一個報文就進行一次評估。每次評估,如果桶中有足夠的令牌可供使用,則說明流量控製在允許的範圍內,此時要從桶中取走與報文轉發權限相當的令牌數量;否則說明已經耗費太多令牌,流量超標了。

為了評估更複雜的情況,實施更靈活的調控策略,可以配置兩個令牌桶(簡稱C桶和E桶)。例如TP中有四個參數:

l CIR:表示向C桶中投放令牌的速率,即C桶允許傳輸或轉發報文的平均速率;

l CBS:表示C桶的容量,即C桶瞬間能夠通過的承諾突發流量;

l PIR:表示向E桶中投放令牌的速率,即E桶允許傳輸或轉發報文的最大速率;

l EBS:表示E桶的容量,即E桶瞬間能夠通過的超出突發流量。

CBS和EBS是由兩個不同的令牌桶承載的。每次評估時,依據下麵的情況,可以分別實施不同的流控策略:

l 如果C桶有足夠的令牌,報文被標記為green,即綠色報文;

l 如果C桶令牌不足,但E桶有足夠的令牌,報文被標記為yellow,即黃色報文;

l 如果C桶和E桶都沒有足夠的令牌,報文被標記為red,即紅色報文。

![]()

流量監管支持入/出兩個方向,為了方便描述,下文以出方向為例。

流量監管TP(Traffic Policing)就是對流量進行控製,通過監督進入網絡的流量速率,對超出部分的流量進行“懲罰”,使進入的流量被限製在一個合理的範圍之內,以保護網絡資源和運營商的利益。例如可以限製HTTP報文不能占用超過50%的網絡帶寬。如果發現某個連接的流量超標,流量監管可以選擇丟棄報文,或重新配置報文的優先級。

圖4-1 TP示意圖

流量監管廣泛的用於監管進入Internet服務提供商ISP的網絡流量。流量監管還包括對所監管流量的流分類服務,並依據不同的評估結果,實施預先設定好的監管動作。這些動作可以是:

l 轉發:比如對評估結果為“符合”的報文繼續轉發。

l 丟棄:比如對評估結果為“不符合”的報文進行丟棄。

l 改變優先級並轉發:比如對評估結果為“符合”的報文,將其優先級標記為其他值後再進行轉發,可以改變的優先級包括:802.1p優先級、DSCP優先級、本地優先級。

![]()

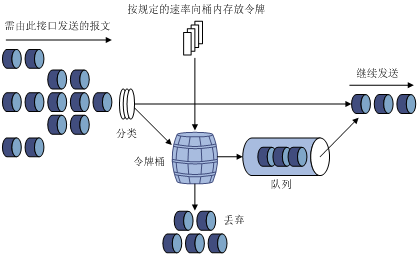

流量整形隻針對設備的出方向。

TS(Traffic Shaping,流量整形)是一種主動調整流量輸出速率的措施。一個典型應用是基於下遊網絡節點的TP指標來控製本地流量的輸出。

流量整形與流量監管的主要區別在於,流量整形對流量監管中需要丟棄的報文進行緩存——通常是將它們放入緩衝區或隊列內,如圖4-2所示。當令牌桶有足夠的令牌時,再均勻的向外發送這些被緩存的報文。流量整形與流量監管的另一區別是,整形可能會增加延遲,而監管幾乎不引入額外的延遲。

圖4-2 TS示意圖

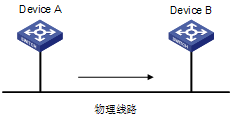

例如,在圖4-3所示的應用中,設備Device A向Device B發送報文。Device B要對Device A發送來的報文進行TP監管,對超出規格的流量直接丟棄。

為了減少報文的無謂丟失,可以在Device A的出口對報文進行流量整形處理。將超出流量整形特性的報文緩存在Device A中。當可以繼續發送下一批報文時,流量整形再從緩衝隊列中取出報文進行發送。這樣,發向Device B的報文將都符合Device B的流量規定。

![]()

端口限速支持入/出兩個方向,為了方便描述,下文以出方向為例。

利用LR(Line Rate,端口限速)可以在一個端口上限製發送報文(包括緊急報文)的總速率。

LR也是采用令牌桶進行流量控製。如果在設備的某個端口上配置了LR,所有經由該端口發送的報文首先要經過LR的令牌桶進行處理。如果令牌桶中有足夠的令牌,則報文可以發送;否則,報文將進入QoS隊列進行擁塞管理。這樣,就可以對通過該端口的報文流量進行控製。

圖4-4 LR處理過程示意圖

由於采用了令牌桶控製流量,當令牌桶中存有令牌時,可以允許報文的突發性傳輸;當令牌桶中沒有令牌時,報文必須等到桶中生成了新的令牌後才可以繼續發送。這就限製了報文的流量不能大於令牌生成的速度,達到了限製流量,同時允許突發流量通過的目的。

與流量監管相比,端口限速能夠限製在端口上通過的所有報文。當用戶隻要求對所有報文限速時,使用端口限速比較簡單。

表4-1 流量監管配置

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

定義類並進入類視圖 |

traffic classifier tcl-name [ operator { and | or } ] |

- |

|

|

定義匹配數據包的規則 |

if-match match-criteria |

- |

|

|

退出類視圖 |

quit |

- |

|

|

定義一個流行為並進入流行為視圖 |

traffic behavior behavior-name |

- |

|

|

配置流量監管動作 |

car cir committed-information-rate [ cbs committed-burst-size [ ebs excess-burst-size ] ] [ pir peak-information-rate ] [ green action ] [ yellow action ] [ red action ] [ hierarchy-car hierarchy-car-name [ mode { and | or } ] ] |

必選 |

|

|

退出流行為視圖 |

quit |

- |

|

|

定義策略並進入策略視圖 |

qos policy policy-name |

- |

|

|

在策略中為類指定采用的流行為 |

classifier tcl-name behavior behavior-name |

- |

|

|

退出策略視圖 |

quit |

- |

|

|

應用QoS策略 |

基於端口 |

- |

|

|

基於上線用戶 |

- |

||

|

基於VLAN |

- |

||

|

基於全局 |

- |

||

|

基於控製平麵 |

- |

||

![]()

在一個流行為中,流量監管動作不能與重標記優先級(包括本地優先級、丟棄優先級、802.1p優先級、DSCP優先級、IP優先級)的動作同時配置,否則會導致QoS策略不能正常應用。

本係列無線PoE注入器的流量整形為基於隊列的流量整形,即針對某一個隊列的數據包設置整形參數。

表4-2 流量整形配置

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

在端口配置流量整形 |

qos gts queue queue-number cir committed-information-rate [ cbs committed-burst-size ] |

必選 |

|

配置端口限速就是限製端口向外發送數據或者接收數據的速率。

表4-3 端口限速配置過程

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置端口限速 |

qos lr { inbound | outbound } cir committed-information-rate [ cbs committed-burst-size ] |

必選 |

|

![]()

本係列無線PoE注入器的流量監管功能通過QoS策略方式實現,相關顯示和維護的命令請參見2.2.5 QoS策略顯示和維護。

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後流量整形/端口限速的運行情況,通過查看顯示信息驗證配置的效果。

表4-4 流量監管/流量整形/端口限速顯示和維護

|

操作 |

命令 |

|

顯示流量整形配置運行信息 |

display qos gts interface [ interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

|

顯示接口的LR配置和統計信息 |

display qos lr interface [ interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

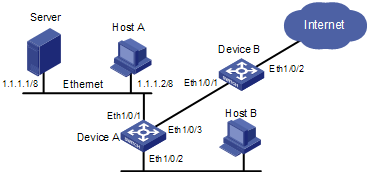

l 設備Device A通過端口Ethernet1/0/3和設備Device B的端口Ethernet1/0/1互連

l Server、Host A、Host B可經由Device A和Device B訪問Internet

要求在設備Device A上對端口Ethernet1/0/1接收到的源自Server和Host A的報文流分別實施流量控製如下:

l 來自Server的報文流量約束為1024kbps,流量小於1024kbps時可以正常發送,流量超過1024kbps時則將違規報文的DSCP優先級設置為0後進行發送;

l 來自Host A的報文流量約束為256kbps,流量小於256kbps時可以正常發送,流量超過256kbps時則丟棄違規報文;

對設備Device B的Ethernet1/0/1和Ethernet1/0/2接口收發報文有如下要求:

l Device B的Ethernet1/0/1端口接收報文的總流量限製為2048kbps,如果超過流量限製則將違規報文丟棄;

l 經由Device B的Ethernet1/0/2端口進入Internet的HTTP報文流量限製為1024kbps,如果超過流量限製則將違規報文丟棄。

(1) 配置設備Device A:

# 配置ACL2001和2002,分別匹配來源於Server和Host A的報文流。

<DeviceA> system-view

[DeviceA] acl number 2001

[DeviceA-acl-basic-2001] rule permit source 1.1.1.1 0

[DeviceA-acl-basic-2001] quit

[DeviceA] acl number 2002

[DeviceA-acl-basic-2002] rule permit source 1.1.1.2 0

[DeviceA-acl-basic-2002] quit

# 創建流分類server,匹配規則為ACL 2001;創建流分類host,匹配規則為ACL 2002。

[DeviceA] traffic classifier server

[DeviceA-classifier-server] if-match acl 2001

[DeviceA-classifier-server] quit

[DeviceA] traffic classifier host

[DeviceA-classifier-host] if-match acl 2002

[DeviceA-classifier-host] quit

# 創建流行為server,動作為流量監管,cir為1024kbps,對超出限製的報文(紅色報文)將其DSCP優先級設置為0後發送。

[DeviceA] traffic behavior server

[DeviceA-behavior-server] car cir 1024 red remark-dscp-pass 0

[DeviceA-behavior-server] quit

# 創建流行為host,動作為流量監管,cir為256kbps,由於默認對紅色報文的處理方式就是丟棄,因此無需配置。

[DeviceA] traffic behavior host

[DeviceA-behavior-host] car cir 256

[DeviceA-behavior-host] quit

# 創建QoS策略,命名為car,將流分類server和流行為server進行關聯;將流分類host和流行為host進行關聯。

[DeviceA] qos policy car

[DeviceA-qospolicy-car] classifier server behavior server

[DeviceA-qospolicy-car] classifier host behavior host

[DeviceA-qospolicy-car] quit

# 將QoS策略car應用到端口Ethernet1/0/1的入方向上。

[DeviceA] interface Ethernet 1/0/1

[DeviceA-Ethernet1/0/1] qos apply policy car inbound

(2) 配置設備Device B:

# 配置高級ACL3001,匹配HTTP報文。

<DeviceB> system-view

[DeviceB] acl number 3001

[DeviceB-acl-adv-3001] rule permit tcp destination-port eq 80

[DeviceB-acl-adv-3001] quit

# 創建流分類http,匹配ACL 3001。

[DeviceB] traffic classifier http

[DeviceB-classifier-http] if-match acl 3001

[DeviceB-classifier-http] quit

# 創建流分類class,匹配所有報文。

[DeviceB] traffic classifier class

[DeviceB-classifier-class] if-match any

[DeviceB-classifier-class] quit

# 創建流行為car_inbound,動作為流量監管,cir為2048kbps,由於默認對紅色報文的處理方式就是丟棄,因此無需配置。

[DeviceB] traffic behavior car_inbound

[DeviceB-behavior-car_inbound] car cir 2048

[DeviceB-behavior-car_inbound] quit

# 創建流行為car_outbound,動作為流量監管,cir為1024kbps。

[DeviceB] traffic behavior car_outbound

[DeviceB-behavior-car_outbound] car cir 1024

[DeviceB-behavior-car_outbound] quit

# 創建QoS策略,命名為car_inbound,將流分類class和流行為car_inbound進行關聯。

[DeviceB] qos policy car_inbound

[DeviceB-qospolicy-car_inbound] classifier class behavior car_inbound

[DeviceB-qospolicy-car_inbound] quit

# 創建QoS策略,命名為car_outbound,將流分類http和流行為car_outbound進行關聯。

[DeviceB] qos policy car_outbound

[DeviceB-qospolicy-car_outbound] classifier http behavior car_outbound

[DeviceB-qospolicy-car_outbound] quit

# 將QoS策略car_inbound應用到端口Ethernet1/0/1的入方向上。

[DeviceB] interface Ethernet 1/0/1

[DeviceB-Ethernet1/0/1]qos apply policy car_inbound inbound

# 將QoS策略car_outbound應用到端口Ethernet1/0/2的入方向上。

[DeviceB] interface Ethernet 1/0/2

[DeviceB-Ethernet1/0/2]qos apply policy car_outbound outbound

![]()

擁塞管理功能中的“端口”包含了二層以太網端口和三層以太網端口,三層以太網端口是指被配置為三層模式以太網端口,的有關以太網端口模式切換的操作,請參見“二層技術-以太網交換配置指導”中的“以太網端口”

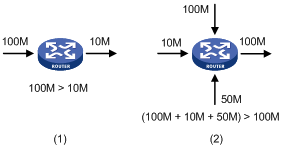

所謂擁塞,是指當前供給資源相對於正常轉發處理需要資源的不足,從而導致服務質量下降的一種現象。

在複雜的Internet分組交換環境下,擁塞極為常見。以下圖中的兩種情況為例:

圖5-1 流量擁塞示意圖

擁塞有可能會引發一係列的負麵影響:

l 擁塞增加了報文傳輸的延遲和抖動,可能會引起報文重傳,從而導致更多的擁塞產生。

l 擁塞使網絡的有效吞吐率降低,造成網絡資源的利用率降低。

l 擁塞加劇會耗費大量的網絡資源(特別是存儲資源),不合理的資源分配甚至可能導致係統陷入資源死鎖而崩潰。

在分組交換以及多用戶業務並存的複雜環境下,擁塞又是不可避免的,因此必須采用適當的方法來解決擁塞。

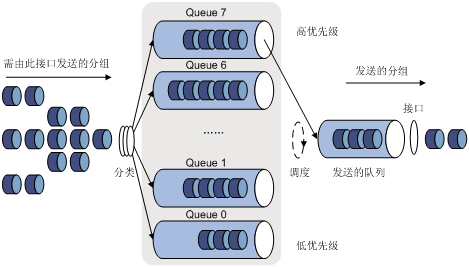

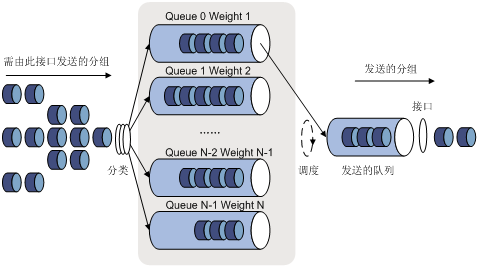

擁塞管理的中心內容就是當擁塞發生時如何製定一個資源的調度策略,以決定報文轉發的處理次序。擁塞管理的處理包括隊列的創建、報文的分類、將報文送入不同的隊列、隊列調度等。

對於擁塞管理,一般采用隊列技術,使用一個隊列算法對流量進行分類,之後用某種優先級別算法將這些流量發送出去。每種隊列算法都是用以解決特定的網絡流量問題,並對帶寬資源的分配、延遲、抖動等有著十分重要的影響。

隊列調度對不同優先級的報文進行分級處理,優先級高的會得到優先發送。這裏介紹幾種常用的隊列:嚴格優先級SP(Strict-Priority)隊列、加權輪詢WRR(Weighted Round Robin)隊列、SP+WRR隊列。

圖5-2 SP隊列示意圖

SP隊列是針對關鍵業務類型應用設計的。關鍵業務有一個重要的特點,即在擁塞發生時要求優先獲得服務以減小響應的延遲。以圖5-2為例,優先隊列將端口的8個輸出隊列分成8類,依次為7、6、5、4、3、2、1、0隊列,它們的優先級依次降低。

在隊列調度時,SP嚴格按照優先級從高到低的次序優先發送較高優先級隊列中的分組,當較高優先級隊列為空時,再發送較低優先級隊列中的分組。這樣,將關鍵業務的分組放入較高優先級的隊列,將非關鍵業務的分組放入較低優先級的隊列,可以保證關鍵業務的分組被優先傳送,非關鍵業務的分組在處理關鍵業務數據的空閑間隙被傳送。

SP的缺點是:擁塞發生時,如果較高優先級隊列中長時間有分組存在,那麼低優先級隊列中的報文將一直得不到服務。

圖5-3 WRR隊列示意圖

WRR隊列在隊列之間進行輪流調度,保證每個隊列都得到一定的服務時間。以端口有8個輸出隊列為例,WRR可為每個隊列配置一個加權值(依次為w7、w6、w5、w4、w3、w2、w1、w0),加權值表示獲取資源的比重。

本係列無線PoE注入器可以根據每次輪詢調度的字節數或者報文個數來體現某個隊列的調度權重,即使用字節數或報文個數作為調度單位。

以使用字節數為調度單位的WRR隊列為例,如一個100Mbps的端口,配置它的WRR隊列的加權值為5、5、3、3、1、1、1、1(依次對應w7、w6、w5、w4、w3、w2、w1、w0),這樣可以保證最低優先級隊列至少獲得5Mbps的帶寬,避免了采用SP調度時低優先級隊列中的報文可能長時間得不到服務的缺點。

WRR隊列還有一個優點是,雖然多個隊列的調度是輪詢進行的,但對每個隊列不是固定地分配服務時間片——如果某個隊列為空,那麼馬上換到下一個隊列調度,這樣帶寬資源可以得到充分的利用。

用戶可以根據需要配置端口上的部分隊列使用SP隊列調度,部分隊列使用WRR隊列調度,通過將端口上的隊列分別加入SP調度組和WRR調度組(即group 1),實現SP+WRR的調度功能。在隊列調度時,係統會優先保證SP調度組內的隊列調度,當SP調度組內的隊列中沒有報文發送時,才會調度WRR調度組內的隊列。SP調度組內各個隊列執行嚴格優先級調度方式,WRR調度組內各個隊列執行加權輪詢調度方式。

表5-1 擁塞管理配置任務簡介

|

配置任務 |

說明 |

詳細配置 |

|

|

擁塞管理配置 |

配置SP隊列 |

選擇其中一種進行配置 |

|

|

配置WRR隊列 |

|||

|

配置SP+WRR隊列 |

|||

表5-2 SP隊列配置過程

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置SP隊列 |

qos sp |

必選 缺省情況下,端口使用WRR隊列進行調度 |

|

|

顯示SP隊列 |

display qos sp interface [ interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

可選 display命令可以在任意視圖下執行 |

|

(1) 組網需求

配置Ethernet1/0/1采用SP隊列。

(2) 配置步驟

# 進入係統視圖

<Sysname> system-view

# 配置Ethernet1/0/1的SP隊列。

[Sysname] interface ethernet 1/0/1

[Sysname-Ethernet1/0/1] qos sp

表5-3 WRR隊列配置過程

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

使能端口的WRR隊列 |

qos wrr [ byte-count | weight ] |

可選 缺省情況下,端口使用WRR隊列進行調度 |

|

|

配置WRR隊列的調度權重 |

qos wrr queue-id group group-id byte-count schedule-value |

可選 請根據使能WRR隊列時使用的調度權重選擇二者之一進行配置 如果在端口上開啟了WRR隊列,缺省情況下使用字節數作為調度權重,各隊列的權重分別為1、2、3、4、5、9、13、15 |

|

|

qos wrr queue-id group group-id weight schedule-value |

|||

|

顯示WRR隊列的配置 |

display qos wrr interface [ interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

可選 display命令可以在任意視圖下執行 |

|

![]()

在配置WRR隊列的調度權重值時,選擇的調度權重(字節數或報文個數)需要與使能WRR時使用的調度權重保持一致,否則將無法正常配置。

l 配置端口Ethernet1/0/1的隊列為WRR隊列,使用報文個數為調度權重。

l 配置所有隊列均屬於為WRR分組,權重分別為1、2、4、6、8、10、12、14。

(2) 配置步驟

# 進入係統視圖。

<Sysname> system-view

# 配置端口Ethernet 1/0/1使用WRR隊列調度算法。

[Sysname] interface Ethernet 1/0/1

[Sysname-Ethernet1/0/1] qos wrr weight

[Sysname-Ethernet1/0/1] qos wrr 0 group 1 weight 1

[Sysname-Ethernet1/0/1] qos wrr 1 group 1 weight 2

[Sysname-Ethernet1/0/1] qos wrr 2 group 1 weight 4

[Sysname-Ethernet1/0/1] qos wrr 3 group 1 weight 6

[Sysname-Ethernet1/0/1] qos wrr 4 group 1 weight 8

[Sysname-Ethernet1/0/1] qos wrr 5 group 1 weight 10

[Sysname-Ethernet1/0/1] qos wrr 6 group 1 weight 12

[Sysname-Ethernet1/0/1] qos wrr 7 group 1 weight 14

表5-4 配置SP+WRR隊列

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

配置端口使用WRR隊列 |

qos wrr [ byte-count | weight ] |

可選 缺省情況下,所有端口均使用WRR隊列 |

|

|

將部分隊列加入SP調度組 |

qos wrr queue-id group sp |

必選 缺省情況下,當端口使用WRR隊列時,所有隊列均處於WRR調度組中 |

|

|

將部分隊列加入WRR調度組 |

qos wrr queue-id group group-id { weight | byte-count } schedule-value |

必選 如果在端口上開啟了WRR隊列,缺省情況下使用字節數作為調度權重,隊列0~7的權重分別為1、2、3、4、5、9、13、15 |

|

![]()

在配置WRR隊列的調度權重值時,選擇的調度權重(字節數或報文個數)需要與使能WRR時使用的調度權重保持一致,否則將無法正常配置。

(1) 組網需求

l 配置端口Ethernet 1/0/1使用SP+WRR隊列調度算法

l 配置端口Ethernet 1/0/1上的0、1、2、3隊列屬於SP調度組

l 配置端口Ethernet 1/0/1上的4、5、6、7隊列屬於WRR調度組,權重分別為2、4、6、8,

(2) 配置步驟

# 進入係統視圖。

<Sysname> system-view

# 配置端口Ethernet 1/0/1使用SP+WRR隊列調度算法。

[Sysname] interface Ethernet 1/0/1

[Sysname-Ethernet1/0/1] qos wrr

[Sysname-Ethernet1/0/1] qos wrr 0 group sp

[Sysname-Ethernet1/0/1] qos wrr 1 group sp

[Sysname-Ethernet1/0/1] qos wrr 2 group sp

[Sysname-Ethernet1/0/1] qos wrr 3 group sp

[Sysname-Ethernet1/0/1] qos wrr 4 group 1 weight 2

[Sysname-Ethernet1/0/1] qos wrr 5 group 1 weight 4

[Sysname-Ethernet1/0/1] qos wrr 6 group 1 weight 6

[Sysname-Ethernet1/0/1] qos wrr 7 group 1 weight 8

![]()

擁塞避免功能中的“端口”包含了二層以太網端口和三層以太網端口,三層以太網端口是指被配置為三層模式以太網端口,的有關以太網端口模式切換的操作,請參見“二層技術-以太網交換配置指導”中的“以太網端口”

過度的擁塞會對網絡資源造成極大危害,必須采取某種措施加以解除。擁塞避免(Congestion Avoidance)是一種流量控製機製,它通過監視網絡資源(如隊列或內存緩衝區)的使用情況,在擁塞產生或有加劇的趨勢時主動丟棄報文,通過調整網絡的流量來解除網絡過載。

與端到端的流量控製相比,這裏的流量控製具有更廣泛的意義,它影響到設備中更多的業務流的負載。設備在丟棄報文時,需要與源端的流量控製動作(比如TCP流量控製)相配合,調整網絡的流量到一個合理的負載狀態。丟包策略和源端流控機製有效的組合,可以使網絡的吞吐量和利用效率最大化,並且使報文丟棄和延遲最小化。

傳統的丟包策略采用尾部丟棄(Tail-Drop)的方法。當隊列的長度達到最大值後,所有新到來的報文都將被丟棄。

這種丟棄策略會引發TCP全局同步現象:當隊列同時丟棄多個TCP連接的報文時,將造成多個TCP連接同時進入擁塞避免和慢啟動狀態以降低並調整流量,而後又會在某個時間同時出現流量高峰。如此反複,使網絡流量忽大忽小,網絡不停震蕩。

為避免TCP全局同步現象,可使用RED(Random Early Detection,隨機早期檢測)或WRED(Weighted Random Early Detection,加權隨機早期檢測)。

RED和WRED通過隨機丟棄報文避免了TCP的全局同步現象,使得當某個TCP連接的報文被丟棄、開始減速發送的時候,其他的TCP連接仍然有較高的發送速度。這樣,無論什麼時候,總有TCP連接在進行較快的發送,提高了線路帶寬的利用率。

在RED類算法中,為每個隊列都設定上限和下限,對隊列中的報文進行如下處理:

l 當隊列的長度小於下限時,不丟棄報文;

l 當隊列的長度超過上限時,丟棄所有到來的報文;

l 當隊列的長度在上限和下限之間時,開始按用戶配置的丟棄概率隨機丟棄到來的報文。

與RED不同,WRED生成的隨機數是基於優先權的,它引入IP優先權區別丟棄策略,考慮了高優先權報文的利益,使其被丟棄的概率相對較小。

直接采用隊列的長度和上限、下限比較並進行丟棄,將會對突發性的數據流造成不公正的待遇,不利於數據流的傳輸。WRED采用平均隊列和設置的隊列上限、下限比較來確定丟棄的概率。

隊列平均長度既反映了隊列的變化趨勢,又對隊列長度的突發變化不敏感,避免了對突發性數據流的不公正待遇。計算隊列平均長度的公式為:平均隊列長度=上一時刻平均隊列長度+(當前隊列長度 - 上一時刻平均隊列長度) / 2n。其中n可以通過命令queue weighting-constant進行配置。

本係列無線PoE注入器的WRED功能采用WRED表的配置方式,即在係統視圖下配置WRED表,然後在端口上應用WRED表。

在進行WRED配置時,需要事先確定如下參數:

l 隊列上限和下限:當平均隊列長度小於下限時,不丟棄報文。當平均隊列長度在上限和下限之間時,設備按用戶設置的丟棄概率開始隨機丟棄報文。當平均隊列長度超過上限時,丟棄所有到來的報文。

l 丟棄優先級:在進行報文丟棄時參考的參數,0對應綠色報文、1對應黃色報文、2對應紅色報文,紅色報文將被優先丟棄。

l 計算平均隊列長度的指數:指數越大,計算隊列平均長度時對隊列的實時變化越不敏感。

l 丟棄概率:以百分數的形式表示丟棄報文的概率,取值越大,報文被丟棄的機率越大。

WRED表是一個基於隊列的表,發生擁塞時設備將根據報文所在隊列進行隨機丟棄。

同一個表可以同時在多個端口應用。WRED表被應用到端口後,用戶可以對WRED表的取值進行修改,但是不能刪除該WRED表。

表6-1 WRED表的配置和應用過程

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

配置WRED表 |

qos wred queue table table-name |

- |

|

|

配置計算平均隊列長度的指數 |

queue queue-id weighting-constant exponent |

可選 缺省情況下,該指數取值為9 |

|

|

配置WRED表的其它參數 |

queue queue-id [ drop-level drop-level ] low-limit low-limit high-limit high-limit [ discard-probability discard-prob ] |

可選 缺省情況下,low-limit為100,high-limit為1000,discard-prob為10 |

|

|

進入端口視圖或端口組視圖 |

進入端口視圖 |

interface interface-type interface-number |

二者必選其一 進入端口視圖後,下麵進行的配置隻在當前端口生效;進入端口組視圖後,下麵進行的配置將在端口組中的所有端口生效 |

|

進入端口組視圖 |

port-group manual port-group-name |

||

|

在端口應用WRED表 |

qos wred apply table-name |

必選 缺省情況下,端口上沒有應用WRED表 |

|

配置WRED表,對隊列1中的黃色報文,丟棄隊列上限為2000,下限為500,丟棄概率為百分之50,並將此WRED表應用到端口Ethernet 1/0/1上。

# 進入係統視圖

<Sysname> system-view

# 根據組網需求創建WRED表並配置相應的參數。

[Sysname] qos wred queue table queue-table1

[Sysname-wred-table-queue-table1] queue 1 drop-level 1 low-limit 500 high-limit 2000 discard-probability 50

[Sysname-wred-table-queue-table1] quit

# 進入端口視圖。

[Sysname] interface ethernet 1/0/1

# 在端口上應用WRED表。

[Sysname-Ethernet1/0/1] qos wred apply queue-table1

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後WRED的運行情況,通過查看顯示信息驗證配置的效果。

表6-2 WRED顯示和維護

|

操作 |

命令 |

|

顯示端口的WRED配置情況和統計信息 |

display qos wred interface [ interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

|

顯示WRED表配置情況 |

display qos wred table [ table-name ] [ | { begin | exclude | include } regular-expression ] |

流量過濾就是對符合流分類的流進行過濾的動作。

例如,可以根據網絡的實際情況禁止從某個源IP地址發送的報文通過。

![]()

用戶也可以選擇通過在端口應用ACL的方式來實現流量過濾功能,詳細的介紹和配置請參見“ACL和QoS配置指導”中的“ACL配置”。

表7-1 配置流量過濾

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

定義類並進入類視圖 |

traffic classifier tcl-name [ operator { and | or } ] |

- |

|

|

定義匹配數據包的規則 |

if-match match-criteria |

- |

|

|

退出類視圖 |

quit |

- |

|

|

定義一個流行為並進入流行為視圖 |

traffic behavior behavior-name |

- |

|

|

配置流量過濾動作 |

filter { deny | permit } |

必選 deny表示丟棄數據包;permit表示允許數據包通過 |

|

|

退出流行為視圖 |

quit |

- |

|

|

定義策略並進入策略視圖 |

qos policy policy-name |

- |

|

|

在策略中為類指定采用的流行為 |

classifier tcl-name behavior behavior-name |

- |

|

|

退出策略視圖 |

quit |

- |

|

|

應用QoS策略 |

基於端口 |

- |

|

|

基於上線用戶 |

- |

||

|

基於VLAN |

- |

||

|

基於全局 |

- |

||

|

基於控製平麵 |

- |

||

|

顯示流量過濾的相關配置信息 |

display traffic behavior user-defined [ behavior-name ] [ | { begin | exclude | include } regular-expression ] |

可選 display命令可以在任意視圖下執行 |

|

![]()

如果配置了filter deny命令,則在該流行為視圖下配置的其他流行為(除流量統計和流鏡像)都不會生效。

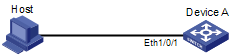

Host通過端口Ethernet1/0/1接入設備Device。

配置流量過濾功能,對端口Ethernet1/0/1接收的源端口號等於21的TCP報文進行丟棄。

圖7-1 配置流量過濾組網圖

# 定義高級ACL 3000,匹配源端口號等於21的數據流。

<DeviceA> system-view

[DeviceA] acl number 3000

[DeviceA-acl-adv-3000] rule 0 permit tcp source-port eq 21

[DeviceA-acl-adv-3000] quit

# 定義類classifier_1,匹配高級ACL 3000。

[DeviceA] traffic classifier classifier_1

[DeviceA-classifier-classifier_1] if-match acl 3000

[DeviceA-classifier-classifier_1] quit

# 定義流行為behavior_1,動作為流量過濾(deny),對數據包進行丟棄。

[DeviceA] traffic behavior behavior_1

[DeviceA-behavior-behavior_1] filter deny

[DeviceA-behavior-behavior_1] quit

# 定義策略policy,為類classifier_1指定流行為behavior_1。

[DeviceA] qos policy policy

[DeviceA-qospolicy-policy] classifier classifier_1 behavior behavior_1

[DeviceA-qospolicy-policy] quit

# 將策略policy應用到端口Ethernet1/0/1的入方向上。

[DeviceA] interface ethernet 1/0/1

[DeviceA-Ethernet1/0/1] qos apply policy policy inbound

![]()

重標記可以和優先級映射功能配合使用,具體請參見優先級映射章節3.5.2 。

重標記是將報文的優先級或者標誌位進行設置,重新定義流量的優先級等。例如,對於IP報文來說,所謂重標記就是對IP報文中的IP優先級或DSCP值進行重新設置,改變IP報文在網絡傳輸中狀態。

重標記動作的配置,可以通過與類關聯,將原來報文的優先級或標誌位重新進行標記。

報文的顏色用來表示設備對報文傳輸優先等級的評估結果,本係列無線PoE注入器可以根據以下兩種方式為報文標記顏色:

l 流量監管功能

l 映射丟棄優先級

流量監管是一種常用的流量控製技術,它可以通過令牌桶機製來對設備接收或發送的流量進行評估,並根據評估結果對報文標記不同的顏色。用戶通過為不同顏色的報文配置不同的流控策略,來實現對不同流量的差異化服務,從而保證網絡資源的有效利用。

本係列無線PoE注入器支持雙令牌桶評估方式(C桶和E桶),可以根據令牌桶中令牌的使用情況來標記報文的顏色:

l 如果C桶有足夠的令牌,報文被標記為green,即綠色報文;

l 如果C桶令牌不足,但E桶有足夠的令牌,報文被標記為yellow,即黃色報文;

l 如果C桶和E桶都沒有足夠的令牌,報文被標記為red,即紅色報文。

![]()

本係列無線PoE注入器支持使用普通CAR以及聚合CAR兩種流量監管功能為報文標記顏色,有關這兩種功能的詳細介紹和配置方法,請參見流量監管、流量整形和端口限速配置以及10.2 配置聚合CAR。

在沒有配置流量監管功能的情況下,本係列無線PoE注入器根據報文的802.1p優先級以及dot1p-dp映射表,映射出報文的丟棄優先級,並根據丟棄優先級為報文標記顏色。丟棄優先級0對應綠色報文、1對應黃色報文、2對應紅色報文。

![]()

關於優先級映射表以及調整優先級映射關係的詳細介紹和配置,請參見優先級映射配置。

在得到流量監管的評估結果之後,本係列無線PoE注入器可以為不同顏色的報文重新標記各種優先級值,包括DSCP優先級、802.1p優先級和本地優先級。您可以在流量監管動作中指定對不同顏色的報文采取的重標記動作,來重標記報文的優先級。

![]()

在使用丟棄優先級為報文標記顏色的情況下,您可以通過在流行為中創建重標記動作,為不同顏色的報文標記各種優先級值,包括DSCP優先級、802.1p優先級和本地優先級。

![]()

在一個流行為中,流量監管動作不能與重標記優先級(包括本地優先級、丟棄優先級、802.1p優先級、DSCP優先級、IP優先級)的動作同時配置,否則會導致QoS策略不能正常應用。

表8-1 配置重標記

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

定義類並進入類視圖 |

traffic classifier tcl-name [ operator { and | or } ] |

- |

|

|

定義匹配數據包的規則 |

if-match match-criteria |

- |

|

|

退出類視圖 |

quit |

- |

|

|

定義一個流行為並進入流行為視圖 |

traffic behavior behavior-name |

- |

|

|

配置標記報文的DSCP值 |

remark [ green | red | yellow ] dscp dscp-value |

可選 |

|

|

配置標記報文的802.1p優先級 |

remark [ green | red | yellow ] dot1p 8021p |

可選 |

|

|

配置內外層標簽優先級複製功能 |

remark dot1p customer-dot1p-trust |

可選 |

|

|

配置標記報文的丟棄優先級 |

remark drop-precedence drop-precedence-value |

可選 僅應用在出方向 |

|

|

配置標記報文的IP優先級值 |

remark ip-precedence ip-precedence-value |

可選 |

|

|

配置標記報文的本地優先級 |

remark [ green | red | yellow ] local-precedence local-precedence |

可選 |

|

|

配置標記報文的qos-local-id值 |

remark qos-local-id local-id-value |

可選 qos-local-id是設備為報文重新標記的一種屬性,用戶可以根據不同的需求給報文標記不同的qos-local-id。標記qos-local-id主要用於對匹配多個流分類的報文進行重分類,再對這個重分類進行流行為動作,以達到對多種報文進行同一種處理方式的效果 |

|

|

退出流行為視圖 |

quit |

- |

|

|

定義策略並進入策略視圖 |

qos policy policy-name |

- |

|

|

在策略中為類指定采用的流行為 |

classifier tcl-name behavior behavior-name |

- |

|

|

退出策略視圖 |

quit |

- |

|

|

應用QoS策略 |

基於端口 |

- |

|

|

基於上線用戶 |

- |

||

|

基於VLAN |

- |

||

|

基於全局 |

- |

||

|

基於控製平麵 |

- |

||

|

顯示重標記的相關配置信息 |

display traffic behavior user-defined [ behavior-name ] [ | { begin | exclude | include } regular-expression ] |

可選 display命令可以在任意視圖下執行 |

|

需要注意的是,應用重標記的QoS策略時inbound和outbound方向的支持情況如下表所示。

表8-2 inbound和outbound方向的支持情況

|

動作 |

inbound方向 |

outbound方向 |

|

標記報文的802.1p優先級 |

支持 |

支持 |

|

標記報文的丟棄優先級 |

支持 |

不支持 |

|

標記報文的DSCP優先級 |

支持 |

支持 |

|

標記報文的IP優先級 |

支持 |

支持 |

|

標記報文的本地優先級 |

支持 |

不支持 |

|

標記報文的qos-local-id值 |

支持 |

不支持 |

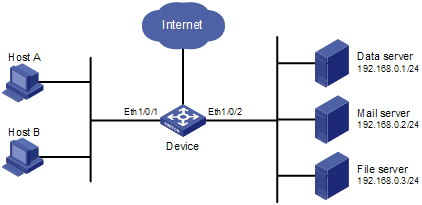

公司企業網通過Device實現互連。網絡環境描述如下:

l Host A和Host B通過端口Ethernet1/0/1接入Device;

l 數據庫服務器、郵件服務器和文件服務器通過端口Ethernet1/0/2接入Device。

通過配置重標記功能,Device上實現如下需求:

l 優先處理Host A和Host B訪問數據庫服務器的報文;

l 其次處理Host A和Host B訪問郵件服務器的報文;

l 最後處理Host A和Host B訪問文件服務器的報文。

圖8-1 配置重標記組網圖

# 定義高級ACL 3000,對目的IP地址為192.168.0.1的報文進行分類。

<Device> system-view

[Device] acl number 3000

[Device-acl-adv-3000] rule permit ip destination 192.168.0.1 0

[Device-acl-adv-3000] quit

# 定義高級ACL 3001,對目的IP地址為192.168.0.2的報文進行分類。

[Device] acl number 3001

[Device-acl-adv-3001] rule permit ip destination 192.168.0.2 0

[Device-acl-adv-3001] quit

# 定義高級ACL 3002,對目的IP地址為192.168.0.3的報文進行分類。

[Device] acl number 3002

[Device-acl-adv-3002] rule permit ip destination 192.168.0.3 0

[Device-acl-adv-3002] quit

# 定義類classifier_dbserver,匹配高級ACL 3000。

[Device] traffic classifier classifier_dbserver

[Device-classifier-classifier_dbserver] if-match acl 3000

[Device-classifier-classifier_dbserver] quit

# 定義類classifier_mserver,匹配高級ACL 3001。

[Device] traffic classifier classifier_mserver

[Device-classifier-classifier_mserver] if-match acl 3001

[Device-classifier-classifier_mserver] quit

# 定義類classifier_fserver,匹配高級ACL 3002。

[Device] traffic classifier classifier_fserver

[Device-classifier-classifier_fserver] if-match acl 3002

[Device-classifier-classifier_fserver] quit

# 定義流行為behavior_dbserver,動作為重標記報文的本地優先級為4。

[Device] traffic behavior behavior_dbserver

[Device-behavior-behavior_dbserver] remark local-precedence 4

[Device-behavior-behavior_dbserver] quit

# 定義流行為behavior_mserver,動作為重標記報文的本地優先級為3。

[Device] traffic behavior behavior_mserver

[Device-behavior-behavior_mserver] remark local-precedence 3

[Device-behavior-behavior_mserver] quit

# 定義流行為behavior_fserver,動作為重標記報文的本地優先級為2。

[Device] traffic behavior behavior_fserver

[Device-behavior-behavior_fserver] remark local-precedence 2

[Device-behavior-behavior_fserver] quit

# 定義策略policy_server,為類指定流行為。

[Device] qos policy policy_server

[Device-qospolicy-policy_server] classifier classifier_dbserver behavior behavior_dbserver

[Device-qospolicy-policy_server] classifier classifier_mserver behavior behavior_mserver

[Device-qospolicy-policy_server] classifier classifier_fserver behavior behavior_fserver

[Device-qospolicy-policy_server] quit

# 將策略policy_server應用到端口Ethernet1/0/1上。

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] qos apply policy policy_server inbound

[Device-Ethernet1/0/1] quit

重標記qos-local-id功能主要用於將匹配多種分類條件的報文進行重分類,再對這個重分類進行流行為的情況。

例如:需要對源MAC地址為0001-0001-0001,或者源IP地址為1.1.1.1的這兩種報文的總流量限速為128Kbps,如果采用匹配源MAC地址的分類和匹配源IP地址的流分類分別與流量監管的流行為進行關聯的QoS策略配置方式,則最後的配置結果會是兩種報文的限速分別為128Kbps,無法達到預期效果。

而通過使用qos-local-id就可以解決這個問題。首先將匹配源MAC地址和源IP地址的報文標記統一的qos-local-id,然後再以qos-local-id為新的分類條件,創建流量監管的動作,這樣就可以對這兩種報文的總流量進行限速。配置步驟如下:

# 創建ACL 2000,匹配源IP地址為1.1.1.1的報文。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 1.1.1.1 0

[Sysname-acl-basic-2000] quit

# 創建流分類class_a,匹配源MAC地址為0001-0001-0001或源IP地址為1.1.1.1的報文。

<Sysname> system-view

[Sysname] traffic classifier class_a operator or

[Sysname-classifier-class_a] if-match source-mac 1-1-1

[Sysname-classifier-class_a] if-match acl 2000

[Sysname-classifier-class_a] quit

# 創建流行為behavior_a,對匹配class_a分類的報文將qos-local-id標記為100。

[Sysname] traffic behavior behavior_a

[Sysname-behavior-behavior_a] remark qos-local-id 100

[Sysname-behavior-behavior_a] quit

# 創建流分類class_b,匹配qos-local-id為100的報文。

[Sysname] traffic classifier class_b

[Sysname-classifier-class_b] if-match qos-local-id 100

[Sysname-classifier-class_b] quit

# 創建流行為behavior_b,對匹配class_b分類的報文限速為128Kbps。

[Sysname] traffic behavior behavior_b

[Sysname-behavior-behavior_b] car cir 128

[Sysname-behavior-behavior_b] quit

# 創建QoS策略car_policy,並將class_a和behavior_a進行關聯,將class_b和behavior_b進行關聯。

[Sysname] qos policy car_policy

[Sysname-qospolicy-car_policy] classifier class_a behavior behavior_a

[Sysname-qospolicy-car_policy] classifier class_b behavior behavior_b

將通過上麵步驟創建的QoS策略應用到端口後,即可實現組網需求。

流量重定向就是將符合流分類的流重定向到其他地方進行處理。

目前支持的流量重定向包括以下幾種:

l 重定向到CPU:對於需要CPU處理的報文,可以通過配置上送給CPU。

l 重定向到端口:對於收到需要由某個端口處理的報文時,可以通過配置重定向到此端口。隻針對二層轉發報文。

l 重定向到下一跳:對於收到需要某台下遊設備處理的報文時,可以通過配置重定向到該下遊設備。隻針對三層轉發報文。該方式可用於實現策略路由,有關策略路由的介紹,請參見“三層技術-IP路由配置指導”中的“策略路由配置”。

表9-1 配置流量重定向

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

定義類並進入類視圖 |

traffic classifier tcl-name [ operator { and | or } ] |

- |

|

|

定義匹配數據包的規則 |

if-match match-criteria |

- |

|

|

退出類視圖 |

quit |

- |

|

|

定義一個流行為並進入流行為視圖 |

traffic behavior behavior-name |

必選 |

|

|

配置流量重定向動作 |

redirect { cpu | interface interface-type interface-number | next-hop { ipv4-add1 [ ipv4-add2 ] | ipv6-add1 [ interface-type interface-number ] [ ipv6-add2 [ interface-type interface-number ] ] } [ fail-action { discard | forward } ] } |

必選 |

|

|

退出流行為視圖 |

quit |

- |

|

|

定義策略並進入策略視圖 |

qos policy policy-name |

- |

|

|

在策略中為類指定采用的流行為 |

classifier tcl-name behavior behavior-name |

- |

|

|

退出策略視圖 |

quit |

- |

|

|

應用QoS策略 |

基於端口 |

- |

|

|

基於VLAN |

- |

||

|

基於全局 |

- |

||

|

基於控製平麵 |

- |

||

![]()

l 在配置重定向動作時,同一個流行為中重定向類型隻能為重定向到CPU、重定向到接口、重定向到下一跳中的一種。

l 引用重定向動作的QoS策略隻能應用到端口、VLAN或全局的入方向。

l 在支持配置重定向下一跳失敗的處理動作時,如果不配置處理動作,默認的處理動作是轉發。

l 可以通過命令display traffic behavior user-defined查看流量重定向的相關配置信息。

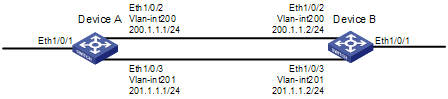

網絡環境描述如下:

l Device A通過兩條鏈路與Device B連接,同時Device A和Device B各自連接其他的設備;

l Device A上的端口Ethernet1/0/2和Device B上的端口Ethernet1/0/2屬於VLAN 200;

l Device A上的端口Ethernet1/0/3和Device B上的端口Ethernet1/0/3屬於VLAN 201;

l Device A上VLAN 200虛接口的IP地址為200.1.1.1/24,VLAN 201虛接口的IP地址為201.1.1.1/24;

l Device B上VLAN 200虛接口的IP地址為200.1.1.2/24,VLAN 201虛接口的IP地址為201.1.1.2/24。

配置重定向至下一跳,實現策略路由功能,滿足如下需求:

l 將Device A的端口Ethernet1/0/1接收到的源IP地址為2.1.1.1的報文轉發至200.1.1.2;

l 將Device A的端口Ethernet1/0/1接收到的源IP地址為2.1.1.2的報文轉發至201.1.1.2;

l 對於Device A的端口Ethernet1/0/1接收到的其它報文,按照查找路由表的方式進行轉發。

圖9-1 配置重定向至下一跳組網圖

# 定義基本ACL 2000,對源IP地址為2.1.1.1的報文進行分類。

<DeviceA> system-view

[DeviceA] acl number 2000

[DeviceA-acl-basic-2000] rule permit source 2.1.1.1 0

[DeviceA-acl-basic-2000] quit

# 定義基本ACL 2001,對源IP地址為2.1.1.2的報文進行分類。

[DeviceA] acl number 2001

[DeviceA-acl-basic-2001] rule permit source 2.1.1.2 0

[DeviceA-acl-basic-2001] quit

# 定義類classifier_1,匹配基本ACL 2000。

[DeviceA] traffic classifier classifier_1

[DeviceA-classifier-classifier_1] if-match acl 2000

[DeviceA-classifier-classifier_1] quit

# 定義類classifier_2,匹配基本ACL 2001。

[DeviceA] traffic classifier classifier_2

[DeviceA-classifier-classifier_2] if-match acl 2001

[DeviceA-classifier-classifier_2] quit

# 定義流行為behavior_1,動作為重定向至200.1.1.2。

[DeviceA] traffic behavior behavior_1

[DeviceA-behavior-behavior_1] redirect next-hop 200.1.1.2

[DeviceA-behavior-behavior_1] quit

# 定義流行為behavior_2,動作為重定向至201.1.1.2。

[DeviceA] traffic behavior behavior_2

[DeviceA-behavior-behavior_2] redirect next-hop 201.1.1.2

[DeviceA-behavior-behavior_2] quit

# 定義策略policy,為類classifier_1指定流行為behavior_1,為類classifier_2指定流行為behavior_2。

[DeviceA] qos policy policy

[DeviceA-qospolicy-policy] classifier classifier_1 behavior behavior_1

[DeviceA-qospolicy-policy] classifier classifier_2 behavior behavior_2

[DeviceA-qospolicy-policy] quit

# 將策略policy應用到端口Ethernet1/0/1的入方向上。

[DeviceA] interface ethernet 1/0/1

[DeviceA-Ethernet1/0/1] qos apply policy policy inbound

全局CAR是在全局創建的一種策略,所有應用該策略的數據流將共同接受全局CAR的監管。

目前全局CAR支持聚合CAR、分層CAR和普通全局CAR三種。

聚合CAR是指能夠對多個業務流使用同一個CAR進行流量監管,即如果多個端口應用同一聚合CAR,則這多個端口的流量之和必須在此聚合CAR設定的流量監管範圍之內。

分層CAR是一種更靈活的流量監管策略,用戶可以在為每個流單獨配置CAR動作(或聚合CAR)的基礎上,再通過分層CAR對多個流的流量總和進行限製。

分層CAR與普通CAR(或聚合CAR)的結合應用有兩種模式:

l and:在該模式下,對於多條數據流應用同一個分層CAR,必須每條流滿足各自的普通CAR(或聚合CAR)配置,同時各流量之和又滿足分層CAR的配置,流量才能正常通過。and模式適用於嚴格限製流量帶寬的環境,分層CAR的限速配置通常小於各流量自身CAR的限速值之和。例如對於Internet流量,可以使用普通CAR將數據流1和數據流2各自限速為128kbps,再使用分層CAR限製總流量為192kbps。當不存在數據流1時,數據流2可以用達到自身限速上限的速率訪問Internet,如果存在數據流1,則兩個數據流不能超過各自限速且總速率不能超過192kbps。

l or:在該模式下,對於多條數據流應用同一個分層CAR,隻要每條流滿足各自的普通CAR(或聚合CAR)配置或者各流量之和滿足分層CAR配置,流量即可正常通過。or模式適用於保證高優先級業務帶寬的環境,分層CAR的限速值通常等於或大於各流量自身的限速值之和。例如對於視頻流量,使用普通CAR將數據流1和數據流2各自限速128kbps,再使用分層CAR限製總流量為512kbps,則當數據流1的流量不足128kbps時,即使數據流2的流量達到了384kbps,仍然可以正常通過。

兩種模式可以結合起來使用,達到合理利用帶寬的效果。例如,存在一條視頻流和一條數據流,使用普通CAR將數據流限速1024kbps、視頻流限速2048kbps。連接視頻流接口采用or模式CAR限速3072kbps,因為可能存在多台視頻設備同時上線出現的突發流量,當視頻設備流量速率超出2048kbps時,如果總體流量資源仍有剩餘(即數據流速率在1024kbps以內),這時視頻流可以臨時借用數據流的帶寬;同時,連接數據流接口采用and模式CAR限速3072kbps,確保數據流量不能超出自身限速的1024kbps。

表10-1 配置聚合CAR

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置聚合CAR的各個參數 |

qos car car-name aggregative cir committed-information-rate [ cbs committed-burst-size [ ebs excess-burst-size ] ] [ pir peek-information-rate ] [ green action ] [ yellow action ] [ red action ] |

必選 |

|

進入流行為視圖 |

traffic behavior behavior-name |

必選 |

|

在流行為中引用聚合CAR |

car name car-name |

必選 |

|

顯示配置的流行為信息 |

display traffic behavior user-defined [ behavior-name ] [ | { begin | exclude | include } regular-expression ] |

可選 display命令可以在任意視圖下執行 |

|

顯示指定聚合CAR的CAR配置和統計信息 |

display qos car name [ car-name ] [ | { begin | exclude | include } regular-expression ] |

![]()

在一個流行為中,引用聚合CAR的動作不能與重標記優先級(包括本地優先級、丟棄優先級、802.1p優先級、DSCP優先級、IP優先級)的動作同時配置,否則會導致QoS策略不能正常應用。

表10-2 配置分層CAR

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置分層CAR的各個參數 |

qos car car-name hierarchy cir committed-information-rate [ cbs committed-burst-size ] |

必選 |

|

進入流行為視圖 |

traffic behavior behavior-name |

必選 |

|

在流行為中引用分層CAR(和聚合CAR配合使用) |

car name car-name hierarchy-car hierarchy-car-name [ mode { and | or } ] |

二者必選其一 |

|

在流行為中引用分層CAR(和普通CAR配合使用) |

car cir committed-information-rate [ cbs committed-burst-size [ ebs excess-burst-size ] ] [ pir peak-information-rate ] [ green action ] [ yellow action ] [ red action ] hierarchy-car hierarchy-car-name [ mode { and | or } ] |

|

|

顯示配置的流行為信息 |

display traffic behavior user-defined [ behavior-name ] [ | { begin | exclude | include } regular-expression ] |

可選 display命令可以在任意視圖下執行 |

|

顯示指定全局CAR的CAR配置和統計信息 |

display qos car name [ car-name ] [ | { begin | exclude | include } regular-expression ] |

在完成上述配置後,在任意視圖下執行display命令可以顯示配置後全局CAR的運行情況,通過查看顯示信息驗證配置的效果。

在用戶視圖下執行reset命令可以清除全局CAR統計信息。

表10-3 全局CAR顯示和維護

|

操作 |

命令 |

|

顯示全局CAR的配置和統計信息 |

display qos car name [ car-name ] [ | { begin | exclude | include } regular-expression ] |

|

清除全局CAR的統計信息 |

reset qos car name [ car-name ] |

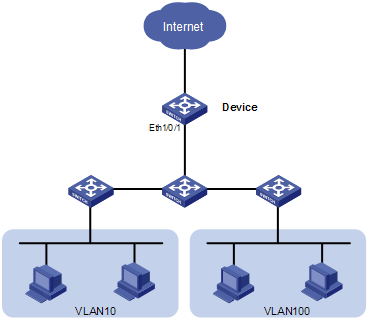

通過配置聚合CAR,對端口Ethernet1/0/1接收的VLAN10和VLAN100的報文流量之和進行限製,cir為2560,cbs為20000,對於紅色報文,采取丟棄策略。

圖10-1 聚合CAR配置舉例組網圖

# 按流量限製需求配置聚合CAR。

<Device> system-view

[Device] qos car aggcar-1 aggregative cir 2560 cbs 20000 red discard

# 配置流分類和流行為,對VLAN10的報文采用聚合CAR的限速配置。

[Device] traffic classifier 1

[Device-classifier-1] if-match customer-vlan-id 10

[Device-classifier-1] quit

[Device] traffic behavior 1

[Device-behavior-1] car name aggcar-1

[Device-behavior-1] quit

# 配置流分類和流行為,對VLAN100的報文采用聚合CAR的限速配置。

[Device] traffic classifier 2

[Device-classifier-2] if-match customer-vlan-id 100

[Device-classifier-2] quit

[Device] traffic behavior 2

[Device-behavior-2] car name aggcar-1

[Device-behavior-2] quit

# 配置QoS策略,將流分類與流行為進行綁定。

[Device] qos policy car

[Device-qospolicy-car] classifier 1 behavior 1

[Device-qospolicy-car] classifier 2 behavior 2

[Device-qospolicy-car] quit

# 將QoS策略應用到端口Ethernet1/0/1的入方向。

[Device] interface Ethernet 1/0/1

[Device-Ethernet1/0/1]qos apply policy car inbound

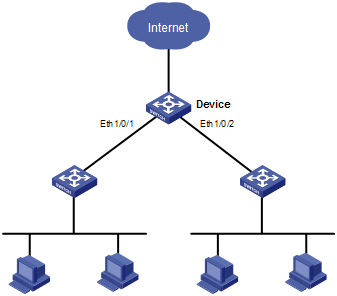

對端口Ethernet1/0/1和Ethernet1/0/2接收的HTTP報文流量進行限速,要求每個端口接收到的HTTP報文速率不能超過192kbps。同時,使用分層CAR來限製這兩個端口接收的HTTP總流量不能超過256kbps,丟棄超過流量上限的報文。

圖10-2 and模式配置舉例組網圖

# 按流量限製需求配置分層CAR。

<Device> system-view

[Device] qos car http hierarchy cir 256 red discard

# 配置ACL 3000,匹配HTTP報文。

[Device] acl number 3000

[Device-acl-basic-3000] rule permit tcp destination-port eq 80

[Device-acl-basic-3000] quit

# 配置流分類和流行為,對HTTP報文進行CAR限速,並與分層CAR結合使用。

[Device] traffic classifier 1

[Device-classifier-1] if-match acl 3000

[Device-classifier-1] quit

[Device] traffic behavior 1

[Device-behavior-1] car cir 192 hierarchy-car http mode and

[Device-behavior-1] quit

# 配置QoS策略,將流分類與流行為進行綁定。

[Device] qos policy http

[Device-qospolicy-http] classifier 1 behavior 1

[Device-qospolicy-http] quit

# 將QoS策略應用到端口Ethernet1/0/1和Ethernet1/0/2的入方向。

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] qos apply policy http inbound

[Device-Ethernet1/0/1] quit

[Device] interface ethernet 1/0/2

[Device-Ethernet1/0/2] qos apply policy http inbound

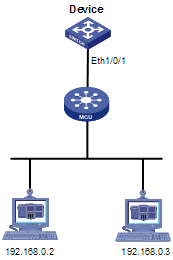

對端口Ethernet1/0/1接收的來自192.168.0.2和192.168.0.3的視頻報文流量進行限速,根據日常視頻應用的流量速率,配置cir為256kbps。同時為保證可能出現的大流量視頻應用能夠順利通過,使用分層CAR為視頻報文限定總流量上限為640kbps,丟棄超出流量上限的報文。

圖10-3 or模式配置舉例組網圖

# 按流量限製需求配置分層CAR。

<Device> system-view

[Device] qos car video hierarchy cir 640 red discard

# 配置流分類和流行為,對來自視訊終端(192.168.0.2)的報文進行普通CAR限速,並與分層CAR結合使用。

[Device] acl number 2000

[Device-acl-basic-2000] rule permit source 192.168.0.2 0.0.0.0

[Device-acl-basic-2000] quit

[Device] traffic classifier 1

[Device-classifier-1] if-match acl 2000

[Device-classifier-1] quit

[Device] traffic behavior 1

[Device-behavior-1] car cir 256 hierarchy-car video mode or

[Device-behavior-1] quit

# 配置流分類和流行為,對來自視訊終端(192.168.0.3)的報文進行普通CAR限速,並與分層CAR結合使用。

[Device] acl number 2001

[Device-acl-basic-2001] rule permit source 192.168.0.3 0.0.0.0

[Device-acl-basic-2001] quit

[Device] traffic classifier 2

[Device-classifier-2] if-match acl 2001

[Device-classifier-2] quit

[Device] traffic behavior 2

[Device-behavior-2] car cir 256 hierarchy-car video mode or

[Device-behavior-2] quit

# 配置QoS策略,將流分類與流行為進行綁定。

[Device] qos policy video

[Device-qospolicy-video] classifier 1 behavior 1

[Device-qospolicy-video] classifier 2 behavior 2

[Device-qospolicy-video] quit

# 將QoS策略應用到端口Ethernet1/0/1的入方向。

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] qos apply policy video inbound

流量統計就是通過與類關聯,對符合匹配規則的流進行統計,統計報文數或字節數。例如,可以統計從某個源IP地址發送的報文,然後管理員對統計信息進行分析,根據分析情況采取相應的措施。

表11-1 配置流量統計

|

操作 |

命令 |

說明 |

|

|

進入係統視圖 |

system-view |

- |

|

|

定義類並進入類視圖 |

traffic classifier tcl-name [ operator { and | or } ] |

- |

|

|

定義匹配數據包的規則 |

if-match match-criteria |

- |

|

|

退出類視圖 |

quit |

- |

|

|

定義一個流行為並進入流行為視圖 |

traffic behavior behavior-name |

必選 |

|

|

配置統計動作 |

accounting { byte | packet } |

必選 byte表示報文基於字節為單位進行統計;packet表示報文基於包為單位進行統計 |

|

|

退出流行為視圖 |

quit |

- |

|

|

定義策略並進入策略視圖 |

qos policy policy-name |

- |

|

|

在策略中為類指定采用的流行為 |

classifier tcl-name behavior behavior-name |

- |

|

|

退出策略視圖 |

quit |

- |

|

|

應用QoS策略 |

基於端口 |

- |

|

|

基於VLAN |

- |

||

|

基於全局 |

- |

||

|

基於控製平麵 |

- |

||

在完成上述配置後,用戶可以根據QoS的應用範圍在任意視圖下執行display qos policy global、display qos policy interface或display qos vlan-policy命令來顯示流量統計的情況,通過查看顯示信息驗證配置的效果。

用戶網絡描述如下:Host通過端口Ethernet1/0/1接入設備Device A。

配置流量統計功能,對端口Ethernet1/0/1接收的源IP地址為1.1.1.1/24的報文個數進行統計。

圖11-1 配置流量統計組網圖

# 定義基本ACL 2000,對源IP地址為1.1.1.1的報文進行分類。

<DeviceA> system-view

[DeviceA] acl number 2000

[DeviceA-acl-basic-2000] rule permit source 1.1.1.1 0

[DeviceA-acl-basic-2000] quit

# 定義類classifier_1,匹配基本ACL 2000。

[DeviceA] traffic classifier classifier_1

[DeviceA-classifier-classifier_1] if-match acl 2000

[DeviceA-classifier-classifier_1] quit

# 定義流行為behavior_1,動作為流量統計。

[DeviceA] traffic behavior behavior_1

[DeviceA-behavior-behavior_1] accounting packet

[DeviceA-behavior-behavior_1] quit

# 定義策略policy,為類classifier_1指定流行為behavior_1。

[DeviceA] qos policy policy

[DeviceA-qospolicy-policy] classifier classifier_1 behavior behavior_1

[DeviceA-qospolicy-policy] quit

# 將策略policy應用到端口Ethernet1/0/1的入方向上。

[DeviceA] interface ethernet 1/0/1

[DeviceA-Ethernet1/0/1] qos apply policy policy inbound

[DeviceA-Ethernet1/0/1] quit

# 查看配置後流量統計的情況。

[DeviceA] display qos policy interface ethernet 1/0/1

Interface: Ethernet1/0/1

Direction: Inbound

Policy: policy

Classifier: classifier_1

Operator: AND

Rule(s) : If-match acl 2000

Behavior: behavior_1

Accounting Enable:

28529 (Packets)

本係列無線PoE注入器提供的數據緩衝區用來緩存從所有端口發送的報文,防止在出現突發流量時由於擁塞而產生的丟包現象。

無線PoE注入器通過分配cell資源和packet資源(統稱為緩衝資源)來控製各端口對數據緩衝區的使用:

l cell資源是指緩存報文時使用的設備存儲芯片容量。端口上分配到的cell資源表示該端口最多可以在緩衝區中占用的緩存空間。

l packet資源是一種邏輯上的計數資源,它表示設備發送的數據包個數。設備每發送一個數據包,無論該數據包的長度是多少,均占用1個packet資源。端口上分配到的packet資源表示該端口最多可以在緩衝區中緩存的報文個數。

兩種資源相互獨立,但又共同作用,當端口需要緩存報文時,既使用相當於報文長度的cell資源,同時也使用相當於報文數量的packet資源,如果其中一種資源耗盡,則端口將不能再緩存報文,未進入緩衝區的報文將被丟棄。在完成報文發送後,端口將所使用的資源釋放,等待下次緩存報文時再次使用。

為了靈活應對網絡中可能出現的突發流量,本係列無線PoE注入器的cell和packet資源采用固定區域和共享區域的劃分方式,資源耗盡的端口可以臨時使用共享區域的資源來完成報文發送。用戶可以手工設置cell資源和packet資源中共享區域所占的比例,其餘部分將自動成為固定區域。

![]()

cell資源和packet資源均采用本節中介紹的劃分方式,但二者可以具有不同的劃分比例。

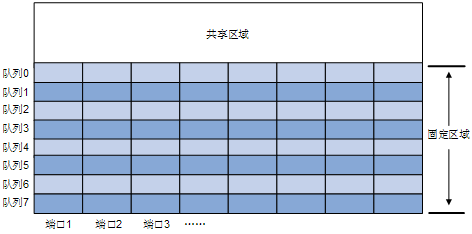

在本係列無線PoE注入器上,緩衝資源的劃分方式如圖12-1所示:

圖12-1 本係列無線PoE注入器緩衝資源劃分示意圖

如圖12-1所示,固定區域的劃分可以通過兩個方向來進行:

l 基於端口劃分:如圖中縱向線條的劃分示意,無線PoE注入器自動將固定區域平均分配給每個端口,即每個端口有獨享的端口資源。

l 基於隊列劃分:如圖中橫向線條的劃分示意,表示每個隊列所能使用當前端口獨享資源的比例(以下稱為隊列的最小保證資源比),這個比例在所有端口上都保持一致。

如果端口在短時間內需要發送超長的報文或者是數量較多的報文,將會使端口獨享的cell資源或packet資源消耗殆盡。

cell資源和packet資源的共享區域可以為端口上的突發流量提供應急的緩存能力,共享區域為所有端口的所有隊列共用,即:當某個端口(或某個隊列)有突發流量產生時,可以臨時占用共享區域的資源,在完成突發流量的發送後,再釋放其所占用的共享區域資源,供其它端口(或隊列)使用。

當端口上的某個隊列出現擁塞時(無可用的獨享cell資源或packet資源),可以配置該隊列在一定的比例之內動態使用cell或packet資源的共享區域,該比例稱為隊列的最大共享資源占用比。例如,配置隊列0在無可用的獨享cell資源時,最多可以占用cell資源的共享區域中6%的資源。

當端口上所有隊列都出現擁塞時,端口獨享的cell或packet資源已全部耗盡,此時可以配置該端口在一定比例內動態使用cell或packet資源的共享區域,該比例稱為端口的最大共享資源占用比。例如,配置端口1最多可以占用packet資源的共享區域中30%的資源。

![]()

端口的最大共享資源占用比相當於對此端口下所有隊列占用共享資源之和的限製,即每個隊列可以有單獨的最大共享資源占用比,但同一時刻8個隊列占用共享資源的比例之和不能超過端口的最大共享資源占用比。

用戶可以使用以下兩種方式配置本係列無線PoE注入器的數據緩衝區:

l 由設備自動配置(Burst功能)

l 由用戶手工配置

![]()

以上兩種數據緩衝區的配置方式不能同時使用,如果已經使用某一種方式進行了配置,則必須先取消該方式的配置之後,才能使用另外一種方式進行配置。

配置了Burst功能後,無線PoE注入器將自動分配cell資源和packet資源的共享區域比例、隊列的最小保證資源比、隊列和端口的最大共享資源占用比。

在下列情況下,Burst功能可以提供更好的報文緩存功能和流量轉發性能:

l 廣播或者組播報文流量密集,瞬間突發大流量的網絡環境中;

l 報文從高速鏈路進入無線PoE注入器,由低速鏈路轉發出去;或者報文從相同速率的多個端口同時進入無線PoE注入器,由一個相同速率的端口轉發出去。

表12-1 通過Burst功能配置端口緩衝區

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

使能Burst功能 |

burst-mode enable |

必選 缺省情況下,Burst功能處於關閉狀態 |

![]()

數據緩衝區的配置比較複雜,而且對設備的轉發功能有重要的影響,建議用戶不要輕易修改數據緩衝區的參數。在需要較大的緩存空間時,建議使用Burst功能來自動分配緩衝區。

表12-2 手工配置數據緩衝區配置任務簡介

|

配置任務 |

說明 |

詳細配置 |

|

配置緩衝資源中共享區域的比例 |

請根據需要進行相應的配置 |

|

|

配置隊列的最小保證資源比 |

||

|

配置隊列的最大共享資源占用比 |

||

|

配置端口的最大共享資源占用比 |

||

|

應用數據緩衝區配置 |

必選 |

表12-3 配置緩衝資源中共享區域的比例

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置cell資源中共享區域所占比例 |

buffer egress [ slot slot-number ] cell total-shared ratio ratio |

至少配置其中一項 缺省情況下,cell資源中共享區域所占比例為65%,packet資源中共享區域所占比例為70% |

|

配置packet資源中共享區域所占比例 |

buffer egress [ slot slot-number ] packet total-shared ratio ratio |

表12-4 配置隊列的最小保證資源比

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置隊列在cell緩衝區中的最小保證資源比 |

buffer egress [ slot slot-number ] cell queue queue-id guaranteed ratio ratio |

至少配置其中一項 缺省情況下,每個隊列在cell資源和packet資源的最小保證資源比均為12% |

|

配置隊列在packet緩衝區中的最小保證資源比 |

buffer egress [ slot slot-number ] packet queue queue-id guaranteed ratio ratio |

![]()

l 由於端口的獨享資源是由8個隊列共同使用,因此當用戶修改了某個隊列的最小保證資源比之後,其它隊列的最小保證資源比將隨之自動變化,自動變化的原則為:除用戶手工配置的最小保證資源比之外,剩餘比例將平均分配給未進行手工配置的隊列。例如,如果配置一個隊列的最小保證資源比為30%,則剩餘7個隊列的最小保證資源比將自動變化為10%。

l 在配置隊列的最小保證資源比時,需要注意通過手工配置的各個隊列資源占用比例之和不能超過100%。

l 隊列的最小保證資源比對全局生效,即配置後每個端口上的該隊列均能以相同的比例占用當前端口的獨享資源。

表12-5 配置隊列的最大共享資源占用比

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置隊列在cell資源中的最大共享資源占用比 |

buffer egress [ slot slot-number ] cell queue queue-id shared ratio ratio |

至少配置其中一項 缺省情況下,隊列在cell資源和packet資源中的最大共享資源占用比均為33% |

|

配置隊列在packet資源中的最大共享資源占用比 |

buffer egress [ slot slot-number ] packet queue queue-id shared ratio ratio |

![]()

隊列的最大共享資源占用比對全局生效,即配置後每個端口上的該隊列均能以相同的最大共享資源占用比來動態使用共享區域的資源。

表12-6 配置端口的最大共享資源占用比

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

配置端口在cell資源中的最大共享資源占用比 |

buffer egress [ slot slot-number ] cell shared ratio ratio |

至少配置其中一項 缺省情況下,每個端口在cell資源和packet資源中的最大共享資源占用比均為33% |

|

配置端口在packet資源中的最大共享資源占用比 |

buffer egress [ slot slot-number ] packet shared ratio ratio |

![]()

端口的最大共享資源占用比對所有端口生效,即配置後每個端口均能夠以相同的最大共享資源占用比來動態使用共享區域資源。

用戶在完成對數據緩衝區的手工配置後,必須使用下麵的步驟將所作的修改進行應用,之前的配置才能生效。

表12-7 應用數據緩衝區的配置

|

操作 |

命令 |

說明 |

|

進入係統視圖 |

system-view |

- |

|

應用數據緩衝區的配置 |

buffer apply |

必選 |

![]()

dscp-dscp映射表的缺省映射關係為:映射輸出值等於輸入值。

表13-1 dot1p-lp、dot1p-dp缺省映射關係

|

映射輸入索引 |

dot1p-lp映射 |

dot1p-dp映射 |

|

802.1p優先級(dot1p) |

本地優先級(lp) |

丟棄優先級(dp) |

|

0 |

2 |

0 |

|

1 |

0 |

0 |

|

2 |

1 |

0 |

|

3 |

3 |

0 |

|

4 |

4 |

0 |

|

5 |

5 |

0 |

|

6 |

6 |

0 |

|

7 |

7 |

0 |

表13-2 dscp-dp、dscp-dot1p缺省映射關係

|

映射輸入索引 |

dscp-dp映射 |

dscp-dot1p映射 |

|

dscp |

丟棄優先級(dp) |

802.1p優先級(dot1p) |

|

0~7 |

0 |

0 |

|

8~15 |

0 |

1 |

|

16~23 |

0 |

2 |

|

24~31 |

0 |

3 |

|

32~39 |

0 |

4 |

|

40~47 |

0 |

5 |

|

48~55 |

0 |

6 |

|

56~63 |

0 |

7 |

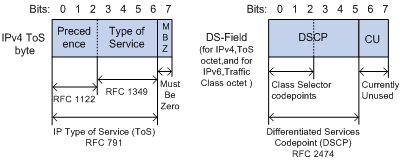

圖13-1 ToS和DS域

如圖13-1所示,IP報文頭的ToS字段有8個bit,其中前3個bit表示的就是IP優先級,取值範圍為0~7。RFC 2474中,重新定義了IP報文頭部的ToS域,稱之為DS(Differentiated Services,差分服務)域,其中DSCP優先級用該域的前6位(0~5位)表示,取值範圍為0~63,後2位(6、7位)是保留位。

表13-3 IP優先級說明

|

IP優先級(十進製) |

IP優先級(二進製) |

關鍵字 |

|

0 |

000 |

routine |

|

1 |

001 |

priority |

|

2 |

010 |

immediate |

|

3 |

011 |

flash |

|

4 |

100 |

flash-override |

|

5 |

101 |

critical |

|

6 |

110 |

internet |

|

7 |

111 |

network |

表13-4 DSCP優先級說明

|

DSCP優先級(十進製) |

DSCP優先級(二進製) |

關鍵字 |

|

46 |

101110 |

ef |

|

10 |

001010 |

af11 |

|

12 |

001100 |

af12 |

|

14 |

001110 |

af13 |

|

18 |

010010 |

af21 |

|

20 |

010100 |

af22 |

|

22 |

010110 |

af23 |

|

26 |

011010 |

af31 |

|

28 |

011100 |

af32 |

|

30 |

011110 |

af33 |

|

34 |

100010 |

af41 |

|

36 |

100100 |

af42 |

|

38 |

100110 |

af43 |

|

8 |

001000 |

cs1 |

|

16 |

010000 |

cs2 |

|

24 |

011000 |

cs3 |

|

32 |

100000 |

cs4 |

|

40 |

101000 |

cs5 |

|

48 |

110000 |

cs6 |

|

56 |

111000 |

cs7 |

|

0 |

000000 |

be(default) |

802.1p優先級位於二層報文頭部,適用於不需要分析三層報頭,而需要在二層環境下保證QoS的場合。

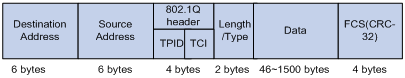

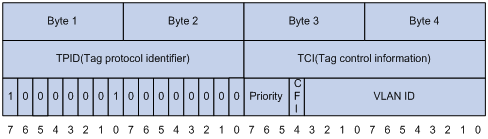

圖13-2 帶有802.1Q標簽頭的以太網幀

如圖13-2所示,4個字節的802.1Q標簽頭包含了2個字節的TPID(Tag Protocol Identifier,標簽協議標識,取值為0x8100)和2個字節的TCI(Tag Control Information,標簽控製信息),圖13-3顯示了802.1Q標簽頭的詳細內容,Priority字段就是802.1p優先級。之所以稱此優先級為802.1p優先級,是因為有關這些優先級的應用是在802.1p規範中被詳細定義。

圖13-3 802.1Q標簽頭

表13-5 802.1p優先級說明

|

802.1p優先級(十進製) |

802.1p優先級(二進製) |

關鍵字 |

|

0 |

000 |

best-effort |

|

1 |

001 |

background |

|

2 |

010 |

spare |

|

3 |

011 |

excellent-effort |

|

4 |

100 |

controlled-load |

|

5 |

101 |

video |

|

6 |

110 |

voice |

|

7 |

111 |

network-management |

不同款型規格的資料略有差異, 詳細信息請向具體銷售和400谘詢。H3C保留在沒有任何通知或提示的情況下對資料內容進行修改的權利!